پروتکل LDAP چیست و چه اهمیتی دارد؟

برای طراحی یک برنامه کاربردی عملی جنبههای مختلفی باید در نظر گرفته شود که یکی از آنها اطمینان از برقراری ارتباط کاملا امن بین برنامه و مشتری است. اطمینان از اینکه کاربران مناسب، مجوزهای لازم را برای دسترسی به دادههای مناسب دارند، یکی از اتفاقات حیاتی در بحث امنیت اطلاعات محسوب میشود. پروتکل LDAP دقیقا همین کار را برای ما انجام میدهد. کسانی که در بحث توسعه و امنیت API فعالیت میکنند، با پروتکل منبع باز LDAP به خوبی آشنا هستند. اگر دوست دارید شما هم درباره این پروتکل بیشتر بدانید، در ادامه این مطلب همراه ما باشید.

مفهوم پروتکل LDAP چیست؟

پروتکل دسترسی دایرکتوری سبک وزن با نام انگلیسی Lightweight Directory Access Protocolیا (LDAP) یک پروتکل نرم افزاری است که برای احراز هویت سرویس دایرکتوری استفاده میشود و به کاربران و برنامهها اجازه میدهد اطلاعات را در یک دایرکتوری، چه در اینترنت عمومی و چه در یک شبکه خصوصی جستجو، پیدا و مدیریت کنند.

کاربران با استفاده از شیوه مدیریتی که LDAP روشی در اختیار آنها میگذارد، میتوانند ورودیها را اضافه کنند، حذف کنند، تغییر دهند، جستجو کنند و بیابند. همچنین فرایند احراز کاربر برای دایرکتوری سادهتر میکند.

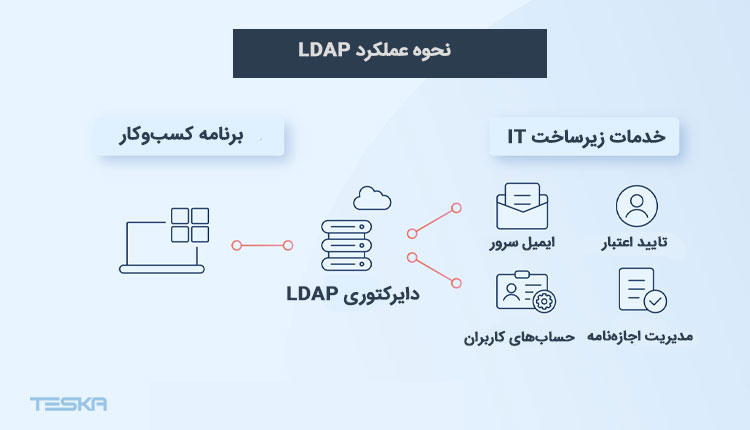

پروتکل LDAP چطور کار میکند؟

اگر بخواهیم خیلی ساده توضیح دهیم که پروتکل LDAP چطور کار میکند، میتوانیم اینطور شروع کنیم. اساس کار این پروتکل اتصال یک کاربر LDAP به یک سرور LDAP است که عملیات زیر را شامل میشود:

- یک کاربر یا برنامه (بیایید او را کلاینت بنامیم) به سرور LDAP متصل میشود.

- کلاینت از پروتکل LDAP استفاده میکند تا درخواستش را برای سرور بفرستد.

- پروتکل LDAP بعد از جستجوی دایرکتوری و انجام اقدامات لازم، اطلاعات را برای مشتری ارسال میکند.

- در آخر دسترسی کلاینت به سرور LDAP قطع میشود.

این توضیح خیلی ساده بود. عملیات LDAP معمولی به همین سادگی نیست. مدیر فناوری اطلاعات باید برای بهینهسازی فرایند جستجو پارامترهای بیشتری تعریف کند. مثلا محدودیت اندازه جستجو یا مدتزمانی که سرور میتواند هر درخواست را پردازش کند، باید تعریف شوند.

اما مهمتر از همه قبل از شروع جستجو، سرور LDAP باید کاربر را احراز هویت کند. دو راه وجود دارد:

- روش اول احراز هویت ساده است. در این روش یک کلاینت نام کاربری و رمز عبور خود را وارد میکند و بعد از تایید اعتبار اطلاعات، کلاینت به طور خودکار به سرور LDAP وصل میشود.

- روش دوم، احراز هویت ساده و لایه امنیتی (SASL) است. در این روش سرور LDAP از یک ابزار یا سرویس واسطه مثل Kerberos استفاده میکند تا کلاینت را قبل از اتصال به سرور احراز هویت کند. این روش بیشتر به درد سازمانهایی میخورد که به اقدامات امنیتی قویتری احتیاج دارند.

در برخی موارد کوئریها (پرسوجوی کاربر) از جانب منابعی است که در معرض شبکه عمومی قرار دارد. در چنین مواردی شرکتها باید از امنیت لایه حمل و نقل (پروتکل TLS) برای ایمنسازی و رمزگذاری کوئریها LDAP استفاده کنند.

هنگام احراز هویت یک کاربر نام کاربری و رمز عبور او باید با موفقیت تأیید شود. همچنین باید مجوز دسترسی به منابع درخواستی را داشته باشد. هنگامی که کاربر با موفقیت احراز هویت شود، پروتکل LDAP اجازه دسترسی را صادر میکند و اگر کلاینت امتیازات لازم را نداشته باشد، دسترسی به منبع ممنوع میشود.

انواع مدلهای LDAP کداماند؟

مدلهای LDAP ویژگیهای مختلف دایرکتوری و خدماتی که سرور ارائه میکند را توصیف میکنند. در ادامه این بخش چهار مدل LDAP را توضیح میدهیم.

۱. مدل اطلاعات

در این مدل تمام اطلاعات بهصورت ساختاریافته و سازماندهی شده روی دایرکتوری ذخیره میشوند. ورودی (entry) واحد اصلی اطلاعات است که روی دایرکتوری ثبت میشود و ویژگیهایی حاوی اطلاعات مربوط به اشیاء دارد. مثلا اگر ورودیها شامل افراد، سازمانها یا سرورها باشند، ویژگیهای آنها میتواند نام، شماره تلفن و غیره باشد.

۲. مدل نامگذاری

مدل نامگذاری نحوه سازماندهی و شناسایی ورودی ها را مشخص میکند. ورودیها در یک ساختار درختی سلسله مراتبی به نام درخت اطلاعات فهرست (DIT) سازماندهی میشوند و هر یک نام منحصربهفردی دارند که دنباله ای از نامهای متمایز نسبی (RDN) است.

۳. مدل عملکردی

مدل عملکردی توابع و عملیات قابل اجرا روی اکتیو دایرکتوری را توصیف میکند. در این مدل عملیات بر اساس عملکردها به ۳ دسته تقسیم میشوند:

- احراز هویت: عملیاتی که برای ایجاد و خاتمه اتصالات کاربر با یک سرور LDAP استفاده میشود و شامل عملیات Bind ،Unbind و Abandon است.

- پرسوجو: عملیاتی که برای بازیابی اطلاعات از دایرکتوری استفاده میشود و شامل عملیات Search و Compare است.

- بهروزرسانی: عملیاتی است که برای ایجاد تغییرات در ورودیهای ذخیره در دایرکتوری استفاده میشود و شامل عملیات Add ،Delete ،Modify و ModifyDN است.

۴. مدل امنیتی

در مدل امنیتی اطلاعات موجود در یک دایرکتوری را میتوان از دسترسی کاربران غیرمجاز خارج کرد. این مدل عمدتاً بر اساس عملیات Bind است که بخش مهمی از احراز هویت را تشکیل میدهد و میتوان آن را به روشهای مختلف پیاده کرد.

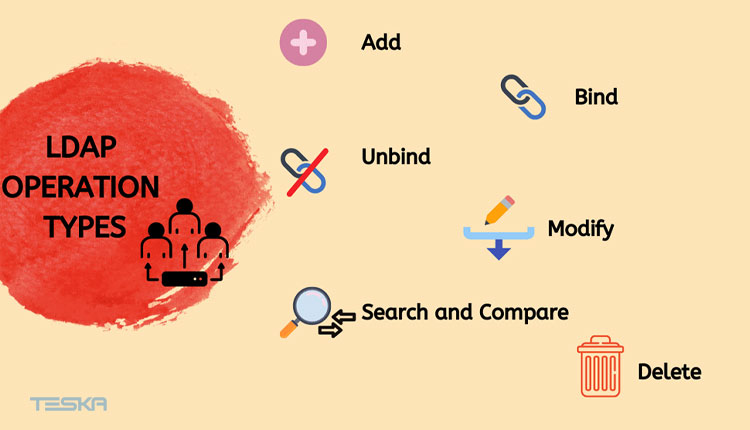

انواع عملیات در LDAP

انواع عملیاتی که میتوان برای انجام عملکردهای مختلف روی این پروتکل پیاده کرد، عبارتاند از:

- Bind: عملیات bind این پروتکل برای ایجاد یک جلسه بین کلاینت و سرور و احراز هویت کاربر استفاده میشود.

- Unbind: از عملیات unbind برای قطع ارتباط بین کاربر و سرور پس از انجام عملیات درخواستی استفاده میشود.

- Search: عملیات جستجو برای یافتن و بازیابی ورودیهای دایرکتوری مطابق با معیارهای مشخص استفاده میشود.

- Compare: عملیات مقایسه برای بررسی مقادیر ویژگیها ورودیها استفاده میشود.

- Add: عملیات افزودن برای ایجاد ورودیهای جدید در دایرکتوری استفاده میشود.

- Delete: عملیات حذف برای حذف ورودیهای خاصی از فهرست دایرکتوری استفاده میشود.

- Modify: از عملیات اصلاح برای تغییر یک ورودی استفاده میشود.

- Abandon: از عملیات رهاسازی برای درخواست توقف پردازش عملیاتی که قبلاً کاربر درخواست کرده بود، استفاده میشود.

چرا از پروتکل LDAP استفاده کنیم؟

شاید بپرسید دلیل استفاده از این پروتکل چیست؟ استفاده از آن چه اهمیتی دارد؟ این پروتکل کاربردهای متنوعی دارد که رایجترین آنها عامل مرکزی احراز هویت است. گفتیم که این پروتکل چطور به سازمانها کمک میکند نامهای کاربری و رمز عبور را تأیید کنند و مدیریت دسترسی مشتری در شبکه را رقم بزنند. همچنین کمک میکند کاربران ویژگیهایی مثل ایمیل، شماره تلفن و موارد دیگر را بیابند و آنها را مدیریت کنند. از موارد استفاده این پروتکل میتوان به موارد زیر اشاره کرد:

- افزودن، بهروزرسانی یا حذف فایلها در پایگاه داده

- جستجوی دادههای خاص در پایگاه داده

- مقایسه دو فایل به لحاظ شباهتها و تفاوتها

- ایجاد تغییر در ثبتهای موجود پایگاه داده و موارد دیگر

علاوه بر اینها امکان دسترسی کاربران به داراییهای متصل به شبکه مثل چاپگرها، فایلها و سایر منابع اشتراکی فراهم میشود و سازمانها میتوانند با سرویسهای دایرکتوری مختلف تعامل داشته باشند.

مطالعه مقاله همه پروتکل های شبکه از دست ندهید.

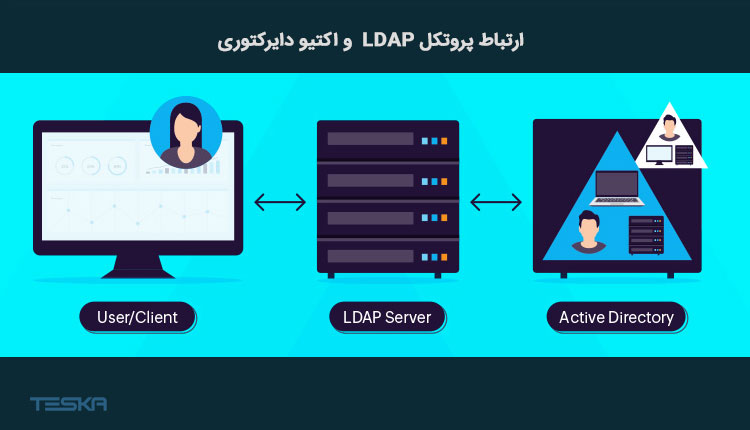

ارتباط پروتکل LDAP و Active Directory چیست؟

سوال بعدی که مطرح میشود، ارتباط بین LDAP و Active Directory است. برای درک بهتر این ارتباط بیایید ابتدا کمی بیشتر با اکتیو دایرکتوری آشنا شویم.

Active Directory مایکروسافت یک سرویس دایرکتوری است که برای مدیریت دامنهها، کاربران و منابع توزیع شده در شبکه استفاده میشود و وظیفه مدیریت اشیا و کنترل دسترسی کاربران به اشیا و منابع را به عهده دارد.

اگر بخواهیم عمیقتر شویم، اکتیو دایرکتوری اطلاعات مربوط به تمام حسابهای کاربری یک شبکه را مدیریت میکند و با هر حساب کاربری بهعنوان یک شی رفتار میکند. تصور کنید هر یک از اشیاء شبکه ویژگیهای خاص خود را داشته باشد! حجم زیادی از اطلاعات تولید میشود که استخراج داده از آن کار راحتی نیست. پروتکل LDAP برای حل چالش استخراج امن و بهینه این اطلاعات معرفی شده است.

«LDAP راهی برای صحبت کردن با Active Directory است.»

LDAP به کاربران کمک می کند تا در بستری امن با اکتیو دایرکتوری ارتباط برقرار کنند، احراز هویت کنند و دسترسی آنان به اطلاعات درون اکتیو دایرکتوری را فراهم میکند. بخش زیادی از سرویسهای دایرکتوری قادرند پروتکل LDAP را درک کنند و با آن کار کنند.

LDAP و Active Directory با هم کار میکنند تا به کاربران کمک کنند.

نحوه راهاندازی پروتکل LDAP

مراحل راهاندازی یک سرور LDAP بسته به نرم افزار و سرویسی که استفاده میکنید متفاوت است. بنابراین، قبل از تصمیمگیری در مورد سرور LDAP، مراحل راهاندازی پروتکل را برنامهریزی کنید که شامل تعیین گروههای کاربری، مجوزها و تنظیم پارامترهای امنیتی است.

موقع برنامهریزی باید دستگاهها، پلتفرمها و سیستمعاملهای مورد استفاده کسب و کار را در نظر بگیرید. سپس دسترسی به سرور LDAP را برای دستگاه های مذکور پیکربندی کنید. با همگامسازی مخاطبین روی دستگاههای macOS و iOS میتوان به افراد اجازه جستجو در پایگاه داده دایرکتوری را داد.

LDAP چه خطرات و ریسکهایی دارد؟

شهرت و انعطافپذیری LDAP باعث نمیشود بیعیب باشد. این پروتکل خطراتی هم دارد که اگر به موقع و به درستی مورد توجه قرار نگیرند، از نظر API مشکلات جدی ایجاد خواهند کرد. نگران کنندهترین آنها وقوع تزریق LDAP یا حملات LDAP است که از امکان ارتباط این پروتکل با منابع خصوصی نشات میگیرد.

تزریق LDAP چیست؟

تزریق LDAP یک نوع حمله سایبری است که طی آن کدهای مخرب توسط یک برنامه وب تزریق میشود تا به اطلاعات/دادههای دایرکتوری LDAP دسترسی پیدا کند. کد آسیبزا معمولا متاکاراکترهای LDAP دارد که درخواستهای تأیید شده کاربران LDAP را تغییر میدهد.

اگر این حمله موفقیتآمیز باشد، دسترسی غیرمجاز کاربران خارجی، نقض دادهها و سرقت حساب اتفاقاتی است که باید در انتظار آنها باشیم. البته شدت آسیب سیستم بر اساس دادههایی که تحت تأثیر حمله قرار میگیرند، متفاوت است.

حملات تزریق LDAP تنها زمانی رخ میدهند که سرورهای LDAP به درست بودن فرایندهای درخواستهای LDAP توجه کافی نشان ندهند. این بیدقتی زمینه نفوذ عوامل مخرب را ایجاد میکند.

چطور از LDAP محافظت کنیم؟

از آنجایی که LDAP ریسکهای خودش را دارد، باید راههایی برای تضمین امنیت آن بلد باشیم. در ادامه برخی از روشهای محافظت از این پروتکل را مرور میکنیم.

- زمانی که ورودی سمت سرور اعتبارسنجی شود، میتوان مطمئن بود همه ورودیها از اعتبار کافی برای دسترسی برخوردارند.

- استفاده از مکانیزم فرار رشتههای ورودی یک استراتژی ایمنسازی موثر برای این پروتکل است. چون ورودیهای آسیبزا را به عنوان یک مقدار رشتهای پردازش میکند.

- اجرای استراتژی اصل حداقل امتیاز (POLP) به امنیت حساب LDAP کمک میکند.

برای مطالعه بیشتر مقاله حملات SQL injection را پیشنهاد می کنیم.

کلام آخر

پروتکل LDAP صرف نظر از اینکه تحت وب یا در فضای ابری اجرا شود، این امکان را برای سازمانها فراهم میکند تا کاربران را بهطور کاملا امن و موثر به سرویسهای دایرکتوری خود متصل کنند و روی اطلاعات دایرکتوری عملیات انجام دهند. برای رسیدن به این هدف، LDAP باید روی دستگاههای مدیریتشده کاربران پیکربندی و آماده استفاده باشد.

در این مقاله با مفهوم این پروتکل و جزئیات مربوط به آن آشنا شدیم و فهمیدیم استفاده از آن چه مزیتهایی برای ارتباط بهتر سازمانها و کلاینتها دارد. امیدواریم بعد از مطالعه این مطلب پاسخ بیجوابی درباره این پروتکل در ذهنتان باقی نمانده باشد.

راستی اگر شما اطلاعات بیشتری درباره LDAP دارید که فکر میکنید از قلم ما جا افتاده است، حتما آن را در بخش نظرات با ما و مخاطبان ما در میان بگذارید.

دیدگاهتان را بنویسید