مهمترین راههای مقابله با باج افزار

امروزه کمتر سازمان و نهاد سرویسرسانی در سرتاسر دنیا وجود دارد که مورد حملات و یا تهدیدات ناشی از حملات سایبری باجافزارها، قرار نگرفته باشد. افزایش روبه رشد تولید و ذخیرهسازی اطلاعات، موجب گسترش استفاده از الگوهای پردازش ابری، کلان دادهها و توسعه شبکههای اجتماعی شده است. به همین دلیل سازمانها و ارگانهای بیشتری در معرض حملات سایبری و باج افزارها قرار گرفتهاند. امروزه حفظ و تامین امنیت اطلاعات ارزشمند به مهمترین چالش سازمانها برای تداوم کسبوکار و ارائه خدمات تبدیل شده است.

آمارهای منتشر شده در نشریات تخصصی، نشان میدهد که حجم آسیبپذیری و ریسک بالای از دسترس خارج شدن اطلاعات، براثر نفوذ عوامل بیگانه در درون شبکههای اطلاعاتی بسیار بالا است.

بنابراین اقدام برای جلوگیری از ابتلا به این باجافزارها و یا رهایی از آنها در دستور کار تمامی کارگروههای امنیتی سازمانهای خدماترسان برخط از جمله تسکا قرار دارد. مهمترین اصل در مبارزه با Ransomwareها آشنایی با ماهیت آنها و نحوه عملکردشان بر روی سیستمهای قربانی میباشد. در ادامه به آشنایی با باج افزارها و راههایی ساده برای جلوگیری از خطرات احتمالی آنها میپردازیم.

باجافزار چیست و چگونه کار میکند؟

باجافزارها، ویروسها و یا بد افزارهایی هستند که دسترسی کاربران را به اطلاعات ذخیره شده بر روی سیستمها قطع میکنند. اینگونه از بد افزارها به شکلی طراحی شدهاند که اطلاعات را با کلیدهای مخصوص رمزنگاری میکنند و اجازه دسترسی به فایلها و اطلاعات را نمیدهند. طبق جدیدترین مطالعات صورت گرفته در حال حاضر باجافزارها ملموسترین نوع بدافزارهای رایج و قابل استفاده هستند.

حال سوال اصلی اینجاست: باج افزارها چگونه عمل میکنند؟ برای پاسخ به این سوال بهتر است نگاهی به چرخه حیات این بدافزارها بیندازیم.

چرخه حیات باج افزارها شامل مراحل زیر است:

- ایجاد باجافزار

- نفوذ به شبکه هدف و گسترش در سطح سیستمهای قربانی

- شناسایی فایلهای حاوی اطلاعات ارزشمند

- رمزگذاری اطلاعات با کلیدهای متخاصم

- اعلام و درخواست باج به جهت رمزگشایی اطلاعات از دسترس خارج شده میباشد.

در گام نخست این چرخه، معمولا سیستمهای قربانی از طریق ارسال ایمیلهای مشکوک حاوی لینک کدهای مخرب مورد حمله قرار میگیرند. روش دیگر، نفوذ سرقت اطلاعات دسترسی کاربران (مخصوصا به جهت استفاده از پروتکلهای RDP) با روش مهندسی اجتماعی است. پس از نفوذ به شبکه هدف، فاز شناسایی و رمزگذاری اطلاعات شروع میشود. معمولا باج افزارها برروی سیستم عامل نصب شده و به صورت مخفی شروع به شناسایی فایلها مینمایند.

در ادامه اقدام به رمزگذاری اطلاعات با کلید Attacker Controlled مینمایند و در آخرین مرحله فایلهای رمزنگاری شده جایگزین فایلهای اصلی میشوند. تفاوت گونههای باج افزارها در این بخش شکل میگیرد. گونههای پیشرفتهتر باج افزارها درحین رمز نگاری اطلاعات، نسخههای پشتیبان و Shadow Copyهای مربوط به اطلاعات را نیز شناسایی و حذف میکنند تا از عدم قابلیت بازگردانی اطلاعات مطمئن شوند. در نهایت پروسه اعلام و درخواست باج برای رمزگشایی اجرا میگردد.

همچنین بخوانید: بدافزار چیست و آشنایی کامل با انواع آن

توضیح دقیق نحوه عملکرد باج افزار

مهاجم باج افزار در مرحله نخست قربانیان احتمالی را شناسایی میکند. سپس اطلاعات آنها را جمعآوری کرده و بعد از تحلیل آسیبپذیریهای امنیتی رایانه و شبکه قربانی، برای اجرای حمله برنامهریزی میکند. بهطور کلی هر باج افزار ۵ مرحله را پشتسر میگذارد که در ادامه تکتک آنها را بررسی میکنیم.

1. تحویل باج افزار به قربانی

برای ورود باج افزار به یک سیستم، مهاجم باید قربانی را مجاب کند تا عمل خاصی را انجام دهد. برای این هدف، چندین راه وجود دارد:

- فیشینگ: قربانی روی صندوق ایمیل یا شبکههای اجتماعی پیغامی دریافت میکند که بهنظر مخرب نیست؛ اما کلیک روی پیوند پیغام همانا و تحویل باجافزار به سیستم همان!

- فیشینگ هدفدار: در این روش مهاجم خود را یک منبع قابل اعتماد معرفی میکند و با استفاده از پیغامهای شخصی، قربانی را متقاعد میکند تا قدم اول را بردارد. مثلا ممکن است به اسم همکارتان به شما پیام دهد یا خود را جای یک شرکت خدماتی معتبر جا بزند.

- حملات دانلودهای Drive-by: در این حالت مهاجم یک صفحه را با جاسازی کدهای مخرب آلوده میکند. این کد مخرب موقع بازدید قربانی از صفحه اجرا میشود و باج افزار را دانلود می کنند.

- رسانه جداشدنی: برخی از مهاجمان یک USB به قربانی هدیه میدهند که حاوی باج افزار است و پس از وصل شدن به سیستم، روی کامپیوتر قربانی مستقر میشود.

- پورتهای پروتکل ریموت دسکتاپ (RDP): وقتی پورتهای RDP به روی اینترنت باز میشوند، در برابر حملات سایبری آسیبپذیر میشوند. مهاجمان پورتهای RDP افشا شده را اسکن میکنند و پس از دسترسی، سیستمهای امنیتی را غیرفعال کرده و باجافزار را تحویل میدهند.

پیشنهاد میکنیم مقاله فیشینگ چیست | ساده ترین راه های مقابله + ۵ راه محافظت در برابر آن را مطالعه کنید.

2. نصب و اجرای باج افزار توسط قربانی

پس از تحویل باج افزار، مرحله نصب و اجرا آغاز میشود. در همین مرحله باج افزار فایلهای پشتیبان را روی سیستم شناسایی میکند تا جلوی بازیابی اطلاعات یا بکاپگیری را بگیرد. حتی برخی از باجافزارها نرم افزارهای امنیتی سیستم را حذف میکنند.

3. رمزگذاری سیستم قربانی

مهاجم در این مرحله با اعمال کلیدهای خصوصی که فقط و فقط خود او میشناسد، آسیب واقعی را به سیستم وارد میکند. در نهایت فایلهای سیستم را قفل میکند و معمولا برای رمزگذاری دادهها از یک روش رمزگذاری مثل: رمزنگاری نامتقارن استفاده میکند تا شکستن آن غیرممکن باشد. برخی از باجافزارها در این مرحله با آلوده کردن بخش MBR (Master Boot Record)، دسترسی به کل سیستم را مسدود میکند.

4. اعلان باج برای دسترسی مجدد

پس از تکمیل روال رمزگذاری، قربانی پیامی مبنی بر آلودهشدن سیستم و الزام پرداخت پول برای بازکردن فایلها دریافت میکند. معمولا این مبلغ در قالب ارز دیجیتال پرداخت میشود که قابل ردیابی نباشد.

۵. رمزگشایی پس از پرداخت باج

پس از پرداخت باج، کلید رمزگشایی محتوای قفلشده در اختیار قربانی قرار میگیرد. البته موارد بسیاری وجود داشته که شرکتها، نتوانستند دادهها را با کلید رمزگذاری بازیابی کنند و فایلها و پول پرداختی را برای همیشه از دست دادهاند. اغلب اوقات این دادههای سرقتی روی دارک وب فروخته میشوند.

چه کسی مسئول حملات باج افزار است؟

ممکن است بپرسید معمولا چه کسی پشت حملات باج افزار است و آیا همیشه، تنها انگیزه آنها پول است؟ تحقیقات کارشناسان امنیت سایبری نشان میدهد معمولا ۲ عامل پشت حملات باج افزاری هستند که انگیزههای متفاوتی دارند و معمولا در پنهانکردن هویت واقعی خود حسابی خبرهاند.

باندهای تبهکار سایبری سازماندهی شده

در مورد این دسته از مهاجمان میتوان گفت به تمام ابزارها و فناوریهای لازم برای برنامهریزی حملات و پیدا کردن تارگتهای احتمالی مجهز هستند. بگذارید آنها را یک شبکه از مجرمان سایبری معرفی کنیم که حملات باج افزار عملا شغل آنهاست و استراتژیهای خودکاری برای اجرای حملات، رسیدگی به پرداخت باجها و فرآیند رمزگشایی دارند. آنها میتوانند در یک حمله به چند قربانی ضربه بزنند.

مجرمان سایبری تحت پوشش دولتها

این حالت از مجرمان سایبری، معمولا به پشتیبانی کشورهای تحریمشده مثل: کره شمالی و روسیه اقدام به حمله میکنند و قصد آنها صرفا سرقت پول نیست. بلکه ضربه زدن به کشورهای دشمن است.

افراد و سازمانهای قربانی باج افزار

طبیعتا مهاجمان باج افزار سیستمهایی را هدف قرار میدهند که دادههای حیاتی و حساس دارند. چه مشاغل بزرگ چه مشاغل کوچک، هر دو تارگت مهم باجافزارهای مخرب هستند. چون سازمانها نیاز دارند فورا به دادههای خود دسترسی یابند و احتمالا با پرداخت مبلغ باج موافقت میکنند. اما بیشتر سازمانهایی را هدف قرار می دهند که سیستمهای امنیتی قدیمی با آسیب پذیریهای قابل توجه داشته باشند.

این شما و این ۳ مورد از متداولترین هدفهای حملات باج افزار:

سیستمهای مراقبتهای بهداشتی

مراکز مراقبت بهداشتی سوابق پزشکی و دادههای حیاتی بیماران را ذخیره میکنند و هر لحظه به این دادهها احتیاج دارند. حمله باج افزار Wannacry در سال 2017 سرویس بهداشت ملی بریتانیا را هدف قرار داد و آنها را مجبور به لغو جراحیها، قرارهای ملاقات و جابجایی بیماران اورژانسی کرد. طبق گزارشات خبری NHS مجبور شد 19000 قرار ملاقات را لغو کند، سیستمهای IT را ارتقا دهد و همه آنها را پاکسازی کند. خسارت وارده چیزی معادل ۹۲ میلیون پوند برآورد شد.

سیستمهای آموزشی

مؤسسات آموزشی مانند: دانشگاهها، مدارس و کالجها دادههای تحقیقاتی حساس و سوابق شخصی و مالی کارکنان را روی شبکه نگه میدارند. متاسفانه این بخش، بهخاطر محدودیتهای بودجه معمولا از اصول امنیت سایبری قدرتمندی برخوردار نیست و اکثر کاربران آنها از دانش کافی درمورد حملات سایبری برخوردار نیستند. از اینرو بهشدت در برابر حملایت سایبری آسیبپذیرند.

برای مثال در سال ۲۰۱۶ دانشگاه کلگری به ناچار رقمی معادل ۲۰ هزار دلار در قالب بیت کوین به باج افزاری پرداخت که به سیستم کامپیوتری دانشگاه حمله کرده بود.

سیستمهای سازمانهای دولتی

سازمانهای دولتی، به ویژه بخشهای امنیتی، با اطلاعات عمومی حساسی مثل: اطلاعات نظامی و جنایی سروکار دارند. چنین آژانسهایی در صورت نقض اطلاعات، خیلی زود اقدام میکنند و حاضرند هر بهایی برای بازگرداندن سیستم و بازیابی اطلاعات بپردازند. به علاوه این سازمانها بخشی از خدمات را به شرکتهای خصوصی برونسپاری میکنند که آنها نیز قربانیان رایج باج افزارها و دروازهای برای ورود به زیرساختهای حیاتی دولت محسوب میشوند.

سایر قربانیان باج افزارها عبارتاند از:

- خرده فروشان و بخش امور مالی

- شرکتهای خدماتی

- ارائهدهندگان خدمات چندرسانهای

- بخشهای منابع انسانی

- ارائهدهندگان رایانش ابری

- شرکتهای حقوقی

- شرکتهای نفت و انرژی

انواع مختلف باج افزار

تمام باج افزارهایی که تاکنون شناسایی شدهاند به دو دسته Crypto-Ransomware و Locker Ransomware تقسیم میشوند.

باج افزار رمزنگاری (Crypto-Ransomware)

باجافزار کریپتو پس از ورود به رایانه قربانی، فایلها را به یک روش قدرتمند رمزگذاری میکند. در این حالت سیستم قفل نمیشود و قربانی میتواند به بخشهای رمزگذاری نشده دسترسی داشته باشد.

باج افزار لاکر (Locker Ransomware)

باج افزار لاکر رایانههای قربانیان را قفل و کاملا خاموش میکند. این باج افزار قصد نفوذ به سیستم کامپیوتری و رمزگذاری فایلها را ندارد؛ فقط گاهی کاربران با قفل شدن ماوس یا صفحه کلید مواجه میشوند.

| نوع باج افزار | نوع تحویل | ویژگیها |

| CryptoLocker | ایمیلی با پیوست فیشینگ یا از طریق باتنت همتا به همتا Gameover Zeus | این باج افزار در سال ۲۰۱۳ ساخته شد و برای رمزگذاری فایلها از تکنولوژی رمزنگاری نامتقارن استفاده کرد. این حمله در سال 2014 به پایان رسید. |

| CryptoWall | پیوستهای pdf مخرب و کیتهای بهرهبرداری (EKS) روی وبسایتهای آلوده | این باجافزار با رمزگذاری فایلها و درهمسازی نام آنها، شناسایی را برای قربانی سخت میکند. چند نوع مختلف cryptowall عبارتاند از CryptoWall 3.0، CryptoWall 3.0 و CryptoBit. |

| Jigsaw | پیوستهای مخرب روی ایمیلهای اسپم | یکی از مخربترین انواع باج افزار که به تدریج فایلهای رمزگذاریشده را حذف میکند تا قربانی را به پرداخت باج متقاعد کند. در 72 ساعت اول حمله، فایلها هر ساعت و بعد از 72 ساعت کل فایلها حذف میشوند. |

| GoldenEye | آسیب پذیری Microsoft SMBv1 | این باج افزار که اولین بار در سال 2017 ظاهر شد و به شمار زیادی از شرکتهای اوکراینی ضربه زد، نه تنها فایلها را رمزگذاری میکند، بلکه با قفل کردن MBR، دسترسی به رایانه را کاملا مسدود میسازد. |

| Locky | فیشینگ هدفمند با یک سند ورد پیوست | در این حمله سند ورد حاوی ماکروهای مخرب است. وقتی قربانی ماکرو را فعال میکند، دانلود باج افزار آغاز شده و شروع به رمزگذاری فایلها میکند. |

| WannaCry | از طریق EternalBlue | این باج افزار در سال 2017 منتشر شد و با سوء استفاده از یک آسیبپذیری روی SMB، سیستم عامل ویندوز را هدف قرار داد. |

| BadRabbit | حمله دانلود Drive-by که در وبسایتهای آلوده بهعنوان Adobe Flash Installer ظاهر میشود. | این باج افزار اولین بار در سال 2017 چند شرکت را در روسیه و اروپای شرقی آلوده کرد. مهاجمان خواستار پرداخت 0.05 بیت کوین در ازای آزادسازی دادهها بودند. |

| Cerber | ایمیلهای فیشینگ، وبسایتها و آگهیهای تبلیغاتی آلوده | Cerber بهعنوان یک باج افزار بهعنوان سرویس، عملا مجوز باج را صادر میکند و در ازای دریافت درصد، آن را در اختیار سایر مهاجمان سایبری قرار میدهد. این باج افزار اولین بار در سال 2016 معرفی شد. |

| Crysis | ایمیلهای فیشینگ با دو پسوند فایل، نرمافزارهای قانونی و پروتکل RDP ویندوز | این باج افزار از دو رمزگذاری AES-256 و RSA-1024 برای درایوهای ثابت، جداشدنی و برای شبکه استفاده میکند. |

| CTB-Locker | ایمیلهایی حاوی فایل زیپ آلوده | این رنسامور با استفاده از رمزنگاری منحنی بیضوی (ECC) فایلهای موجود در هارد دیسک قربانی را قفل میکند. |

| KeRanger | اینستالر آلوده تحت عنوان Transmission | این باج افزار که کامپیوترهای مک را از راه دور روی رایانه قربانی اجرا میکرد، سروکلهاش اولین بار در سال 2016 پیدا شد. |

روشهای مقابله با باجافزارها

بهترین و سادهترین راه درمان با باجافزار، پیشگیری است. درخصوص مقابله با Ransomwareها این جمله تکراری بسیار مصداق دارد. هرچند روشهای مقابله با باجافزارها به دو دسته کنش گرایانه و واکنش گرایانه دستهبندی میگردند؛ اما توصیه اکید کارشناسان امنیت اطلاعات تسکا برای اقدامات پیشگیرانه میباشد. از جمله مهمترین اقدامات پیشگیرانه میتوان به موارد زیر اشاره کرد:

- آموزش و ارتقای سطح دانش مدیران سیستم و کاربران سازمان در خصوص خطرات باج افزارها و روشهای کارکرد آنها

- تهیه نسخههای پشتیبان اطلاعات براساس راهکارهای تداوم کسب و کار مبتنی بر سیاستگذاریهای چرخه حیات داده

- بروزرسانی مداوم سرویسهای زیرساختی و نصب وصلههای نرمافزاری تایید شده توسط تولیدکنندگان نرمافزارها

- پیادهسازی مکانیزمهای دسترسی کاربران بر مبنای سیاست Two Factor Authentication

- بکارگیری نرمافزارهای امنیتی ضد باجافزار به منظور شناسایی تهدیدات موجود در سیستمها

البته لازم به ذکر است که چالش اصلی سازمانها در برخورد با تهدیدات باج افزارها، عدم انسجام آنها برای پیادهسازی روشهای اشاره شده است.

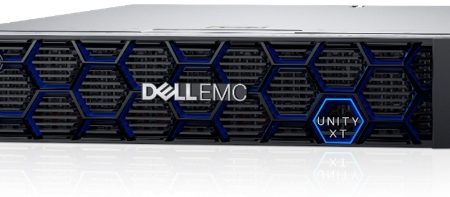

Object Storage یک راهکار خلاقانه برای مقابله با Ransomware

طی سالهای گذشته، با شتابگیری روند تولید دادهها با حجم بالا و مستقل از پایگاه دادهها، Object Storage Devices در بخشهای حساسی همچون نهادهای پولی، بانکی، سازمانهای خدمات رسان دولتی و مراکز بهداشتی و درمانی به عنوان یک راهکار هوشمند و موثر برای ذخیرهسازی اطلاعات حساس به کار گرفته شده است. همچنین با گسترش روزافزون خطرات ناشی از باج افزارها، سیستمهای ذخیرهسازی مبتنی بر اشیا با ارائه الگوریتمهای منحصر به فرد که طی آن اجازه اعمال تغییرات برروی اطلاعات ذخیره شده سلب میگردد، به عنوان یک راهکار خلاقانه به منظور پیشگیری از خطرات احتمالی، باجافزارها مطرح شده و مورد استقبال سازمانها قرارگرفته است.

در این الگو در کنار استفاده از Object Storage Devices به عنوان لایه اصلی ذخیرهسازی، مکانیزمهای احراز هویت و رمزنگاری اطلاعات (Inflight و At Rest) نیز به عنوان دو بال اصلی محافظت کننده اطلاعات به کار گرفته میشوند تا خطرات ناشی از نفوذ و گسترش باجافزارها را به حداقل برسانند.

برای مطالعه بیشتر مقاله object storage چیست؟ را ازدست ندهید.

OSD چگونه میتواند مقابل باج افزارها عمل کند؟

سیستمهای ذخیرهسازی مبتنی بر اشیا دادهها را به صورت تغییر ناپذیر ذخیره میکنند. به عبارت دیگر معماری سیستمهای OSD بهگونهای طراحی شده است که قابلیت ایجاد تغییرات در ماهیت فایلها را در محل ذخیرهسازی نمیدهند. این امر درست برخلاف سیستمهای ذخیره سازی POSIX BASED میباشد. با استفاده از این ویژگی بسیاری از باج افزارها برای رمزنگاری اطلاعات (به نوعی ایجاد تغییرات در صفات فایلها) با چالش روبرو میشوند.

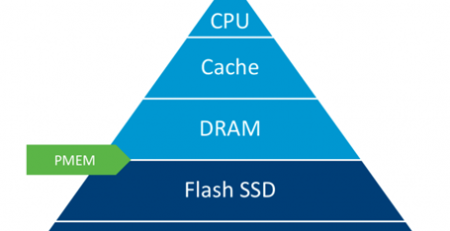

علاوه بر آن، این سیستمها از قابلیت Versioning به منظور حفظ تمامیت اطلاعات ذخیرهسازی شده بهره میبرند. این در حالی است که مکانیزم WORM (Write Once Read Many) به عنوان راهکار اصلی Versioning در سیستمهای ذخیرهسازی OSD اولیه مورد استفاده قرار میگرفت. برخی از شرکتهای پیشرو در تولید تجهیزات ذخیرهسازی، اقدام به بکارگیری مکانیزم S3 API Extension به عنوان راهکار توسعه یافته Versioning نمودهاند. S3 API Extension توسط گروه نرمافزاری Amazon به عنوان راهکاری برای ارتقای امنیت اطلاعات در زیرساختهای رایانش ابری AWS به بازار فناوری اطلاعات ارائه شد.

لازم به ذکر است که در این روش به ازای هرگونه تغییرات بر روی فایلها، میبایست یک نسخه جدید از اطلاعات ذخیره گردد. در نتیجه به ازای هر پروسه، نگارش اطلاعات جدید نسخه قبلی به صورت Read Only ذخیره میگردد. در انتها برخی از تجهیزات با فناوری پیشرفتهتر در این زمینه مانند: ECS شرکت Dell-EMC در نسخههای جدید خود قابلیت S3 Object Lock API را نیز به خدمت گرفتهاند. براساس این مکانیزم در یک بازه زمانی ثابت، امکان بروزرسانی و یا حذف اطلاعات ذخیرهسازی شده، داده نمیشود.

نتیجهگیری

هرچند که مقابله با حمله باجافزارها، نیازمند یک سیاست جامع و چندلایه دفاعی میباشد، میتوان اینگونه نتیجهگیری کرد که استفاده از سیستمهای ذخیرهسازی مبتنی بر اشیا (OSD) و بهرهمندی از ویژگیهای ذاتی آنها برای ذخیرهسازی اطلاعات باوجود هزینه بالاتر نسبت به سایر سیستمهای ذخیره ساز موجود، میتواند به عنوان یک راهکار هوشمندانه و کارآمدتر برای جلوگیری از نفوذ باجافزارها مطرح گردد. البته نباید از نقش کلیدی راهکارهای احراز هویت و رمزنگاری در کنار زیرساختهای ذخیرهسازی مبتنی بر اشیا چشم پوشی کرد.

در انتها لازم به اشاره است که هیچ راهکاری به تنهایی برای مبارزه علیه نفوذ باج افزارها کافی نبوده و بنابر توصیه پژوهشگران عرصه امنیت اطلاعات، استفاده از OSDها درکنار روشهای مرسوم اشاره شده و همچنین راهکارهای نرمافزاری مانند: Ransomware Defenderها قابلیت ارتقا توان دفاعی و عملیاتی سازمانها در برابر خطرات باجافزارها را میدهد.