ips و ids چیست و اهمیت آن در امنیت شبکه

IPS و IDS دو نوع سیستم مختلف برای برقراری امنیت و محافظت از شبکه در برابر تهدیدات سایبری است. هر دو مدل شباهتهای بسیار زیادی دارند و در حقیقت یک نوع وظیفه واحد (نظارت بر نتورک) را اجرا میکنند، اما در مواردی طیف مسئولیتهای هرکدام گستردهتر میشود.

تامین امنیت شبکه یکی از مهمترین بخشها در برقراری یک نتورک سالم بوده که هر سازمانی برای رسیدن به حداکثر آن از هیچ تلاشی سرباز نمیزند. در این مقاله بهصورت کامل دو نوع سیستم معرفی شده را بررسی خواهیم کرد و با مقایسه آنها با یکدیگر بهتر با وظایف هرکدام آشنا خواهیم شد، ازاینرو تا انتهای مقاله با ما همراه باشید.

معرفی IDS یا intrusion detection system

اصطلاح IDS مخفف intrusion detection system بوده که به معنای نظارت و تشخیص نفوذ است. زمانهایی وجود دارد که مدیران شبکه نیاز دارند تا بر ترافیک شبکه نظارت داشته باشند، بدون اینکه هیچ تاثیری بر سرعت آن وارد شود. برای مثال یک نتورک ارائهدهنده خدمات ابری (cloud service) ازایندست موارد است. زیرا که کاربران زیادی از خدمات متنوع آن استفاده میکنند و حتی یک قطعی موقت میتواند ضرر مالی و اعتباری زیادی به شرکت ارائهدهنده وارد کند.

رایانش ابری چیست همراه با مثال هایی از آن را مطالعه کنید.

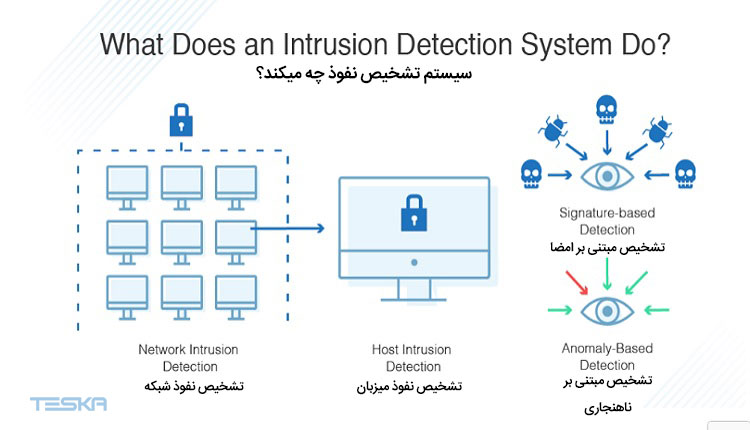

بر اساس استانداردهای مختلفی که مدیران شبکه در نظر میگیرند ممکن است انواع مختلفی از IDS (مبتنی بر پروتکلهای متفاوت یا موارد دیگر) اجرا شود. 5 مورد از آنها به شرح زیر است:

- اولین مورد که با نام شبکه نیز شناخته میشود، اجرای IDS در یک نقطه از نتورک بوده و با نظارت بر فعلوانفعالات از همان نقطه، تمامی اتفاقات مشکوک را شناسایی کنید.

- مورد دوم بهصورت میزبان اجرا میشود. یعنی نظارت بر شبکه خود را ازطریق دستگاههای مستقل پیادهسازی کنید و مابقی ترافیک ورودی به دستگاههای دیگر را به حال خود رها کنید.

- مبتنی بر پروتکل حالت دیگری بوده که بین یک دستگاه و سرور نظارت انجام میشود. در این مدل بین یک دستگاه متصل به سرور، تمامی ترافیکی که در جریان است را میتوان بررسی کرد.

- Application protocol-based با اجرای یک سیستم نظارت میان گروههای مختلف سرورها صورت میپذیرد. سیستم محافظت در میان سرورها قرار گرفته و نحوه ارتباط میان آنها تماشا خواهد شد.

- نوع پنجم حالت Hybrid بوده که از ترکیب چند مدل مختلف از موارد بالا حاصل میشود.

IDS قادر است تا هر نوع فعالت مشکوکی را تشخیص دهد و با اطلاع بهموقع آن، زمان ارزشمندی برای پیشگیری از فاجعه بخرد. برای مثال با بررسی تمامی فایلهای ورودی، مواردی که حجم بالایی دارند را علامتگذاری میکند یا مثلا با استفاده از Machine learning میتواند در مقابل تمامی حملات موفقیتآمیزی که درگذشته انجام شده است دفاع خوبی ارائه کند.

نمونه ابزار IDS

نرم افزار مدیریت رویداد SolarWinds یک پلتفرم نرمافزاری فوقالعاده قوی برای تشخیص نفوذ و ارائه راه حل SIEM است که میتواند برای شناسایی ترافیک مخرب، دادههای زیادی را از NIDS جمعآوری کند. هنگامی که ابزار فعالیت مشکوک را شناسایی کرد، با ارسال یک هشدار برای کاربر، او را مطلع میکند.بعد از اسکن شبکه توسط برنامه میتوان از دادههای گزارشهای ارزیابی ریسک برای اطلاعرسانی خطمشی امنیت سایبری استفاده کرد. میتوانید این گزارشها را طوری برنامهریزی کرد که بهروزرسانیهای دورهای برای سایر اعضای تیم اجرا شود.

IPS چیست؟ بررسی دقیق intrusion protection system

سیستم دیگری برای محافظت از شبکه و نتورک است که مخفف intrusion protection system بوده و درزمان تشخیص یک تهدید اقداماتی انجام میدهد و تنها به اعلام هشدار بسنده نمیکند. یعنی زمانی که متوجه میشود تا شبکه شما در معرض خطر و تهدید قرار دارد، بر اساس برنامه ازقبل تعین شده عمل میکند. برای مثال ممکن است بهصورت کامل ترافیک ورودی را قطع کند و در نهایت شبکه برای مدتی از دسترس خارج شود.

باید گفت که هدف از اجرای IPS محافظت از سیستم و نتورک به هر قیمتی است حتی اگر برای مدتی و بهصورت کنترل شده سیستم و شبکه قطع شود. در امنیت سایبری دو نوع تهدید وجود دارد، نوع اول تهدیدات خارجی بوده که توسط افراد خرابکار و بهاصطلاح هکر انجام میشود. اما نوع دوم ممکن است بهصورت عمدی یا سهوی توسط کارکنان انجام گیرد. سیستم intrusion protection system بهخوبی میتواند با حالت دوم نیز مقابله کند و آموزشهای مفیدی در اختیار کارمندان قرار دهد.

4 مورد از اصلیترین حالتهای پیادهسازی IPS عبارتاند از:

- شبکه: نظارت بر تمامی ترافیک ورودی و خروجی نتورک

- بیسیم: نظارت بر ترافیک در جریان میان اتصالات بیسیم و دفاع در برابر حملاتی که ممکن از ازطریق آن رخ دهد.

- رفتار شبکه: کشف حملاتی که از ترافیک غیرعادی حاصل میشود.

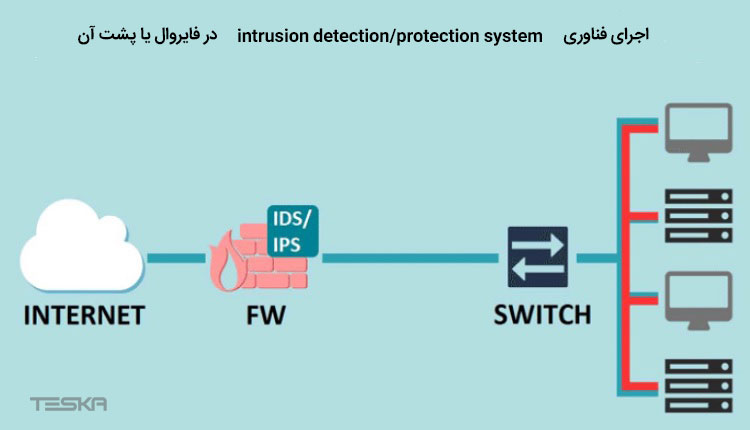

- مبتنی بر میزبان: میتوان نظارت را بر روی یک دستگاه میزبان انتقال داد. باید اشاره کرد که محافظتهای سفارشیسازی شده مختلفی را میتوان اجرا کرد. برای مثال یکی از انواع IPSهایی که توسط مدیران شبکه تنظیم میشود، نصب یک IPS پشت فایروال است.

همانند IDS، intrusion protection system نیز اطلاعرسانیهایی در خصوص موارد مشکوک ارائه میدهد ولی در مواردی ممکن است تا برخلاف آن، به مرحله عمل نیز برسد و اقداماتی در خصوص محافظت از داراییهای و زیرساختهای شبکه انجام دهد. برای مثال قطع اتصال TCP یا مسدودکردن IP میتواند ازجمله اقدامات این نوع سیستم برای امنیت باشد ولی باید انتظار کندتر شدن ترافیک شبکه را نیز داشت.

برای مطالعه بیشتر مقاله TCP/IP چیست را ازدست ندهید.

همچنین با ارائه گزارشهایی از حملات و اقدامات انجام شده، اشتباهات در زمان مقابله با تهدید، پاکسازیهای صورتگرفته و… میتوانید با تغییر در برنامهنویسی IPS آن را برای آینده بهبود دهید.

نمونه ابزار IPS

نرم افزار Trend Micro یک راه حل IPS برای شناسایی لحظهای حملات سایبری و اصلاح خودکار آنهاست. این نرمافزار با استفاده از تکنیکهایی مثل بازرسی عمیق بسته، تجزیه و تحلیل پیشرفته بدافزار، شهرت URL و شهرت تهدید، حملات را شناسایی و مسدود میسازد. از طرفی خوب میداند چطور برای شناسایی تهدیدهای نوظهور و حملات روز صفر، از یادگیری ماشین استفاده کند.

این پلتفرم برخلاف IDS فقط حملات را کشف نمیکند؛ بلکه پاسخ میدهد و برای از بین بردن سریع آسیبپذیریها، پچهای مجازی را مستقر میکند. جالب است بدانید پیکربندی این ابزار بهطور خودکار بهروز میشود تا در برابر جدیدترین تهدیدات مقاومت کند. بهعلاوه سیستم مدیریت امنیت، مدیریت و کنترل کامل سیاستهای امنیتی را به کاربر میسپارد.

اهمیت ips و ids چیست؟

اهمیت راهحلهای IDS و IPS را میتوان در یک کلام خلاصه کرد: شناسایی حملات سایبری که میتواند به داراییهای اطلاعاتی یک شرکت آسیب بزند. شاید برایتان عجیب باشد که میانگین هزینه حملات بدافزارها 2.4 میلیون دلار برآورد میشود. از خسارتهای مالی گذشته، عواقب حملات سایبری از هر نظر چشمگیر است.

ابزارهای IS و IPS ابزاری برای شناسایی حملات سایبری در اختیار شما قرار میدهند. در واقع هم IDS و هم IPS میتوانند حجم سوء استفاده از آسیبپذیری، حملات انکار سرویس (DOS) و حملات brute force را که مجرمان سایبری برای از کار انداختن سازمانها استفاده میکنند، شناسایی کنند. به علاوه IDS و IPS پس از پیکربندی عملا نیاز به نیروی امنیتی انسانی را حذف میکنند. از این رو میتوان گفت هر کدام در استراتژی امنیت سایبری سازمانها از جایگاه ویژهای برخوردارند.

شباهتهای IPS و IDS

در تیترهای قبلی به بررسی و معرفی کلی دو سیستم intrusion protection system (IPS) و intrusion detection system (IDS) پرداختیم و تا حدودی ممکن است تا با شباهتهای این دو مدل محافظ آشنا شده باشید. اما نیاز است بهصورت جزئیتر نیز این مسئله را توضیح دهیم تا بهتر از قبل هر دو سیستم شفاف شوند.

باید گفت که هر دو سیستم:

Monitor: بر اساس تنظیماتی که روی آنها اعمال میشود میتوانند تا بر ترافیک شبکه بهصورت جزئی یا کلی نظارت داشته باشند و تا زمانی که دستور ندهید، کاملاً خودکار کار خود را ادامه خواهند داد.

Alert: هر دو برنامه با ارسال notification یا همان اعلانهای مختلف، شما و مدیران شبکه را از تمامی اتفاقات در جریان و موارد مشکوک مطلع خواهند ساخت.

Learn: هر دو برنامه و سیستم با بهرهگیری از machine learning میتوانند تا تهدیدهای نوظهور را شناسایی کنند و مانند یک موجود زنده روزبهروز تکامل یابند.

Log: IDS و IPS با ارائه گزارشهای روزانه و همچنین ذخیره آنها در طولانیمدت میتوانند به بهبود عملکرد خود و همچنین اعمال تنظیمات بهتر (مانند حذف موارد اضافی برای افزایش سرعت شبکه) کمک کنند.

برای آگاهی بیشتر مقاله های مانیتورینگ شبکه چیست و بهترین نرم افزارهای مانیتورینگ شبکه را مطالعه کنید.

تفاوتهای IPS و IDS

تفاوتهای کلیدی در دو سیستم و برنامه یاد شده وجود دارد که ممکن است هرکدام از این تفاوتها تاثیر زیادی بر ترافیک یا در کل شبکه ایجاد کند. ازاینرو باید با درنظرگرفتن تفاوتهای موجود، اقدام به انتخاب مناسب هریک و استفاده بهجا از آنها در بخشهای مختلف نتورک نمود تا بیشترین کارایی حاصل شود.

عمده تفاوتهای دو سیستم intrusion detection system و intrusion protection system عبارتاند از:

Response: سیستم IDS برخلاف IPS غیرفعال بوده و در هنگام وقوع خطر و تهدید هیچ واکنشی انجام نمیدهد. درحالیکه بر اساس تنظیمات IPS، این برنامه میتواند در زمان واقعی اقدامات مفیدی مانند قطع شبکه برای محافظت از داراییها را انجام دهد.

Protection: از عمده تفاوتهایی که میان دو برنامه وجود دارد، میزان محافظت آنها از شبکه است که مسلماً IPS حفاظت و امنیت بیشتر و بهتری برای شبکه شما به ارمغان خواهد آورد. intrusion protection system میتواند از یک فاجعه جلوگیری کند.

False positives: سیستم فعال و غیرفعال ممکن است در صورت وقوع یک مورد مشکوک که شاید اصلاً خطری نداشته باشد، باعث تاثیر نهادن بر کل شبکه یا نگرانی مدیران شود. یعنی IPS در زمان مواجه با یک تهدید توخالی کاربران زیادی را متأثر میکند (مثلا با قطع شبکه) درحالیکه IDS تنها با ارسال مثلا یک ایمیل مدیر شبکه را نگران خواهد کرد.

برای مطالعه بیشتر مقاله همه چیز درباره تست نفوذ شبکه را از دست ندهید.

استفاده همزمان از IDS و IPS و نحوه کار آنها

در زمان رخدادن یک اتفاق مدیران شبکه حاضر به انجام هر کاری هستند تا خسارات وارده به حداقل برسد و همچنین آسیبی به داراییهای اصلی و منابع وارد نشود. ازاینرو استفاده از پروتکلهای امنیتی مختلف و سیستمهای محافظتی متنوع در دستور کار قرار میگیرد و هیچ نتورکی برای امنیت خود به یک یا دو سیستم بسنده نمیکند. بهرهگیری از هر دو سیستم و برنامه IPS و IDS برای محافظت بیشتر و بهتر در کنار کمترین تأثیرات وارده بر سرعت ترافیک، میتواند یک گزینه خوب برای تامین امنیت بخشی از network هر سازمانی باشد.

با ترکیب این دو به همراه پیکربندی هوشمندانه تنظیمات، میتوان انتظار داشت تا در صورت رخدادن حملات جدی اقدامات مقتدرانه در سریعترین زمان ممکن انجام گردد و تهدید بهخوبی دفع شود، حتی اگر به قیمت قطعی چندساعته شبکه تمام شود. اما در مواردی نیز ممکن است یک تهدید یا مورد مشکوک نیاز به عکسالعمل جدی نداشته باشد و تنها با یک هشدار بهموقع و بررسی آن، تمامی ابهامات برطرف گردد.

اینچنین سیستمی تنها با کارکرد متقابل و در کنار هم intrusion detection system و intrusion protection system حاصل خواهد شد. برای مثال از مورد اول میتوان برای بررسی عمیق و دقیق ترافیک شبکه استفاده کرد و از مورد دوم برای انجام اقدامات قاطع در موارد حاد بهره برد. نکته اینجاست که هر دو سیستم از دادههای یکدیگر برای بهبود عملکرد خود استفاده خواهند کرد.

مقاله حملات مهندسی اجتماعی چیست را از دست ندهید.

مشکلات و ایرادات سیستمهای intrusion detection و intrusion protection

زمانی که صحبت از یک شبکه برای سازمانی عظیم و بسیار بزرگ میشود، تعداد نقاط تهدید و در حقیقت روزنههای نفوذ آنقدر زیاد خواهد بود که سیستمهای متنوع بهتنهایی نمیتوانند امنیت آن را تامین کنند. مانند این که هرچه قدر یک قلعه بزرگتر و وسعت بیشتری داشته باشد، نیاز به تعداد سربازان زیادی برای تامین امنیت دارد. ازاینرو یکی از بزرگترین ایرادات سیستم مبتنی بر IDS/IPS، کافی نبودن میزان محافظت ارائه شده است. البته این ایراد از خود سیستمها و نحوه طراحی آنها نیست، بلکه به دلیل پیچیدگی بسیار زیاد حملات و قدرت تخریب بالای آنها است.

به تعبیری دیگر امروزه حملاتی که برای نفوذ به شبکهها و نتورکهای مختلف پیادهسازی میشود آنقدر پیچیده و بدون نقص هستند که برترین سیستمهای امنیتی را نیز مغلوب میکنند. درنتیجه به مدیران شبکههای بزرگ که حفاظت از داراییهای ارزشمندتری را برعهده دارند همواره توصیه میشود تا بهجای استفاده از یک نوع پروتکل، از ویژگیهای برتر پروتکلهای امنیتی مختلف در کنار هم استفاده کنند.

یکی از نقاط قوت سیستمهای IPS و IDS بهرهگیری از هوش مصنوعی برای تکامل دادن خود است. اما اگر واقعبینانه به این موضوع بنگریم در خواهیم یافت که با وجود پیشرفت چشمگیر AI، هنوز نمیتوان بهصورت کامل بر آن تکیه کرد و همچنان جای پیشرفت زیادی دارد.

همچنین سایر محدودیتهای IDS و IPS عبارتند از:

هشدارهای اشتباه

بستههایی خراب، دادههای DNS خراب و بستههای محلی که فرار میکنند، اثربخشی سیستمهای تشخیص نفوذ را محدود کرده و نرخ هشدارهای نادرست را بالا ببرند.

مثبتهای کاذب

گاهی اوقات صرفا بهخاطر هشدارهای نادرست سیستم، حملات واقعی اصطلاحا قسر در میروند و نادیده گرفته میشوند. از اینرو تعداد حملات کمتر به نظر میرسند، در حالی که اینطور نیست.

دیتابیس با امضای قدیمی

بسیاری از حملات از آسیبپذیریهای شناخته شده سوء استفاده میکنند. این یعنی کتابخانه امضاها باید کاملا بهروز باشد. پایگاه دادههای قدیمی در برابر استراتژیهای حملاتی جدید آسیبپذیر است.

تأخیر بین کشف و اقدام

در روش تشخیص مبتنی بر امضا، بین زمان کشف حمله جدید و اضافهشدن امضای آن به پایگاه داده تاخیری وجود دارد. در این بازه زمانی IDS قادر به شناسایی حمله نخواهد بود.

عدم پردازش بستههای رمزگذاریشده

اکثر IDS بستههای رمزگذاری شده را پردازش نمیکنند. این یعنی مهاجم میتواند از این بستهها برای نفوذ به شبکه استفاده کند، بیآنکه شناسایی و کشف شود.

اعتماد و اتکا به آدرس IP

بسیاری از IDS ها اطلاعات را بر اساس آدرسی از شبکه ارائه میدهند که مربوط به IP ارسالی است. این یعنی اگر ip جعلی یا بههمریخته باشد، اطلاعات بهدست آمده نیز درست نخواهد بود.

آسیبپذیری در برابر برخی حملات

این دو سیستم به دلیل ماهیت NIDS و نیاز به تجزیه و تحلیل پروتکلها ممکن است در برابر انواع خاصی از حملات آسیبپذیر باشند. برای مثال دادههای نامعتبر و حملات پشته TCP/IP میتوانند NIDS را از کار بیندازند.

روشهای تشخیص تهدید با IDS و IPS

دو روش تشخیص متداول که ابزارهای IDS و IPS استفاده میکنند، تشخیص مبتنی بر امضا و تشخیص مبتنی بر ناهنجاری است. معمولا برای محافظت گستردهتر در برابر تهدیدات آنلاین، این دو روش در ترکیب با یکدیگر مورد استفاده قرار میگیرند.

تشخیص مبتنی بر امضا (Signature-based Detection)

راهحلهای IDS و IPS که از تشخیص مبتنی بر امضا استفاده میکنند، به دنبال امضای حملات، فعالیتها و کدهای مخربی هستند که با پروفایل حملات شناختهشده مطابقت داشته باشند. این حملات با بررسی الگوهای داده، هدر بسته، آدرس منبع و مقصد شناسایی میشوند.

این روش تشخیص برای حملاتی که پیچیدگی کمتری دارند، عالی عمل میکند. با این حال برای شناسایی حملات روز صفر (zero-day attack) که با امضای حملات قبلی مطابقت ندارند، چندان موثر نیست.

تشخیص مبتنی بر ناهنجاری (Anomaly Detection)

برای شناسایی تهدیدهای پیچیدهتر، پای یادگیری ماشین و هوش مصنوعی (AI) به صحنه باز میشود. ابزارهای IDS و IPS میتوانند رفتارهای مخرب دادهها را بهجای ارجاع به حملات گذشته، به صورت کاملا ارگانیک شناسایی کرده و ماهیت مخرب حملات جدیدی که قبلا ندیده را شناسایی کنند.

معمولا سیستمهای تشخیص ناهنجاری بسته به تکنیکهایی که برای تشخیص ناهنجاریها استفاده میکنند، بسیار متفاوت هستند.

ساختار کلی intrusion detection/protection system

ساختار کلی و نحوه کار این دو سیستم به این صورت است که با استفاده از امضاهای ازقبل تعیین شده تهدیدات و خطرات موجود در جریان ترافیک شبکه را شناسایی میکنند. مانند اینکه پلیس با دردستداشتن عکس متهم تمامی ورودیها و خروجیهای شهر را برای ردیابی آن کنترل و بررسی میکند، تنها با این تفاوت که بهجای عکس، در فناوریهای IDS یا IPS با کدها سروکار داریم.

تا حدودی میتوان گفت که عملکرد این دو سیستم (intrusion detection/protection system) همانند آنتیویروسهای لپتاپ یا گوشی است. همچنین با ادغام مبحث machine learning از artificial intelligence بهجای محدود بودن به امضاهای بایگانی شده، سیستم میتواند با گذر زمان دیتابیس خود را با امضاهای جدید آپدیت و بهاصطلاح خود را تکامل دهد.

همچنین افرادی که برای پیادهسازی انواع مختلف از حالتهای IPS یا IDS و یا حتی هر دو استخدام میشوند، بر اساس تجربه و مهارتهای خود میتواند ساختارهای ساده و درعینحال کارآمد یا ساختارهای پیچیده و امنتر برای شبکه شما اعمال کنند.

برای مطالعه بیشتر مقاله بهترین نرم افزارهای امنیت شبکه را پیشنهاد می کنیم.

اهمیت تنظیمات ips و ids

صرفا به این دلیل که ips جدیدی نصب کردهاید، به این معنی نیست که در برابر آخرین تهدیدات سایبری در امنیت کامل قرار دارید. یکی از مشکلات مشترک سیستمهای IDS و IPS، مربوط به تنظیمات آنهاست. تنظیمات تعیین میکند این ابزارها چقدر موثرند. از اینرو انتظار میرود هر دوی آنها به درستی پیکربندی و با دقت در محیط نظارتی ادغام شوند.

اگر این ابزارها به درستی تنظیم یا نظارت نشوند، شکافهای قابل توجهی در مرزهای امنیتی سازمان بهوجود خواهد آمد. بهطور مثال یک IPS باید طوری پیکربندی شود تا ترافیک رمزگذاری شده را رمزگشایی و مهاجمانی که از ارتباطات رمزگذاری شده استفاده میکنند را شناسایی کند.

نکته مهمی که نباید در مورد سیستمهای IDS و IPS ناگفته بماند، لزوم مدیریت توسط کارکنان آموزشدیده است. این یعنی باید کارکنان آموزشدیدهای وجود داشته باشند تا بتوانند تنظیمات سفارشی را اجرا کنند. از آنجا که خطرات مختلفی شرکتهای متفاوت را تهدید میکند، اجرای تنظیمات سفارشی برای کاهش عوامل خطر فوقالعاده مهم و ضروری است.

جمعبندی

امنیت یکی از اساسیترین نیازهای هر اجتماع و شبکه است، تا جایی که از اولین حکومتها برای تامین آن کوشش شده است. شبکههای ماشینی و بخصوص کامپیوتری امروزی نیز به دلیل تهدیدات بیشمار سایبری باید از منابع و داراییهای خود برای بقا در این بستر دفاع کنند.

استفاده از فایروال، آنتیویروسهای شبکه، پروتکلهای امنیتی مختلف، نظارت بر ترافیک شبکه، کنترل دسترسیها و… از جمله اقداماتی است که یک مدیر شبکه برای تضمین امنیت شبکه خود (تا حدودی) باید انجام دهد. حال دو مورد از فناوریها یا بهتر است بگوییم سیستمهای نظارت بر ترافیک شبکه، IDS و IPS بوده که هرکدام بسته به تنظیمات خود میتوانند عملکردهای متفاوتی را ارائه کنند.

در این مقاله سعی کردیم تا به بررسی جامع و کامل intrusion detection/protection systems بپردازیم و با اشاره بر تفاوتهای و شباهتهای این دو سیستم، به درک عمیقی از مفهوم هر دو سیستم برسیم. اشاره شد که استفاده ترکیبی از هر دو این تکنولوژیها میتواند روزنه بزرگی از شبکه شما را بسته نگه دارد. امید است تا مطالعه این محتوا برای خوانندگان عزیز مفید باشد.

سوالات متداول

IDPS مخفف عبارت Intrusion Detection and Prevention System همان سیستم IPS یا سیستم پیشگیری از نفوذ است.

شباهت های زیادی بین قابلیتهای IPS و فایروالهای نسل بعدی وجود دارد. با این حال تحلیلگران امنیتی معتقدند فایروال هرچقدر قوی باشد، ترافیک مخرب از آن عبور میکند. IPSها، IDSهایی هستند که هم تمام ترافیک مخرب را مسدود کرده و در داخل شبکه عملیات دفاعی را ادامه میدهند.

خیلیها معتقدند IDS در لایه 3 و 4 مدل OSI عمل میکند؛ در حالی که در واقعیت میتواند روی هر لایهای بین 2 تا 7 عمل کند. یک HIDS را در نظر بگیرید که دادههای ترافیکی را از چند موقعیت جمع میکند. این را میتوان جزئی از رفتار لایه 7 توصیف کرد.

دیدگاهتان را بنویسید