کنترل دسترسی به شبکه (nac) چیست و 8 فایده آن

شبکه هر سازمان حاوی دادههای خصوصی است که اگر افراد اشتباه به آن دسترسی پیدا کنند، با مشکلات جدی و بعضا عواقب جبرانناپذیر همراه است. NAC معرفی شده تا از شبکه و کسبوکار افراد در برابر چنین بلایایی محافظت کند و به نوعی ستون فقرات برنامههای امنیت سایبری سازمانی محسوب میشود. تکنولوژی nac جدید نیست؛ اما در سالهای اخیر توجه به آن بهمراتب حیاتیتر از قبل شده است. همراه ما باشید تا ببینیم nac چیست و چه مزیتهایی دارد.

nac چیست و چه مفهومی دارد؟

NAC مخفف عبارت «Network Access Control» به معنی «سیستم کنترل دسترسی به شبکه» ابزاری است که شبکه یک سازمان را منظم میسازد. مهمترین هدف سیستمهای NAC این است که فقط به کاربران مجاز با دستگاههای احراز هویتشده و قابل اعتماد اجازه ورود به سیستم بدهند و از سایر ورود کاربران جلوگیری کنند. این سیستم با پیروی از ۳ اصل اساسی، محیط کاربران شبکه را نظارت و فعالیت آنان را ثبت میکند:

- احراز هویت: شما که هستید؟ آیا میتوانید هویت خود را احراز کنید و به شبکه ثابت کنید همانکه میگویید، هستید؟

- مجوز: مجاز به انجام چه کاری در شبکه هستید؟

- حسابرسی: چهکار میکنید و فعالیتتان چه مدت طول ميکشد؟

نگاهی به تاریخچه تکامل NAC

بگذارید قبل از آنکه وارد مفاهیم NAC شویم، نگاهی به تاریخچه تکامل این سیستم کنترل دسترسی به شبکه بیندازیم.

نسل اول NAC

اولین نسل NAC احراز هویت کاربر و دستگاه بر اساس پروتکلهای 802.1X است. اگر دستگاهی سعی میکرد به پورتهای سوئیچ یا نقاط دسترسی بیسیم متصل شود، باید یک نام کاربری و رمز عبور یا گواهی ارائه میکرد تا سرور RADIUS تأیید کند. این رویکرد دسترسی در سطح پورت سوئیچ یا اکسس پوینت بیسیم را تایید یا رد میکرد. اجرای این روش در عین کارآمدی دشوار بود و با همه دستگاهها سازگاری نداشت.

نسل دوم NAC

نسل دوم NAC معرفی شد تا اطلاعات را از طریق SNMP با دستگاههای شبکه یا با دستگاههای حسگر شبکه جمعآوری کند. این نسل علاوه بر 802.1X، روشهای کنترل دسترسی مانند قرنطینه VLAN، کنترل مبتنی بر ARP و انعکاس پورت را نیز معرفی کرد. در این دوره شبکههای بیسیم روزبهروز محبوبتر شدند و برای مدیریت آسیبپذیریها مثل اکسس پوینتها، راهحلهایی مانند حسگرهای شبکه، کنترلرهای بیسیم و عوامل اندپوینت برای مشاهده و کنترل مورد استفاده قرار گرفتند.

نسل سوم NAC

نسل سوم NAC پای اتوماسیون را به ماجرا باز میکرد. عاملها قادر بودند دستگاههای اندپوینت را مطابق سیاستهای امنیتی پیکربندی کنند و یک مدل امنیتی بسازند. برای مثال یک سیستم امنیتی مثل IDS یا فایروال روی شبکه شاید بتواند تهدیدها را شناسایی کند؛ اما در بهترین حالت فقط میتواند ترافیکی که از خود عبور میدهد را مسدود کند.

ادغام با NAC امکان قرنطینه کردن دستگاههای مخرب را از بقیه شبکههای محلی فراهم میکند. یک NAC حتی میتواند اطلاعات دقیق اندپوینت و کاربر را با سایر سیستمهای امنیتی به اشتراک بگذارد تا عملکرد آنها را بهبود بخشد. در این ادغام معمولاً از پروتکلهای استانداردشده مانند REST، Webhook و Syslog استفاده میشود.

نسل چهارم NAC

هدف نسل فعلی NAC رسیدگی به مسائل مربوط به کاهش دید اندپوینتهاست. یکی از ویژگیهای اصلی این نسل، حرکت رو به رشد به سمت تکنولوژی پیشرفته اثرانگشت دستگاه جهت مدیریت نگرانیهای تجاری جدید و ناشناخته و پاسخهای مدیریتی خودکار به آسیبپذیریهای شناختهشده و نوظهور است. در نهایت اتکای روزافزون به فناوریهای ابری نشاندهنده استفاده روزافزون از رایانش ابری در شبکههای جدید است.

Nac چطور کار میکند؟

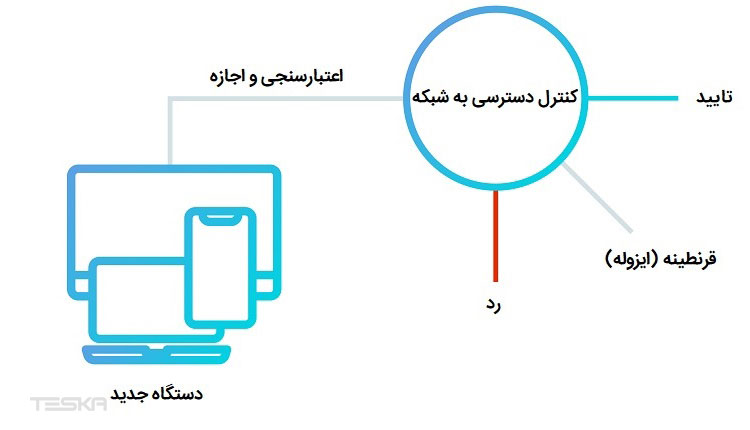

هر زمان دستگاهی تلاش کند به شبکهای متصل شود ک با nac تنظیم شده است، رویدادهای مختلفی اتفاق میافتند. در این بخش از مقاله قصد داریم ببینیم روال کارکرد nac چیست و به چه صورت است.

مرحله شناسایی (Identification)

NAC در درجه اول با طرح چند پرسش، دستگاه را شناسایی میکند.

- کاربر کیست؟

- آیا شناختهشده است؟

- سعی دارد به چه بخشی دسترسی پیدا کنند؟

- کجاست؟

- درخواست دسترسی را چه زمانی ارسال کرده است؟

- درخواست چطور ارسال شد؟ با کابل، وای فای یا VPN؟

مرحله تعیین نقش (Assigning Role)

NAC تعیین میکند که کاربر به کدام بخش از شبکه میتوانند دسترسی داشته باشد و به کدام بخشها دسترسی ندارد.

مرحله اجرا (Enforcement)

بعد از مرحله تعیین نقش، nac دسترسی کاربر به مناطقی که مجاز به استفاده از آن نیست را ممنوع میکند. شبکه بخشبندی میشود و علاوهبر جلوگیری از دسترسیهای غیرمجاز، از انتشار ویروسها و بدافزارها در سراسر شبکه جلوگیری میکند.

اگر یک سیستم NAC به دلایلی از دسترسی به یک کاربر یا دستگاه خودداری کند، آنها را در یک منطقه محدود با دسترسی کم یا بدون دسترسی به شبکه قرار میدهد. با این ترفند شبکه از دسترس دستگاههای غیرمجاز دور میماند و خطر جرایم سایبری کاهش مییابد.

NAC با اعمال خودکار کلیدهای رمزگذاری برای هر جلسه، شبکه Wi-Fi کسب و کار را امنتر میکند. در نتیجه، مهاجمان نمیتوانند از هیچ راز مشترک یا اطلاعاتی که فاش شده، برای شناسایی ترافیک شبکه استفاده کنند.

هدف NAC چیست؟

و اما بپردازیم به اینکه هدف nac چیست؟

شبکههای سنتی سازمانی معمولا اینترانت را شبکه امنی میبینند و تصور میکنند تمام تهدیدات امنیتی ناشی از شبکههای خارجی است. در حالی که بسیاری از آسیبپذیریها ناشی از ضعفهای امنیتی درون اینترانت است. همان لحظهای که کارمندی در محوطه دانشگاه وارد وبسایت مجموعه میشود، ممکن است نرمافزارهای مخربی همچون اسپای ور یا تروجان را روی مرورگرش دانلود کرده و در سراسر اینترانت پخش کند.

در تمام شبکهها، وضعیت امنیتی هر پایانه بر امنیت کل شبکه تأثیر میگذارد. زمانی که تعداد کاربران با دسترسی غیرمجاز در شبکه زیاد میشود، طبیعتا سیستم خدماتی آسیب میبیند و امکان درز اطلاعات حیاتی به بیرون بیشتر میشود.

مقاله امنیت شبکه چیست را برای مطالعه بیشتر پیشنهاد می کنیم.

با توجه به اینها فکر میکنید هدف nac چیست؟

مهمترین هدف این سیستم مدیریت حقوق دسترسی به شبکه، بهروزرسانی به موقع پچهای سیستم و پایگاه داده آنتی ویروس است. به این ترتیب مدیر شبکه میتواند به سرعت پایانههای ناامن را پیدا کرده و ضمن جداسازی آنها از کل شبکه، اقدام به تعمیر آنها کند.

مهمترین مزیتهای nac چیست؟

اما مهمترین مسئله و هدف اصلی ما از نوشتن این مقاله پاسخ به این پرسش است که مزیتهای nac چیست؟ در ادامه با برخی از مهمترین مزیتهای این سیستم آشنا میشویم.

۱. احراز هویت

دسترسی کاربران باید با احراز هویت انجام شود و فقط کاربران مجاز باید بتوانند به شبکه دسترسی پیدا کنند. کاربرانی که نام کاربری و رمز عبور صحیح وارد میکنند، به شبکه متصل میشوند و کاربرانی که مشکوک بهنظر میرسند، به دامنه ایزوله وصل میشوند تا امنیت ترمینال آنها تعمیر شود.

۲. کنترل دسترسی

کاربران میتوانند بر اساس هویت کاربر، زمان دسترسی، مکان دسترسی، نوع ترمینال، منبع ترمینال و حالت دسترسی به منابع شبکه وصل شوند. سوالات مرحله شناسایی در این بخش پرسیده میشود تا از مجاز بودن دسترسی کاربر اطمینان حاصل شود.

۳. قابلیت مشاهده تمام دستگاههای متصل به IP

سیستم nac کل ایستگاه کاری، لپ تاپ، چاپگر، تلفن IP، دوربین، نقطه دسترسی، دستگاه IoT، دستگاه OT، دستگاه پزشکی و موارد دیگر را کشف و طبقهبندی میکند.

مقاله IP Address چیست؟ را ازدست ندهید.

۴. اطلاع لحظهای از موجودی داراییها

Nac قادر است در کمترین زمان ممکن و بهصورت بی درنگ فهرست دقیقی از پیکربندی و وضعیت انطباق دستگاهها بسازد تا فرایندهای مدیریت دارایی، عملیات امنیتی و پشتیبانی فناوری اطلاعات سادهتر شود.

۵. بررسی و کنترل امنیت پایانه

مدیر شبکه به کمک nac میتواند وضعیت امنیتی دستگاه را بهصورت بی درنگ و بدون توجه به عوامل دیگر ارزیابی کرده و پس از اتصال دستگاههای ناسازگار را اصلاح کند.

NAC امنیت پایانهها را بررسی میکند تا فقط ترمینالهای امن و سالم به شبکه متصل شوند. برای این کار ترمینالها را قبل از اتصال به شبکه اسکن میکند تا وضعیت امنیتی آنها مثل نصب نرمافزار آنتیویروس، بهروز بودن پچها و قوی بودن رمز عبور محرز شود. همچنین دسترسی ترمینالهایی که مشکلات امنیتی آنها به موقع قابل تعمیر نیست، رد خواهد شد.

۶. تعمیر و ارتقاء سیستم

یکی از ویژگیهای مثبت nac ارائه عملکردهای خودکار و البته دستی برای تعمیر و ارتقاء سیستمهاست. چراکه میتواند بهطور خودکار پچهای سیستمی را دانلود کرده و ارتقا دهد، بهروزرسانیهای پایگاه داده آنتیویروس را راهاندازی کند و اقدامات امنیتی مثل توقیف یا نقض فرآیندها را اعمال کند.

۷. امنیت صفر اعتماد (Zero Trust security)

یکی از مزیتهای nac این است که میتوان بر اساس هویت دستگاه و کاربر، پایینترین سطح دسترسی ممکن را در اختیار او گذاشت تا به عملکردهای محدودی در شبکه دسترسی داشته باشد.

۸. هماهنگسازی (ارکستراسیون) گردش کار با ابزارهای امنیتی

Nac امکان انتخاب ماژولهای یکپارچهسازی plug-and-play یا سفارشیسازی برنامهها با استفاده از API را فراهم میکند تا به امنیت بیشتر، پاسخگویی بهتر و بازگشت سرمایه حداکثری کمک کند.

اکتیو دایرکتوری چیست؟ برای اطلاعات بیشتر می توانید مقاله مورد نظر را مطالعه نمایید.

از nac کجا میتوان استفاده کرد؟

راه حل کنترل دسترسی شبکه (NAC) را میتوان در انواع سناریوهای شبکه مثل دستگاه خود (BYOD)، اینترنت اشیا (IoT) و سناریوهای شبکه Wi-Fi عمومی اعمال کرد. بیایید ببینیم انواع کاربردهای مهم nac چیست.

۱. دستگاه خود را بیاورید (BYOD)

بسیاری از شرکتها به کارمندان اجازه میدهند دستگاههای هوشمند خود (تلفن همراه، تبلت و لپتاپ) را به اینترانت شرکت وصل کنند. بدون آنکه هیچ ترمینال امنیتی روی دستگاههای کارمندان نصب شود! طبیعتا در این حالت خطرات امنیتی بیشتری شبکه را تهدید میکند و باید بهنحوی با آنها مقابله کرد.

راه حل NAC با تکنولوژی شناسایی نوع ترمینال، انواع دستگاههایی که کارکنان به اینترانت سازمانی متصل میکنند را شناسایی کرده و احراز هویت و مجوز بر اساس اطلاعات کاربر، نوع دستگاه و محیط عملیاتی دستگاه اجرا میکند.

۲. اینترنت اشیا (IoT)

اکثر دستگاههای اینترنت اشیا از پروتکلهای احراز هویت سنتی یا گواهیهای امنیتی پشتیبانی نمیکنند. اینجاست که سیستم کنترل دسترسی وارد عمل میشود و بهطور خودکار دستگاههای IoT را بر اساس اطلاعات هویت الکترونیکی آنها (از جمله نسخه دستگاه، اطلاعات فروشنده، شماره نسخه، نام محصول و نوع ترمینال) شناسایی می ند. سپس بر اساس سیاستهای امنیتی پیکربندی شده، احراز هویت و دسترسی به شبکه را برای دستگاههای اینترنت اشیا تکمیل میکند.

۳. شبکه وای فای عمومی (Wi-Fi)

شبکههای Wi-Fi عمومی بهطور گسترده مورد استفاده قرار میگیرند. تقریباً همه کافهها، مغازهها، فرودگاهها، هتلها و سایر اماکن عمومی دسترسی Wi-Fi را برای مشتریان و مهمانان خود فراهم میکنند. یک شبکه Wi-Fi عمومی کاملاً باز از امنیت پایینی برخوردار است. چراکه هر کسی میتواند بدون احراز هویت وارد شبکه وارد شود. بنابراین به سیستمی نیاز دارند که این ضعف امنیتی را برای آنان جبران کند.

NAC با امکان احراز هویت پیامکی، این ضعف را برطرف میکند. هنگامی که کاربری به یک شبکه Wi-Fi عمومی وصل میشود، میتواند با واردکردن نام و شماره تلفن همراه خود به شبکه دسترسی پیدا کند.

انواع مختلف رویکردهای NAC چیست؟

رویکردهای NAC را میتوان به از جهات مختلف دستهبندی کرد؛ اما دو فاکتور مهم زمان بازرسی دستگاهها و نحوه جمعآوری اطلاعات از شبکه است. از نظر روش دسترسی به دستگاهها، رویکردهای NAC را میتوان به دو دسته Pre-admission و Post-admission تقسیم کرد:

رویکرد پیش پذیرش (Pre-admission)

این رویکرد کاربرانی که دنبال اتصال به شبکههای شرکتی هستند را از قبل ارزیابی، احراز هویت و پذیرش می کند. همه چیز قبل از دسترسی کاربران به شبکه اتفاق میافتد. این سیستم اطلاعات کاربر را در پایگاههای داده ایمن ذخیره میکند و پروتکلهای دسترسی الزاماتی را مشخص میکنند که دستگاهها قبل از ورود مجاز باید رعایت کنند. معمولاً برای ارائه اطمینان بیشتر از MFA (احراز هویت چند عاملی) نیز استفاده میشود. متد Pre-admission برای مواردی که دستگاهها آنتی ویروس و ضد بدافزار بهروز ندارند، گزینه مناسبتری است.

رویکرد پس از پذیرش (Post-admission)

NAC پس از پذیرش کمی متفاوت است و بهجای وضعیت دستگاه، بیشتر روی کاربران تمرکز دارد و یک سری سیاست رفتاری اعمال میکند. ممکن است احراز هویت پیش پذیرش هم همراه با این متد اعمال شود؛ با این حال زیرساختهای امنیتی شبکه در این رویکرد، فعالیت کاربران پس از دسترسی به منابع شرکت را نظارت میکنند. فایروالهای داخلی منابع شبکه را جدا کرده و پروتکلهای امنیتی تضمین میکنند که کاربران فقط به دادههای مربوط به امتیازات خود دسترسی دارند. اگر اندپوینتها سعی در نقض امتیازات داشته باشند، این رویکرد آن را خاموش و دسترسی را رد میکند. متد Post-admission برای دسترسی محدود مهمانان به مواردی مثل مرور وب و بررسی ایمیل مناسب است.

طراحی مبتنی بر عامل و طراحی بدون عامل

گفتیم که تفاوت دیگر رویکردهای NAC در نحوه جمعآوری اطلاعات آنهاست که به میتوان آن را به دو دسته طراحی مبتنی بر عامل و طراحی بدون عامل تقسیم کرد. برخی از فروشندگان NAC از کاربران میخواهند نرم افزار عامل را در دستگاه خود دانلود کنند. سپس عاملها ویژگیهای دستگاه را به سیستم NAC گزارش میدهند.

نحوه پیاده سازی راه حلهای NAC

با مزیتهای پیادهسازی NAC آشنا شدیم و فهمیدیم داشتنش چقدر بهتر از نداشتنش است؛ اما چطور باید این کار را انجام داد؟ روش پیادهسازی به چه شکل است؟

در واقع متدهای پیادهسازی بسته به خطوط شبکه، تعداد دستگاههای IOT، بودجه شرکت و رویکرد NAC انتخابی متفاوت خواهد بود. اما برخی از مراحل اساسی برای اکثر برنامههای کاربردی NAC مشترک است.

- در مرحله اول تیمهای امنیتی باید تمام دستگاههای اندپوینت متصل به شبکه را نقشه برداری و ثبت کنند. باید یک بررسی جامع از لبههای شبکه شامل دستگاههای IoT، دستگاههای کارمندان مثل لپ تاپها و تجهیزات متمرکز انجام دهید.

- در مرحله بعد تیمهای امنیتی باید یک لیست کنترل دسترسی به شبکه بسازند. این لیست شامل جزئیات همه کاربران مجاز به همراه سطح دسترسی مجاز آنهاست. با ثبت هویت کاربران در یک پایگاه داده مرکزی شروع کنید. استفاده از دایرکتوری شبکه فعلی نقطه شروع خوبی برای این مرحله است.

- در مرحله بعد، نحوه اعطای مجوز به کاربران مجاز را تعیین کنید. برای صرفهجویی در زمان و سادهسازی این فرایند زمانبر، بهجای آنکه مجوز هر کاربر را مشخص کنید، با تعیین چند نقش، برای آنها سطح دسترسی تعریف کنید. توصیه میکنیم تا حد امکان به اصل کمترین امتیاز (PYOP) متعهد باشید.

- فناوری موردنیاز برای پیادهسازی لیست کنترل دسترسی خود را تنظیم کنید. سپس پورتال دسترسی را تست کنید تا مطمئن شوید کاربران مجاز دسترسیهای لازم را دارند و کاربران غیرمجاز از سیستم بیرون انداخته میشوند.

- در نهایت در صورت لزوم چند سیستم برای بهروزرسانی سیستم NAC بسازید تا برنامههای آنتی ویروس، کنترل دسترسی و رمزگذاری همیشه بهروز باشند.

مطالعه مقاله بهترین نرم افزارهای امنیت شبکه از دست ندهید.

کلام آخر

در سالهای اخیر تعداد دستگاههای شبکه بهشدت افزایش یافته است. علاوه بر دستگاههای مربوط به سازمان، کارمندان دستگاههای شخصی خود مثل تلفن همراه را به شبکه متصل میکنند تا از راه دور هم بتوانند وظایف خود را مدیریت کنند. از طرفی دستگاههایی مثل بلندگوهای هوشمند نیز باید به همین شبکه متصل شوند و این تعدد کاربر بیخطر نیست.

NAC ها به مدیران IT کمک می کنند تا کنترل کنند. راه حل NAC به کسب و کارها اجازه می دهد تا یک محیط کاری ایمن و سازنده برای کارکنان، مهمانان و ذینفعان خارجی مرتبط ایجاد کنند. در این مقاله تلاش کردیم ببینیم nac چیست و با مهمترین مزیتهای آن آشنا شدیم. امیدواریم مطالب این مقاله به سوالات شما عزیزان پاسخ داده باشد. مشتاقانه منتظر شنیدن نظرات و تجربیات شما درباره مفهوم این مقاله هستیم.

دیدگاهتان را بنویسید