پورت (Port) چیست؟ | انواع + کاربرد آن در شبکه همراه با مثال

پورتها درگاههای مجازی هستند که با استفاده از سیستمعامل کامپیوتر کنترل میشوند. هر پورت نقطه اتصال شروع و پایان هر شبکهای است و به لطف آنها است که میتوانید در رایانه شخصی خود یک یا چندین شبکه را بهصورت همزمان اجرا کنید، بدون آنکه تداخلی رخ دهد. درواقع کامپیوترها با استفاده از این درگاههای مجازی قادر به تفکیک جریانهای ورودی هستند.

در دنیای امروزی، شبکه و اینترنت جزء جدانشدنی هر زندگی بوده و هرچه بیشتر درمورد آن دانش و اطلاعات داشته باشید، مطمئنا بهتر میتوانید از اینترنت بهره ببرید. در این مقاله سعی شده است تا بهصورت کامل و جامع به بررسی پورت و معرفی انواع آن بپردازیم. پس اگر دوست دارید تا بیشتر درمورد Portها بدانید با ما همراه باشید.

پورت چیست؟

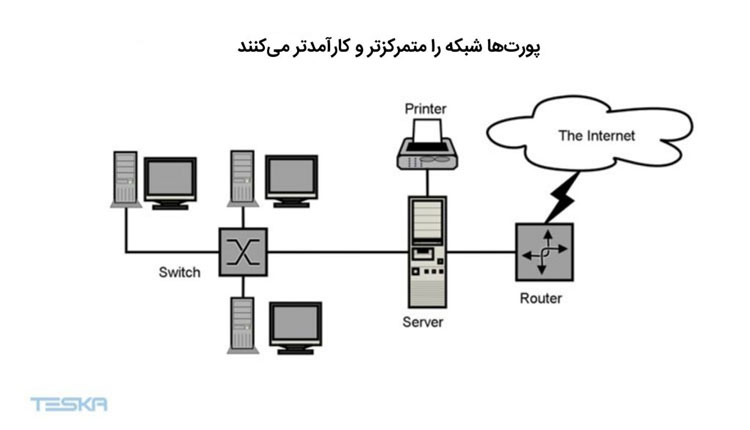

همانطور که اشاره شد پورتها درگاههای مجازی هستند که توسط سیستمعامل رایانه کنترل شده و اجازه استفاده همزمان حداقل از دو اتصال اینترنتی، بدون تداخل و بروز مشکل، را میدهند. در دنیای شبکه برای برقراری ارتباط با هر دستگاهی، سه رکن اصلی باید وجود داشته باشد.

اولین رکن زیرساخت است، یعنی اگر میخواهید از اینترنت یا هر نوع شبکه کوچک و بزرگی بهره ببرید ابتدا باید کابل شبکه، مودم، روتر، WiFi و… را راهاندازی کنید.

دومین رکن اصلی وجود آدرس است. مفهوم برقراری ارتباط از ارسال هر نوع درخواست و دریافت هر نوع پاسخ انتزاع میشود. پس اگر ندانیم که مبدا و مقصد کجا قرار دارد نمیتوان هیچ شبکه یا اینترنتی را تصور کرد. آدرسهای منحصربهفردی که در اینترنت و شبکه در اختیار دستگاههای متصل قرار میگیرد، IP Address نام دارد.

سومین رکن اساسی آبجکتی است که درخواستها و پاسخها را منتقل میکند. یعنی زمانی نامه شما به مقصد و به دست دوست، آشنا، فامیل، برادر، خواهر، مادر و درکل کسی که انتخاب کردهاید خواهد رسید که پستچی یا اداره پستی وجود داشته باشد. اداره پست و پستچی اینترنت پروتکلی به نام TCP است که در مقالهای جدا بهصورت کامل آن را شرح خواهیم داد.

با توضیحات داده شده میتوان این مثال را زد که اینترنت دقیقا مانند یک شهر، روستا، استان، کشور و حتی کره زمین است که زیرساختهای آن جادهها و خیابانها بوده، مقصد و مبدا خانهها و ساختمانها هستند که آدرسهایشان مشخص است و ارسال کردن درخواستها و برگرداننده پاسخها نیز برعهده پستچی (بهصورت سنتی) است. حال پورت دقیقا درب خانهها، ساختمانها، ادارات، مغازهها، رستورانها و هر مکان دیگری خواهد بود که قادر به ارسال یا دریافت درخواست و پاسخ هستند.

برای مطالعه بیشتر ipsec چیست و نحوه کارکرد آن چگونه است؟ را پیشنهاد می کنیم.

کاربرد پورت چیست و چرا وجود دارد؟

در هنگام استفاده از گوشی همراه، رایانه شخصی (PC) یا حتی لپتاپ خود درحالیکه به اینترنت متصل است و مثلا از تلگرام استفاده میکنید، حداقل 2 اتصال مختلف وجود دارد. اولین اتصال مربوط به فیلترشکن و دومین اتصال مربوط به خود شبکه تلگرام است. حال ممکن است از خود بپرسید چگونه این اتفاق امکانپذیر است زمانی که از یک مدل اینترنت (خانگی یا اتصال داده سیمکارت) در لحظه استفاده میشود؟

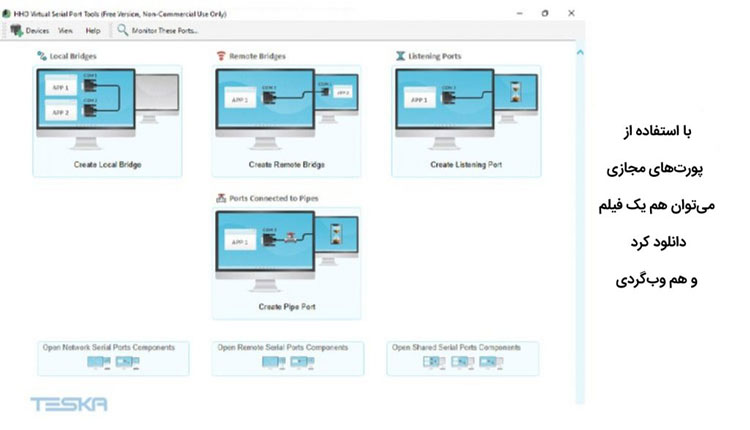

باید گفت که به لطف پورت است که میتوانید ابتدا فیلترشکن خود را روشن کنید و سپس به تلگرام وارد شوید، همزمان هم از گوگل کروم استفاده کنید و هم یک فایل دانلود کنید، چندین صف دانلود داشته باشد و بهصورت همزمان همه را دریافت کنید و بسیاری از مثالهای دیگر که تنها با یک اتصال تحقق خواهد یافت. یعنی نیاز نیست یک اتصال مثلا داده سیمکارت برای دانلود فیلم برقرار کنید و یک اتصال اینترنت خانگی برای وبگردی.

در حقیقت پستچی یک نفر است که تمامی نامههای شما را از مکانهای مختلف به دستتان میرساند. یعنی یک اتصال تمامی کدها، درخواستها، پاسخها و… را همزمان و بهصورت فلهای تحویل گوشی، لپتاپ یا هر دستگاهی میدهد و هر Port، درخواست مربوط به خود را سوا کرده و میبرد. درنتیجه میتوان بهصورت همزمان حتی از هزاران شبکه مختلف بهره برد.

هر آن چیزی که لازم است درباره زیر ساخت شبکه بدانید را کلیک کنید.

انواع پورت های شبکه

بهتر است مجدد اشاره کنیم که معنای پورت همانند درب ورودی و خروجی یک ساختمان است.حال در کامپیوتر این در یا دروازه میتواند مجازی یا سختافزاری باشد.به طور کلی انواع پورت ها به قرار زیر هستند:

- پورت های سخت افزاری

- پورت های نرم افزاری یا مجازی

پورت های سخت افزاری

زمانی که فلش، موس، صفحهکلید یا کیبورد، هارد اکسترنال و یا هر دستگاه سختافزاری دیگری را میخواهید به رایانه خود متصل کنید از یک درگاه استفاده میشود. مانند درگاه USB برای اتصال موس، فلش و کیبورد یا درگاه SATA برای اتصال هارد اینترنال SSD.در حقیقت منظور از پورت سختافزاری درگاههای فیزیکی است که مسئولیت برقراری ارتباط میان دستگاههای سختافزاری را دارند.

پورت های نرم افزاری یا مجازی

virtual ports یا پورت های نرم افزاری مسئولیت برقراری ارتباط مجازی برای دریافت دادههای مجازی را دارند. یک رایانه نهایتا 50 پورت سختافزاری مختلف خواهد داشت اما پورت مجازی 65535 هستند که به صورت عدد مشخص می شوند و به آنها پورت نامبر نیز میگویند. در ادامه به بررسی کامل و مفصل پورت نامبر و انواع آنها می پردازیم پس با ادامه مقاله همراه ما باشید.

پورت نامبر چیست؟

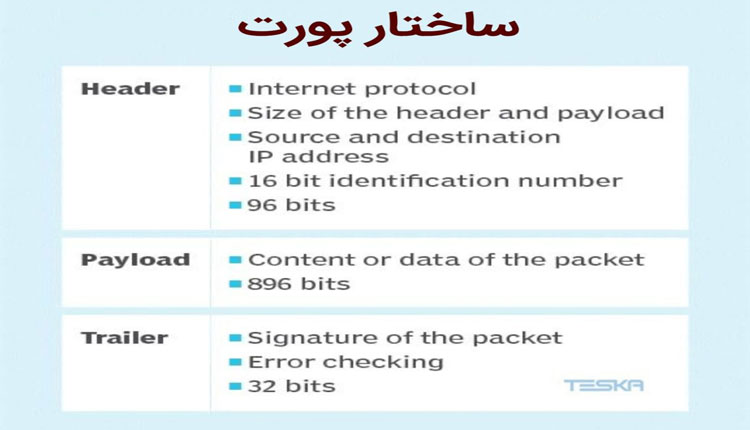

شاید این سوال ذهنتان را درگیر کرده باشد که پورتها چگونه از انبوه پیامهای دریافت شده پی میبرند کدام پیام متعلق به آنها است؟ در پاسخ باید گفت، با پورت نامبر یا شماره Port. ابتدا بهتر است یک توضیح مختصر در مورد بستهها (Packets) داده شود.

هر درخواست و پاسخ بهصورت کامل ارسال نمیشود، یعنی اگر درخواستی مانند بارگذاری یک صفحه از سایتی را دارید، تمامی دادههای آن پیچ، تکهتکه (حجم هر تکه تقریبا 1400 بایت) ارسال میشود و در نهایت پاکتها باهم ترکیب شده و صفحه بارگذاری میشود. (البته حجم بستهها متفاوت بوده و بهالمانهای مختلفی بستگی دارد).

بستهها علاوه بر دادههای درخواست شده شامل اطلاعات دیگری نیز هستند که یکی از آنها شماره پورت یا Port Number است. شماره پورت میتواند هر عددی باشد (مثلا 1245). هر بسته بعد از رسیدن به مقصد توسط Port مربوطه که ازطریق همین پورت نامبر تشخیص داده میشود، دریافت خواهد شد.

بررسی برخی شماره پورتهای پرکاربرد

باید عنوان کرد که 65535 پورت مختلف وجود دارد ولی استفاده از همه آنها رایج نیست. یعنی برخی از شماره پورتها توسط پروتکلهای مهم بهصورت مداوم در حال استفاده هستند که در ادامه به بررسی آنها میپردازیم.

شماره پورتهای 20 و 21: این Port Numberها توسط پروتکل FTP استفاده میشود. FTP مخفف File Transfer Protocol بوده که وظیفه آن انتقال دادهها و فایلها میان کلاینت و سرور است. یعنی تمامی بستههای ارسالی و دریافتی در این پروتکل، از درب (پورت) شماره 20 و 21 وارد دستگاه میشوند. همچنین برای اطلاعات بیشتر درباره کلاینت و سرور می توانید مقاله های کلاینت چیست و سرور چیست را مطالعه نمایید.

شماره پورت 22: این شماره توسط پروتکل SSH استفاده میشود.SSH مخفف Secure Shell بوده که یکی از پروتکلهای متعدد tunneling برای ایمن کردن اتصالات شبکه است.

شماره پورت 25: این پورت نامبر توسط پروتکل Simple Mail Transfer Protocol یا بهاختصار SMTP استفاده میشود. زمانی که برنامه مخصوص مدیریت ایمیلهای خود را باز میکنید، تمامی دادههای مربوط به ایمیلهای دریافت شده و یا ایمیلهایی که میخواهید ارسال کنید، از درب شماره 25 وارد و خارج خواهند شد.

برای دانستن SMTP چیست کلیک کنید.

شماره پورت 53: port number 53 توسط پروتکل DNS یا Domain Name System استفاده میشود. برای آشنایی با این پروتکل فرض کنید که در سرچ باکس مرورگر خود آدرس سایتی را وارد میکنید. همانطور که اشاره شد برای هر آبجکتی که به اینترنت متصل است (مانند همین سایتی که جستجو میکنید) یک IP Address منحصربهفرد وجود دارد.

اما فرمت این IP آدرسها بهصورت 123.123.123.123 یا 2702:A0B3:8012:D0E5:0000:0000:0000:B25F خواهد بود. باید اعتراف کرد که بهخاطر سپردن این اعداد حتی برای تنها یک سایت سخت است چه رسد به این که بخواهیم آدرس هر سایتی را به این فرمت حفظ کنیم. برای حل این مشکل پروتکل DNS خلق شد و زمانی که هر آدرس سایتی مانند google.com را در آن جستجو میکنید، Domain Name System این عبارت را برداشته و از درب 53 (همان پورت 53) خارج میشود، پس از یافتن IP اصلی از همان درب 53 وارد شده و فرمت اولیه آدرس را به مرورگر تحویل میدهد.

شماره پورت 80: از مهمترین شماره پورتها است که توسط پروتکل معروف HHTP استفاده میشود. کمتر کسی را میتوان یافت که حتی برای یکبار هم که شده کلمه HTTP را در کنار URLها ندیده باشد. این پروتکل مخفف Hypertext Transfer Protocol بوده که شالوده و سنگ بنای World Wide Web یا همان WWW است.

وظیفه HTTP انتقال فرامتنهایی مانند تصاویر، ویدئوها، کدهای برنامهنویسی، متون ساده و… که توسط طراحان بر روی هر صفحه از سایت قرار گرفته، ازطریق port number 80 است. در آینده به بررسی بیشتر این پروتکل خواهیم پرداخت.

شماره پورت 123: پروتکل NTP یا Network Time Protocol از این شماره استفاده میکند که وظیفه همگام کردن ساعتهای کامپیوترها را برعهده دارد. همچنین بخشی از فرایندی است که برای رمزگذاری پروتکلهای دیگر و یا انتقال دادهها استفاده میشود.

شماره پورت 179: شماره 179 اختصاص به پروتکل BGP یا Border Gateway Protocol دارد. این نویسه برای ایجاد مسیرهای مفید و کارآمد بهمنظور برقراری ارتباط میان شبکههای بزرگ که درنهایت اینترنت را درست میکند، استفاده میشود.

شماره پورت 443: پورت https یا پورت نامبر 443 توسط HTTPS استفاده میشود. پروتکلی که حالت امن و رمزنگاری شده HTTP بوده و مخفف Secure Hypertext Transfer Protocol است. برخی از پروتکلهای امنیتی مانند پروتکل SSL یا پروتکل TLS وظیفه رمزگذاری دادههای در حال انتقال را دارند. حال برخی سایتها برای امنیت بیشتر و جلوگیری از دستکاری کدهای سایت در زمان ارسال یا دریافت، علاوه بر HTTP ، از یکی از این پروتکلهای نامبرده شده (اغلب SSL) نیز استفاده میکنند.

چون SSL خود در داخل HTTP اجرا میشود، در کنار URL سایت بهجای HTTP، عبارت HTTPS را مشاهده میکنید. لازم به ذکر است که پروتکل DNS از طریق HTTPS اجرا شده و از همین درب 443 متصل میشود.

شماره پورت 500: پروتکل انجمن امنیت اینترنت و مدیریت کلید (Internet Security Association and Key Management Protocol) یا بهاختصار ISAKMP، از port number 500 برای پیادهسازی و اجرای بخشی از فرایند اتصالات IPsec ایمن استفاده میکند.

شماره پورت 3389: توسط پروتکل ریموت دسکتاپ (Remote Desktop Protocol) و بهاختصار پروتکل RDP استفاده میشود. زمانی که قصد دارید از راه دور به دسکتاپ دستگاه دیگری دسترسی پیدا کنید، از RDP و شماره Port 3389 برای اتصال بهره میبرید. مانند زمانی که یک VPS (Virtual Private Server) تهیه میکنید و میخواهید به آن وصل شوید.

Internet Assigned Numbers Authority یا مرجع شمارههای اختصاصدادهشده به اینترنت (port number) که بهاختصار (IANA) نامیده میشود، تمامی شماره پورتها و پروتکلهای اختصاصدادهشده را حفظ میکند.

برای مطالعه بیشتر مقاله ٖهمه پروتکل های شبکه که باید بدانید را از دست ندهید.

فایروال و ارتباط آن با شماره پورتها

Firewall عامل بازدارندهای است که بین شبکههای قابلاعتماد و غیرقابلاعتماد مانند یک دیوار عمل میکند. در اکثر موارد شبکه غیرقابلاعتماد اینترنت است؛ مثلا میان شبکه محلی یک اداره و internet یک فایروال قرار میگیرد تا از داراییهای اداره در برابر تهدیدات خارجی محافظت کند.

یکی از وظایف فایروالها مسدودکردن پورتهای بیاستفاده است. زیرا خرابکاران و بهاصطلاح هکرها باهدف قراردادن پورتهای مختلف سعی در نفوذ به شبکه دارند. مانند این که یک دزد تمامی درهای خانهها را بررسی میکند، به امید اینکه دری باز باشد و از خانه دزدی کند. همچنین مقاله فایروال چیست را مطالعه نمایید.

اشاره شد که تقریبا 65000 پورت وجود دارد، پس یک Firewall که بهخوبی پیکربندی شده است باید تمامی پورتهای آزاد و بدون استفاده را مسدود کند تا امنیت شبکه تا حدودی تامین گردد. برای مثال یک سازمان معمولی تنها شماره پورتهای 80، 443، 25، 3389 و برخی دیگر را باز میگذارد و بقیه پورتها (65531 عدد دیگر) را با استفاده از دیوار آتش میبندد.

دلیل این کار مربوط به همان مثال دزد خانهها است. برای یک مثال تخصصیتر در نظر بگیرید که یک هکر با ارسال درخواستهای مختلف به پورت 179 که مختص پروتکل Border Gateway Protocol (BGP) است، سعی دارد تا از باگهای این نویسه استفاده کرده و به شبکه شما نفوذ کند.

مقاله همه چیز درباره تست نفود شبکه را ازدست ندهید.

آشنایی با پورت های TCP و UDP

حتما میدانید که کامپیوترها و سایر دستگاهها برای برقراری ارتباط اینترنتی از پروتکل TCP/IP استفاده میکنند. اگر کامپیوتری در ایران بخواهد دادهای را به کامپیوتری در ترکیه ارسال کند، باید آدرس ip مقصد داده را بداند. اینجاست که USP و TCP برای تکمیل این فرایند وارد عمل میشوند. اما فرق این دو پروتکل چیست؟

- TCP یک پروتکل کنترل انتقال است که با ایجاد یک ارتباط مستقیم، اطلاعات را از کامپیوتری به کامپیوتر دیگر ارسال میکند. دو کامپیوتری که با پروتکل TCP ارتباط برقرار کردهاند، تا زمان انتقال کامل فایل متصل میمانند و امنیت و دقت دادههای انتقالی را تضمین میکنند.

- UDP یک پروتکل دیتاگرام کاربر است. در این تکنیک، سختافزار کامپیوتر میتواند بستههای داده را ایجاد کرده و آنها را در بستر شبکه منتشر کند. سپس مینشیند و امیدوارانه منتظر میماند که دادهها بی هیچ مشکلی و با خیال راحت به مقصد برسند. واضح است که در این روش مانند TCP ارتباط و اتصال مستقیم میان دو کامپیوتر وجود نخواهد داشت.

در دنیای امروز که تقریبا همه بهنوعی از ارتباطات اینترنتی استفاده میکنند، هر سختافزار کامپیوتری یک شماره منحصربهفرد به نام آدرس ip دارد که هر دستگاه رایانه را از میلیونها دستگاه دیگر در سراسر اینترنت متمایز میسازد. در نهایت پورتهای TCP یا UDP برای پذیرش اطلاعات از اینترنت روی لپ تاپ کاربران مورد استفاده قرار میگیرند.

خطرات و آسیبپذیریهای پورتها

همه پورتها به یک اندازه امنیت دارند و به یک اندازه در مقابل آسیبهای امنیتی آسیبپذیرند. در ادامه این بخش چند پورت معروف و روشهای سوءاستفاده از آنها را معرفی میکنیم.

پورت ۲۱؛ پروتکل انتقال فایل

از آنجا که بسیاری از سرورهای FTP را میتوان با اسکریپتنویسی مدیریت کرد، متاسفانه بسیاری از آنها در بخشهای احراز هویت، حرکات داخلی شبکه و غیره دچار آسیبپذیریهایی هستند. بدافزارهاییی مانند Dark FTP، Windows و WinCrash بهگونهای طراحی شدهاند تا از آسیبپذیری پورتها و سرویس های FTP بهره ببرند.

پورت ۲۲؛ پروتکل SSH

حسابهای SSH که با گذرواژههای کوتاه، غیرتکراری، قابل استفاده مجدد و قابل پیشبینی پیکربندی میشوند، امنیت چندانی ندارند و بهراحتی مورد حملات دیکشنری قرار میگیرند. استفاده از پچها برای حفظ امنیت این پورت بینهایت ضروری است.

پورت ۲۳؛ سرویس تلنت (TelNet)

پورت ۲۳ مربوط به سرویس تلنت و یک پورت قدیمی است که باید منسوخ شود. این یک روش نا امن برای برقراری ارتباطات مبتنی بر پیام است. تمام اطلاعاتی که از طریق پورت ۲۳ ارسال و دریافت میشوند، در قالب متنهای ساده و بدون رمزگذاری هستند. از این رو عوامل تهدید به راحتی میتوانند با استراق سمع ارتباطات Telnet، اطلاعات احراز هویت را بهدست آورده و با تزریق بستههای مخرب، حملات مرد میانی را اجرا نمایند.

حتی یک مهاجم از راه دور میتواند از آسیبپذیری سرریز بافر سرویس Telnet سوء استفاده کند و با ایجاد بستههای مخرب و قرار دادن آنها در جریان متن، فرآیندهایی را در سرور راه دور کلید بزند. این تکنیک به اجرای کد از راه دور (RCE) شهرت دارد.

پورت ۱۰۸۰؛ ساکس پراکسی سرور

این پورت پروتکلی است که توسط پراکسیهای ساکس (SOCKS) برای ارسال بستههای شبکه به آدرس IP های مختلف استفاده میشود. قبلها این پورت یکی از محبوبترین مجراهای نفوذ بدافزارهایی مثل Mydoom و بسیاری از کرمها و حملات انکار سرویس بود.

پورت ۴۴۴۴؛ پروتکل کنترل انتقال

برخی از روتکیتها، بکدورها و تروجانها با بازکردن پورت ۴۴۴۴، حمله خود را آغاز میکنند. در واقع راه نفوذ آنها برای استراق سمع ترافیک و ارتباطات و دزدیدن دادههای کامپیوتر قربانی، بازکردن همین پورت است. بدافزارهایی مانند کرم Blaster و انواع آن از پورت ۴۴۴۴ برای ایجاد بکدور استفاده کردند.

پورت ۱۶۱، پروتکل مدیریت شبکه ساده

برخی پورتها و پروتکلها هست و نیست زیرساخت قربانی را در اختیار مهاجم میگذارند. پورت UDP ۱۶۱ یکی از همینهاست. این پورت برای مهاجمان بینهایت جذاب است؛ چون بهراحتی میتواند دادههایی در مورد خودش، سخت افزارش و کاربرانش از سرور استعلام کند.

پورت ۱۶۱توسط پروتکل مدیریت شبکه ساده (SNMP) استفاده میشود. از اینرو عوامل تهدید میتوانند اطلاعاتی مانند سختافزار زیرساخت، نامهای کاربری سیستم، نامهای اشتراک شبکه و سایر دادههای حساس و به عبارتی اطلاعات مفید برای عوامل تهدید را درخواست کنند.

پورت ۵۳، سرویس نام دامنه

از آنجایی که سرویس نام دامنه بهندرت ترافیک داده را نظارت میکند، عوامل تهدید از پورت ۵۳ برای سرقت داده استفاده میکنند. این دادهها بهعنوان ترافیک DNS پنهان شده و به سمت سرورهای جعلی DNS هدایت میشوند. سپس سرور DNS جعلی ترافیک را با کمال میل میپذیرد و دادهها را به فرمت اصلی خود بازیابی میکند.

چطور میتوان پورتها را امنتر کرد؟

- ضمن شناسایی پورتهای باز، باید پورتهای خطرناک و آنهایی که باز بودنشان هیچ توجیهی ندارد را بست.

- باید مشخص شود کدام سرویسها از پورتها استفاده میکنند. اگر فرایند یا پروتکلی میبینید که نمیشناسید، احتمالا از یک آسیبپذیری امنیتی خبر میدهد.

- باید وضعیت پورتهای شبکه و رفتار آنها بهطور کامل بررسی شود. هرگونه ناهنجاری و رفتار غیرعادی نیازمند پیگیری و اجرای اسکن پورت و تست نفوذ است.

- پورتهای SSH را میتوان از طریق احراز هویت کلید عمومی و احراز هویت دو مرحلهای ایمن کرد.

- در صورت لزوم استفاده از IRC، مطمئن شوید که پشت فایروال قرار میگیرد و کاربران IRC در شبکه از VPN استفاده میکنند. نباید اجازه داد ترافیک خارجی مستقیماً به IRC برخورد کند.

- ترافیک DNS باید نظارت و فیلتر شود.

- یک استراتژی عمیق باید اعمال شود و دفاع باید چند لایه باشد.

- کلیه پروکسیهای غیرضروری باید غیرفعال شوند.

- هدرهای نامطلوب پاسخ HTTP و HTTPS باید حذف شوند و هدرهایی که بهطور پیشفرض در پاسخ سختافزار شبکه گنجانده شدهاند، غیرفعال شوند.

پروکسی چیست؟ آشنایی با انواع آن را پیشنهاد می دهیم از دست ندهید.

جمعبندی

دنیای اینترنت و شبکه بدون اتصال میان دستگاههای مختلف مانند رایانهها معنایی ندارد. ارتباط نیز بدون زیرساخت، آدرس و آبجکتی که دادهها را منتقل کند معنایی نخواهد داشت. پس برای داشتن اینترنت یا حتی شبکهای کوچکتر باید این سه المان یعنی زیرساخت، آدرس و پستچی وجود داشته باشد.

زیرساختها همان کابلهای شبکه، روترها، مودمها و… هستند و منظور از آدرس نیز IP است که در کنار پروتکلهای پستچی مانند TCP یک شبکه را تشکیل میدهد. اما زمانی که اتصال برقرار میشود ممکن است برنامهها و نرمافزارهای مختلفی از آن اتصال استفاده کنند.

مانند ایمیل، مرورگر، IDM و… . حال برای اینکه در عملکرد این برنامهها تداخلی رخ ندهد از virtual ports استفاده میشود که وظیفه تفکیک کردن دادهها دریافتی و ارسال آن به برنامههای مربوطه را دارد. البته نوع دیگری از پورتها نیز وجود دارند که تحت عنوان hardware port (پورت سختافزاری) شناخته میشوند. در این مقاله سعی شد تا به بررسی کامل و جامع این موضوعات بپردازیم و امیدواریم تا کمکی به افزایش دانش عمومی خوانندگان عزیز کرده باشیم.

سوالات متداول

درگاههای مجازی که توسط سیستمعامل رایانه کنترل میشوند و به حداقل دو اتصال اینترنتی اجازه میدهد همزمان، بدون تداخل و بروز هرگونه مشکل فعال باشند.

با وجود پورت فورواردینگ (Port Forwarding) یا پورت مپینگ (Port mapping) دستگاههای خارج شبکه میتوانند به شبکه خصوصی دسترسی پیدا کنند.

تعداد کل پورتها عددی معادل ۶۵۵۳۶ است.

در حالت کلی دو نوع پورت داریم؛ پورتهای سخت افزاری و نرم افزاری. اما میتوان آن را به پورتهای شناختهشده (۰ تا ۱۰۲۳)، پورتهای ثبتشده (۱۰۲۴ تا ۴۹۱۵۱) و پورت خصوصی و پویا (۴۹۱۵۲ تا ۶۵۵۳۵) هم تقسیمبندی کرد.

شماره پورتها در محدوده ۰ تا ۶۵۵۳۶ قرار میگیرد

پورت ۸۰ برای HTTP، پورت ۴۴۳ برای HTTPS، پورت ۲۱ برای FTP، پورت ۵۳ برای DNS، پورت ۳۳۸۹ برای Remote Desktop، پورت ۲۳ برای Telnet، پورت ۲۰۸۲ برای ورود به CPanel معروفترین پورتها محسوب میشوند.

ابتدا باید تعداد پورتها را بهدست آورید. مثلا برای بررسی ۲ سرور به ۶ پورت نیاز دارید. یک پورت برای سرور اول و پنج پورت برای سرور دوم.

مالتی پورت برای افزایش تعداد پورتهای کامپیوتر و سرور مورد استفاده قرار میگیرد که دو نوع اینترنال و اکسترنال دارد و بین ۴ تا ۸ پورت فراهم میکند.

برای پیداکردن پورتهای باز کامپیوتر و شبکه وارد محیط ترمینال خط فرمان شوید و دستور «netstat -a» را تایپ و اجرا کنید. این دستور پورتهای باز روی پروتکل TCP/IP را به شما نشان میدهد که دقیقا بعد از آدرس IP نوشته شدهاند.

دیدگاه (7)

بسیار مفهومی و قابل درک بود. توضیحات عالی بودن. ممنون

باور کنید چند مقاله خوندم در این زمینه و فقط این توضیحات شما درک کاملی از مسئله بهم داد ممنونم ازتون

سلام مطلب بسیار آموزنده و مفید بود. موفق باشید

بسیار عالی و زیبا توضیح دادید تشکر فراوان

دمتون گرم.

اطلاعات رو به صورت قابل فهم و خيلي كامل توضيح داديد از شما سپاسگزارم

عالی