ipsec چیست؟ | کارکرد + مزایا و معایب

Ipsec مجموعهای از پروتکلها را شامل میشود که برای اتصالی امن میان دو کامپیوتر در شبکه جهانی، از رمزنگاری استفاده میکند. در حقیقت ipsec کمکی برای ارسال اطلاعات از میان شبکههای عمومی (اینترنت) بهصورت ایمن است. شبکه جهانی تبادل اطلاعات که تقریبا هر فردی به آن دسترسی دارد، نیازمند اجرای پروتکلهایی است تا در زمان ارسال هر چیزی، از صحت و اصل بودن اطلاعات اطمینان حاصل شود.

در زمان بازکردن یک صفحه از یک سایت یا دانلود یک فایل از اینترنت مانند یک فیلم یا یک سند، در زمان بازکردن ایمیلهای دریافتی و حتی کوچکترین کارها نیاز است تا در پروسهای، تایید شود که اطلاعات دریافت شده توسط افراد غیرمجاز دستکاری نشده است. یکی از این روشها ipsec است که در ادامه به بررسی کاملتر این مجموعه از پروتکلها بهصورت دقیقتر پرداختهایم.

IP چیست؟

IP مخفف Internet Protocol است که پیوند نامهای برای اتصال دو کامپیوتر ایجاد میکند. در حقیقت با استفاده از IP دو سیستم یکدیگر را پیدا میکنند. در زمان ارسال یک شی توسط شما و از طریق اداره پست، نیاز است تا آدرس مقصد مشخص باشد. ip همان آدرس کامپیوترها است که بهصورت اعدادی مانند 192.11.22.33 نمایش داده میشود.

تابهحال به این اندیشیدهاید که چگونه وقتی روی دانلود یک فایل یا هر نوع سندی کلیک میکنید، دقیقا همان فایل بدون هیچ اشتباهی دانلود میشود؟ یا در زمان واردکردن آدرس سایت مایکروسافت وارد سایت اپل نمیشوید؟

تمامی این موارد به لطف پروتکل اینترنت یا همان IP مدیریت و تنظیم میشود. به این صورت که در زمان ارسال یک درخواست از طرف شما (مانند دانلود یک فایل، بازکردن یک صفحه از وب و…) آدرس کامپیوتر شما (IP) ثبت میشود و درخواست شما همراه با آن آدرس ارسال میگردد. درخواست بعد از طی پروسهای، پردازش شده و سند یا فایل درخواستی به IP ثبت شده ارسال میشود.

IPsec چیست؟

IPsec از دوکلمه IP و sec تشکیل شده است که کلمه اول یعنی IP همان مخفف internet protocol است که در تیتر قبلی توضیحات کاملی در مورد این نوع پروتکل ارسال اطلاعات داده شد. Sec مخفف کلمه security است که در کل ترکیب این دوکلمه باعث بهوجودآمدن IPsec یا همان پروتکل اینترنت امن میشود.

نکتهای که وجود دارد این است که IPsec یک پروتکل نیست، بلکه مجموعهای از پروتکلها را شامل میشود. تفاوت IP و IPsec این است که IP روشی برای ارسال اطلاعات به مقصد بوده و IPsec روشهایی برای ارسال امن اطلاعات به مقصد است. یعنی در IPsec با اضافهشدن مواردی مانند رمزگذاری فایل و احراز هویت، اسناد و فایلها بهصورت ایمن به مقصد میرسد.

رمزگذاری فایل عملی ریاضی است که در آن بهصورت تصادفی فعل و انفعالاتی روی یک سند اعمال میشود که با استفاده از یک کلید میتوان فایل رمزنگاری شده را تفسیر کرد به حالت اورجینال برگرداند. اما اگر کنجکاو هستید که بدانید یک سند یا فایل به چه صورت در اینترنت ارسال و دریافت میشود و نحوه کارکرد ipsec به چه صورت است، به ادامه مقاله توجه فرمایید.

مطالعه مقاله شبکه چیست و بررسی جامع انواع آن را ازدست ندهید.

پروتکل ipsec در ارتباط با VPN

قبل از این که به ادامه بررسی ipsec بپردازیم بهتر است تا با یک تعریف کامل از VPN آشنا شویم. VPN مخفف virtual private network است که به معنای شبکه مجازی خصوصی شناخته میشود. ارتباط از طریق vpn بهواسطه شبکههای عمومی ایجاد میشود ولی اسناد و فایلهای ارسال شده در آن بهصورت خصوصی و رمزنگاری شده است.

با VPN بدون نیاز به یک دفتر یا محل کار میتوان از کارمندان در خانههای خود استفاده کرد و بهراحتی اسناد، اطلاعات، فایلهای محرمانه و موارد دیگر را میان آنها بهصورت ایمن و مدیریت شده به اشتراک گذاشت. برای اتصال به VPN و استفاده از آن نیاز به برنامههای خاصی است.

بسیاری از vpnها برای اتصالات خود از پروتکلهای ipsec استفاده میکنند تا ارسال اطلاعات بهصورت امن و رمزنگاری شده باشد. البته علاوه بر ipsec از پروتکلهای دیگری مانند پروتکل ssl و پروتکل tsl نیز استفاده میشود. در نتیجه ipsec vpn پروتکلی برای ایجاد اتصال امن از طریق شبکههای عمومی، بهمنظور ارسال اطلاعات محرمانه و مهم از طریق رمزنگاری آنها قلمداد میشود.

چگونه یک کاربر از IPsec VPN استفاده میکند؟

برای اتصال به VPN و استفاده از ipsec vpn نیاز است تا از برنامههای خاصی استفاده شود. معمولا این برنامهها بر روی دستگاه نصب میشوند و کاربر با واردکردن رمز خود، اجازه استفاده از آن را خواهد داشت.

اطلاعات در حال ارسال و دریافت درون ipsec vpn رمزنگاری شده هستند ولی اگر رمز عبور موردنیاز شما برای دسترسی به این اتصال به دست افراد سوءاستفادهکننده بیفتد، امکان دزدی اطلاعات رمزنگاری شده نیز وجود خواهد داشت. ازاینرو برای افزایش امنیت این پروسه اتصال، از تایید دومرحلهای یا two-factor authentication (2FA) استفاده میشود تا در صورت لورفتن رمز عبور، اجازه دسترسی به فرد غیرمجاز داده نشود.

IPsec چگونه کار میکند؟

همانطور که گفته شد IPsec مجموعهای از پروتکلهای ایمن شده است که برای ارسال و دریافت اطلاعات بهصورت رمزنگاری شده کاربرد دارد. حال برای درک بهتر نحوه عملکرد این نوع پروتکلهای امن،IP نیاز به درک مفاهیم زیر است:

- Key exchange

- Packet headers and trailers

- Authentication

- Encryption

- Transmission

- Decryption

Key exchange

کلید یک عامل مهم در رمزگذاری یک فایل و رمزگشایی آن است. با استفاده از یک کلید فایل بهصورت رشتههای خاصی رمزنگاری میشود و در نهایت بعد از دریافت آن توسط گیرنده، گیرنده با استفاده دوباره از کلید، رمز فایل را باز میکند و به سند اصلی دسترسی پیدا میکند. key exchange عهدهدار ستکردن و تنظیم یک کلید بین دو ارتباط کامپیوتری و خروجیها است.

Packet headers and trailers

در زمان ارسال هر نوع اطلاعاتی در اینترنت، این اطلاعات به اجزای کوچکی که packet یا بسته نامیده میشود تقسیم میشوند. پاکت خود از دو قسمت تشکیل شده است. یک قسمت header نام دارد که کامپیوتر از طریق این قسمت درک میکند که با بسته دریافتی چهکار باید بکند. قسمت دوم playload نام دارد که دادهها و اطلاعات ارسالی در این قسمت قرار دارند.

Ipsec به هرکدام از این بستهها (packets) چندین هدر اضافه میکند که شامل اطلاعاتی مانند احراز هویت گیرنده و رمزنگاری فایل است. همچنین ipsec قسمت جدید با عنوان trailer به بسته نیز اضافه میکند که این قسمت حاوی اطلاعاتی در مورد فرستادن بسته جدید به محل قرارگیری بسته قبلی و مونتاژ کردن آنها است.

Authentication

یا همان احراز هویت تعیین میکند که بسته ارسالی نوع اصل و اورجینال بوده و توسط فردی غیرمجاز دستکاری نشده است. در حقیقت Authentication نقش مهر را بازی میکند که در هنگام ارسال اطلاعات تضمینکننده صحت و سلامت بستهها است. بدون این بخش هیچکس نمیتوانست که تشخیص دهد آیا فایل ارسال شده دستکاری شده یا نه!

Encryption

رمزنگاری فایل باعث افزایش ایمنی اسناد و اطلاعات ارسال شده میشود. encryption نوعی تغییر فایل با استفاده از الگوریتمهای ریاضی است که با استفاده از یک کلید (که در زیر تیتر اول توضیح داده شد) این عمل صورت میگیرد تا در هنگام دریافت، با همان کلید بتوان فایل را تفسیر و به حالت اول برگرداند. Encryption رکن اصلی ارسال دادهها بهصورت امن است که از طریق پروتکلهای ipsec اجرا میشود.

Transmission

بستههای مهر شده و رمزنگاری شده با استفاده از کلید بهوسیله پروتکل خاصی ارسال میشوند. Transmission همان پروتکل ارسال و انتقال بستهها است که این بستهها بهوسیله چند شبکه به مقصد خود میرسند. ترافیک ipsec با ترافیک ip معمولی متفاوت است زیرا هرکدام از دو نوع مختلف UDP و TCP برای ارسال اطلاعات استفاده میکنند.

در پروتکل TCP که میان دو یا چند سیستم بهصورت اختصاصی، اطلاعات ارتباط را تنظیم میکند، اطمینان حاصل میشود که همه بستهها ارسال خواهند شد. اما در پروتکل UDP که توسط ipsec استفاده میشود، اطلاعات ارتباط اختصاصی راهاندازی نمیشود. دلیل استفاده از این پروتکل ارسال توسط ipsec این است که برای عبور از فایروالها اجازه دارد.

مقاله tcp ip چیست را برای مطالعه بیشتر پیشنهاد میکنیم.

Decryption

در نهایت بستههای دریافت شده در طرف دیگر اتصال، رمزگشایی میشوند. حال فایل اصلی قابلاستفاده و تفسیر توسط هر برنامهای مانند مرورگر است.

هدف IPsec چیست؟

بیایید ببینیم IPsec اصلا چرا معرفی شد و هدف استفاده از آن چیست؟

- IPsec برای رمزگذاری دادههای حساسی معرفی شد که از طریق شبکه منتقل میشوند. دادههای مهمی مثل تراکنشهای بانکی، اطلاعات سلامت و مکالمات سازمانی.

- از تونل IPsec (IPsec tunneling) برای محافظت از شبکههای خصوصی مجازی (VPN) استفاده میشود. این شبکه تمام دادههای انتقالی میان دو اندپوینت را رمزگذاری میکند.

- گاهی اوقات از IPsec برای تضمین امنیت شبکههایی که استفاده میشود که اطلاعات مسیریابی را روی اینترنت باز ارسال میکنند. چراکه این مجموعه پروتکلها ترافیک لایه برنامه را رمزگذاری میکنند.

- IPsec برای شناسایی بدون رمزگذاری، مثل تأیید هویت فرستنده داده استفاده میشود.

- به جای استفاده از IPsec، میتوان دادههای انتقالی را با رمزگذاری روی سرویس یا لایههای انتقال OSI ایمن ساخت، اما رمزگذاری و احراز هویت در این لایههای بالایی خطر از دست رفتن دادهها و استراق سمع مهاجمان را افزایش میدهد.

چه پروتکلهایی در IPsec استفاده میشود؟

در شبکههای عمومی و خصوصی و هر سیستمی که به این شبکهها متصل هستند، برای تفسیر فایلها و اجرای دستورات، نیازمند اعمال پروتکلهایی خاص است. وظیفه این پروتکلها قالببندی دادههاست، درحالیکه IPsec رشته و مجموعهای از این پروتکلها را شامل میشود. پروتکلهای زیر، مجموعه IPsec را تشکیل میدهد:

- Authentication Header (AH): پروتکل AH وظیفه تضمین صحت اطلاعات را دارد و بهگونهای با مهروموم کردن یک فایل اعلام میکند که از طرف یک منبع معتبر ارسال شده است و در پروسه ارسال دستکاری نشده است. پروتکل Authentication Header وظیفهای در قبال پنهان کردن یا رمزنگاری فایلها ندارد و تنها مهر تاییدی بر اصل بودن آن است.

- Encapsulating Security Protocol (ESP): پروتکل ESP وظیفه رمزگذاری بر هدرها و playloadها را دارد (البته در صورت استفاده از پروتکلهای مختلف ارسال، ESP تنها playload را رمزنگاری خواهد کرد). در نهایت این پروتکل با اضافهکردن تریلر و هدرهای خود به بستههای ارسالی، وظیفه خود را به اتمام میرساند

- Security Association (SA): پروتکلهای SA به تعدادی از روشهای مذاکره برای تعیین کلید رمزگذاری و الگوریتمها اشاره دارد که یکی از معروفترین آنها Internet Key Exchange (IKE) یا تبادل کلید اینترنت است.

باید به این نکته اشاره کرد که پروتکل اینترنت یا IP بخشی از IPsec نیست. بلکه IPsec مستقیما و در بالای پروتکل اینترنت (IP) در حال اجرا است.

پروکسی چیست؟ برای آشنایی بیشتر می توانید مقاله مورد نظر را مطالعه نمایید.

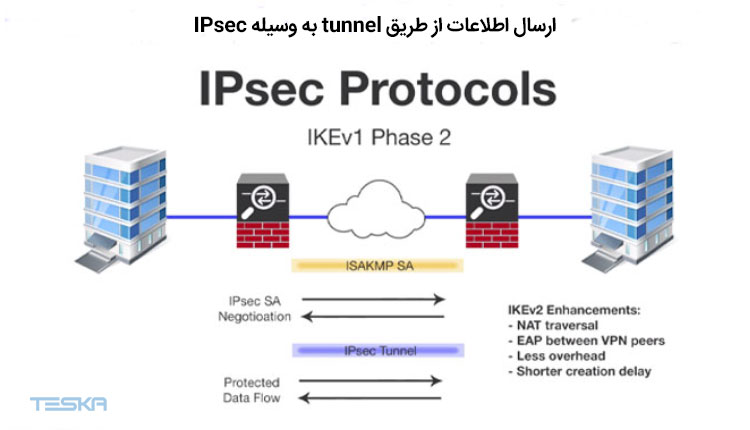

تفاوت میان حالتهای IPsec tunnel و IPsec transport

در زمان ارسال بستهها در حالت tunnel یا همان تونل، پروتکل IPsec با رمزنگاری هدر و قسمت دوم یعنی playload اجرا میشود. در واقع منظور از تونل در این جا دو روتر اختصاصی است که هرکدام انتهای یک تونل هستند. در زمان ارسال بستهها در یک تونل امکان دارد تا این بستهها از روترهای واسطه عبور کنند ازاینرو برای اینکه روترهای واسطه بفهمند که این بستهها به کجا باید ارسال شود، یک هدر IP جدید به بسته اضافه میشود. درنهایت روتر واسطه این هدر IP جدید را رمزگشایی میکند تا بفهمد به کجا باید آن را ارسال کند.

اما در حالت transport این قضیه متفاوت است. یعنی تنها قسمت playload بسته رمزنگاری میشود و هدر IP اصلی بدون رمز به روترهای واسطه ارسال میشود که در نتیجه تمامی روترهای واسط از مقصد نهایی بسته آگاه هستند.

مقاله روتر شبکه چیست را مطالعه کنید.

پورت چیست و IPsec از چه نوع پورتی استفاده میکند؟

Port یک مکان مجازی است که کامپیوتر از طریق آن اطلاعات را دریافت میکند. پورتهای مختلف به سیستم و کامپیوتر میگویند که فایلهای دریافت شده از آنها را باید چهکار کند. برای درک بهتر این موضوع چند سطل آشغال متفاوت را در نظر بگیرید. سطل آشغال مخصوص زبالهها خشک، تر، کاغذ و شیشه. زمانی که دستگاههای شهرداری برای جمعآوری این سطلها دستبهکار میشوند، بدون نیاز به بررسی زبالههای درون سطل میدانند که سطل مربوط به مثلا کاغذ باید به کدام قسمت ارسال شود و چه پروسهای بر روی آن اجرا شود.

اگر پورتها را همین سطلهای آشغال در نظر بگیرید و زبالههای مختلف را اطلاعات ارسالی متفاوت، در نهایت بهراحتی مفهوم عملکرد پورتها را میتوان درک کرد. در حالت کلی IPsec از پورت 500 برای دریافت اطلاعات استفاده میکند.

مقاله پورت چیست را ازدست ندهید.

MSS و MTU چیست و نحوه تأثیرگذاری IPsec بر روی این دو مولفه

برای جواب به سوال MSS چیست باید گفت MSS اندازه محموله هر بسته یا همان playload را اندازهگیری میکند. درحالیکه MTU اندازه کل بسته (playload + header) را محاسبه میکند. در واقع MSS و MTU دو مولفه برای اندازهگیری سایز بستهها هستند با این دو مولفه اندازه هر بسته کنترل شده و قبل از افزایش سایز بستهها به حدی که مدیریت آنها توسط روترها، رایانهها و سوئیچها غیرممکن شود، بستهها تکهتکه میشوند.

اغلب میزان MTU مجاز هر بسته 1500 بایت است که یک هدر IP معمولی 20 و یک هدر TCP نیز 20 بایت طول دارد. یعنی هر بسته میتواند 1460 بایت بار را حمل کند که در زمان استفاده از پروتکلهای ipsec به میزان 50 یا حتی 60 بایت دیگر (در مواردی ممکن است بیشتر نیز شود) بهاندازه بسته اضافه میشود. پس یا باید MTU و MSS جدید برای این پروتکل تعریف شود و یا با تاخیر، منتظر رسیدن اطلاعات باشید.

مزایای استفاده از IPsec برای کسبوکارهای مختلف

استفاده از پروتکلهای IPsec برای کسبوکارهای مختلف مزیتهای خاصی دارد. اگر از جمله شرکتهایی هستید که نیاز به یک پروتکل بهتر و با امنیت بالاتر دارید بهتر است تا با مزیتهای این سرویس آشنا شوید.

1. شفافیت IPsec برای برنامهها

IPsec در لایه سوم شبکه عمل میشود که نتیجه آن وجود نداشتن هیچ تأثیری بر لایههای بالاتر است. همچنین کاربر این پروتکل نیازی به پیکربندی دوباره سرویس نداشته و از طرفی بر روند مانیتورینگ یا نظارت شبکه هم اختلالی ایجاد نمیکند. به این معنی که میتوانید بهراحتی و با ابزارهای مانتورینگ شبکه بر ترافیک شبکه نظارت داشته باشید.

برای مطالعه بیشتر مقاله بررسی جامع لایه های شبکه را کلیک کنید.

2.انتقال دادهها کاملا محرمانه است

در سرویس IPsec انتقال دادهها با استفاده از کلید عمومی صورت میگیرد که نتیجه آن انتقال امن دادهها میان شبکه است. در نتیجه میتوان بیان کرد که دومین مزیت این پروتکل، امنیت بالای دادههای در حال انتقال میان کاربران و نتورک است. زیرا مدیران سرورهای مبتنی بر IPsec محرمانه بودن کلیدهای عمومی را نیز تضمین میکنند که دلیلی بر کاملا محرمانه بودن پروسه ارسال و دریافت است.

3. محبوبیت نسبت به SSL

همانطور که اشاره شد IPsec در لایه سوم و بدون ایجاد وابستگی در لایههای بالاتر اعمال میشود. در نتیجه در روند اجرای برنامهها اختلالی ایجاد نمیکند و تنها نیاز به ایجاد تغییرات در سیستمعاملها است. درست برخلاف پروتکل SLL که این خود دلیلی بر محبوبیت IPsec نسبت به SLL قلمداد میشود.

معایب استفاده از IPsec برای مدیران شبکه

استفاده از پروتکلهای IPsec علاوه بر مزیتهایی که دارد، از معایبی نیز برخوردار است که آشنایی با آنها خالیاز لطف نیست.

1. دامنه دسترسی وسیع

با پیکربندی اتصال یک دستگاه به شبکه از طریق IPsec امکان اتصال دیگر دستگاهها نیز برآورده خواهد شد که این موضوع میتواند بر امنیت کل شبکه اثر بگذارد. به این صورت که اگر از یکخانه و با استفاده از یک سیستم شخصی به شبکه دسترسی داشته باشید، سیستمهای دیگر نیز قادر به دسترسی خواهند بود که در صورت وجود ویروس یا بدافزاری در آن سیستم، میتوان انتظار سرایت آن به شبکه را داشت.

امنیت شبکه چیست را نیز مطالعه کنید.

2. وجود برخی مشکلات سازگاری

توسعه دهندگان نرمافزاری اگر از قوانین و استانداردهای IPsec تبعیت نکنند باید گفت که در آینده برخی مشکلات سازگاری با برنامههای موجود رخ خواهد داد. مانند غیرممکن بودن اتصال به شبکههای دیگر در صورت استفاده از VPN مبتنی بر IPsec.

3. کاهش عملکرد شبکه

پردازش اطلاعات ارسالی و دریافتی با استفاده از پروتکلهای IPsec بسیار پرهزینهتر از روشهای دیگر است. ازاینرو استفاده از این سرویس موجب استفاده بیشتر از منابع موجود (مانند CPU) شده و کارایی شبکه و عملکرد آن را متأثر میکند.

4. الگوریتمهای آسیبپذیر

الگوریتمهای استفاده شده در این نوع پروتکل آسیبپذیرتر است که در نتیجه خطرات هک و نفوذ به شبکه را نیز افزایش میدهد. اما امروزه الگوریتمهای پیچیدهتر و قدرتمندتری خلق شده است که استفاده از جدیدترین آنها توصیه میشود.

هم چنین مقاله همه چیز درباره تست نفود شبکه را از دست ندهید.

تفاوت IPsec VPN و SSL VPN چیست؟

IPsec و SSL رایجترین و محبوبترین تکنولوژیهای VPN محسوب میشوند که هر دو از مکانیزمهای رمزگذاری و احراز هویت بهره میبرند تا کاربران بتوانند از راه دور با امنیت کامل به دادهها دسترسی داشته باشند. چند مورد وجه تمایز IPsec VPN و SSL VPN عبارتاند از:

تفاوت در لایههای مدل OSI

OSI یک چارچوب هفت لایه برای اتصال شبکه تعریف میکند که عبارتاند از لایه فیزیکی، لایه پیوند داده، لایه شبکه، لایه انتقال، لایه جلسه، لایه ارائه و لایه برنامه. IPsec در لایه شبکه کار میکند و مستقیماً روی پروتکل اینترنت (IP) اجرا میشود. SSL در لایه برنامه کار میکند و یک پروتکل لایه کاربردی است که به جای بستههای IP، ترافیک HTTP را رمزگذاری میکند.

تفاوت در پیکربندی و استقرار

IPsec VPN برای شبکههای سایت به سایت (site to site) قابل استفاده است. در این شبکه، گیتهای VPN باید روی هر سایت مستقر باشند یا اینکه کاربران راه دور کلاینتهای اختصاصی VPN را نصب کنند. این یعنی پیکربندی و استقرارIPsec کمی پیچیده است و هزینه تعمیر و نگهداری بالایی دارد.

از طرفی SSL VPN برای شبکههایی از مشتریان سایت مورد استفاده قرار میگیرد. در این حالت کاربران راه دور فقط باید افزونه تعیین شده را روی یک مرورگر استاندارد که از SSL پشتیبانی میکند، نصب کنند. برای مدیریت و نگهداری متمرکز، یک گیت VPN روی یک مرکز داده مستقر شده تا پیکربندی و استقرار ساده و هزینه نگهداری کم باشد.

تفاوت در امنیت

IPsec روی لایه شبکه کار میکند تا از تمام دادههای منتقل شده بین سایتها محافظت کند. در IPsec VPN کاربران راه دور باید یک کلاینت اختصاصی VPN را نصب کرده و یا یک دروازه VPN در سایت مستقر کنند. سپس دسترسی کاربر از طریق کلاینت اختصاصی یا گیت، از نظر قوانین احراز هویت کاربر، قوانین خط مشی امنیتی یا فیلتر امنیتی محتوا بررسی خواهد شد. بنابراین میتوان گفت IPsec VPN بهنوعی امنتر است.

SSL VPN به کلاینت یا گیت اختصاصی روی سایتها نیازی ندارد و در برابر تهدیدات امنیتی اندکی آسیبپذیرتر است.

مقاله کلاینت چیست را نیز مطالعه کنید.

تفاوت در کنترل دسترسی

گفتیم که IPsec روی لایه شبکه کار میکند؛ این یعنی نمیتواند نمیتواند کنترل دسترسی دقیق را بر اساس برنامهها اجرا کند. در حالی که SSL VPN در کنترل دسترسیهای دقیق منعطفتر عمل میکند. مدیر شبکه میتواند منابع را بر اساس انواع برنامهها به دستههای مختلف تقسیم کند و به هر منبع مجوزهای دسترسی متفاوت بدهد.

سوالات متداول

آیپیسک مجموعهای از پروتکلهاست که اتصال امن بین دو کامپیوتر را با رمزگذاری و احراز هویت ممکن میسازد تا اطلاعات در نهایت امنیت از دل شبکههای عمومی عبور کند.

دو روش وجود دارد. Authentication Header (AH) که یکپارچگی اطلاعات و هویت اطلاعات فرستنده را چک میکند و Encapsulation Security Payload (ESP) که یکپارچگی و حفاظت در برابر حملات replay را نیز تضمین میکند.

مکانیزم کاری vpn و ipsev کاملا مشابه است و هر دو از پروتکلهای تانلینگ استفاده میکنند. IPsec VPN پروتکلی برای برقراری اتصال امن با شبکههای عمومی و ارسال اطلاعات محرمانه و مهم بهلطف رمزنگاری آنهاست.

آیپیسک بسته به نوع پروتکل (ESP یا AH) از دو حالت رمزنگاری پشتیبانی میکند. حالت Transport که در آن بستهها بدون دستکاری هدر رمزنگاری میشوند و حالت Tunnel که در آن هم پیلود و هم هدر رمزنگاری میشوند.

برای استفاده از ipsec کاربر باید برنامه خاصی نصب کند و با ارائه رمز عبور وارد برنامه شود. معمولا برای تضمین امنیت انتقال اطلاعات از تایید دومرحلهای استفاده میشود.

در حالت کلی IPsec از پورت 500 برای دریافت اطلاعات استفاده میکند.

از مزیتهای ipsec میتوان به شفافیت آن برای برنامهها، انتقال محرمانه دادهها و محبوبیتش نسبت به SSL اشاره کرد.

از معایب Ipsec میتوان به تهدیدات امنیتی با وجود دامنه دسترسی وسیع، مشکلات عدم سازگاری، کاهش عملکرد شبکه و الگوریتمهای آسیبپذیر آن اشاره کرد.

جمعبندی

در شبکه وسیع کامپیوترها برای ارسال و دریافت صحیح اطلاعات به آدرسهای درست، پروتکلهای مختلفی وجود دارد که مهمترین و پراستفادهترین آن IP یا پروتکل اینترنت است. IP آدرس عددی هر سیستم است که با استفاده از آن مبدأ و مقصد اطلاعات در حال ارسال و دریافت معلوم میشود. در این میان IPsec شامل پروتکلهای دیگری است که برای انتقال امن اطلاعات، از طریق اضافهکردن قسمتهای اضافی به بسته، به کار میرود.

در این مقاله سعی شد تا با بررسی کامل IP و IPsec شما را روش کار روترها، کامپیوترهای متصل به شبکه و سوئیچها در هنگام ارسال و دریافت اطلاعات آشنا کنیم. امید است با مطالعه این محتوا اکثر سوالات شما دررابطهبا این موضوع حل شده باشد.

دیدگاهتان را بنویسید