ip spoofing چیست و چگونه از آن پیشگیری کنیم؟

آیا میدانستید روشی به نام ip spoofing وجود دارد که بهوسیله آن هکرها میتوانند وارد شبکه یا سیستم شما شده و تمام اطلاعات و حسابهای شما را بهعنوان عضوی از شبکه و با ظاهری قانونی، بدون برجایگذاشتن ردی، به سرقت ببرند؟ این روش جعل هویت IP یا ip spoofing نام دارد. از خطرناک بودن این روش همینقدر بگوییم که فقط در سال ۲۰۱۱ میلادی تنها در یک فقره حمله، هکرها توانستند با جعل آدرس IP ، حدود ۱۰۰ میلیون دلار از داراییهای یک میلیون کاربر را بدون برجایگذاشتن ردی به سرقت ببرند.

هر سیستمی در معرض خطر حملات جعل آدرس IP است؛ لذا آشنایی با آن و دانستن روشهای پیشگیری و مقابله با آن از اهمیت بسیار بالایی برخوردار است. موارد اشاره شده در این مقاله میتواند راه گشای شما در امر حفاظت از داده و شبکه گردد؛ لذا جهت آشنایی بیشتر ادامه این مقاله را از دست ندهید.

هم چنین برای آشنایی بیشتر مقاله IP Address چیست؟ را از دست ندهید.

ip spoofing چیست؟

جعل IP نوعی حمله سایبری رایج است که در آن هکرها با ایجاد بستههای پروتکل اینترنت (IP)، دستگاه، مشتری یا کاربر دیگری را جعل میکنند تا منبع حمله را پنهان کنند. این امر به هکرها پوششی برای دسترسی به سیستمها میدهد، هدف از این کار انجام اقدامات مضر شامل سرقت دادههای شما، آلوده کردن دستگاه شما به بدافزار یا از کار افتادن سرور شما، بدون شناسایی است.

چند اصطلاح مرتبط با ip spoofing

ip spoofing معادل جعل هویت یک کاربر، دستگاه یا یک مشتری در فضای اینترنت است. علاوه بر ip spoofing، شکلهای رایج این حمله عبارتاند از:

- جعل سرور DNS: این حمله سرور DNS را تغییر میدهد تا نام دامنه را به یک آدرس IP دیگر هدایت کند. این نوع جعل معمولا برای انتشار ویروسها استفاده میشود.

- جعل ARP: این حمله یک آدرس MAC غیرمجاز را از طریق پیامهای ARP جعلی به یک آدرس IP قانونی پیوند میدهد. این نوع جعل معمولا در حملات انکار سرویس (DoS) و حملات مرد میانه مورد استفاده قرار میگیرد.

نگاهی به تاریخچه ip spoofing

ip spoofing یا جعل ip تقریبا به اندازه خود اینترنت قدمت دارد؛ اگرچه تا مدتها مردم از این مشکل آگاه نبودند. در دهه 1980، محققان متوجه شدند که هکرها میتوانند دادههای درون سیستم هدر IP را تغییر دهند و مقالههایی درباره نحوه کارکرد این کار و ایجاد مشکل نوشتند. محققان این موضوع را بین خود مورد بحث قرار دادند، اما به نظر میرسید عموم مردم خیلی از این اتفاق نمیترسند. یا حداقل آن را جدی نمیگرفتند!

در سال 1994 همه چیز تغییر کرد. یک کارشناس امنیتی معروف به نام Tsutomu Shimomura درست در روز کریسمس مورد حمله ip spoofing قرار گرفت و خبر این اتفاق بهطور گسترده پخش شد. طوری که آن را جنایت کامپیوتری سال نامیدند. این تبلیغات گسترده توجه مردم را جلب کرد و کارشناسان به صرافت این افتادند که برای تضمین امنیت سیستمهای خود باید چکار کنند؟

بسیاری از اطلاعاتی که در مورد جلوگیری از ip spoofing داریم، از گفتوگوها و تحقیقات سال ۱۹۹۴ به بعد سرچشمه میگیرد. اگرچه هنوز مسیر طولانی در پیش است و چیزهای زیادی برای یادگرفتن داریم، خوشبختانه امروز اطلاعات بیشتری در مورد نحوه حفاظت از سرورها نسبت به روزهای اولیه اینترنت در اختیار داریم.

روش کار جعل هویت IP چگونه است؟

برای درک بهتر جعل هویت IP، اجازه دهید در مورد نحوه ارسال و استفاده از دادهها توسط اینترنت به شما توضیح دهیم. هر کامپیوتری از یک آدرس IP استفاده میکند و هر دادهای که ارسال میکنید به بخشهای زیادی (بستهها) تقسیم میشود. هر بسته بهصورت جداگانه حرکت میکند. سپس بهمحض اینکه به انتهای زنجیره رسیدند، دوباره جمع میشوند و بهعنوان یک کل ارائه میشوند. علاوه بر این، هر بسته اطلاعات قابلشناسایی خود را دارد (یک هدر) که شامل آدرس IP هم از مبدأ و هم از مقصد میشود.

در جعل IP، هکر به کمک روش هایی آدرس منبع هدر را تغییر می دهد تا سیستم کامپیوتری گیرنده را وادار کند بسته ارسالی را مانند یک بسته از منبع قابلاعتماد بپذیرد. این کار در سطح شبکه رخ میدهد، بنابراین هیچ نشانه خارجی از دستکاری وجود ندارد. بدین ترتیب، رایانه مقصد، بسته را بهعنوان یک منبع قابلاعتماد میبیند و آن را میپذیرد.

جهت آشنایی بیشتر مقاله ips و ids چیست و اهمیت آن در امنیت شبکه را از دست ندهید

چه چیزی جعل IP را خطرناک میکند؟

تهدید کلیدی ناشی از جعل IP این است که در سطح پایین شبکه اتفاق میافتد و تشخیص آن دشوار است. تقریباً برای هر کاربر در اینترنت یک خطر بالقوه است، چون قربانیان اغلب زمانی از وجود آنها آگاه میشوند که خیلی دیر شدهاست. در اینجا چند نمونه وجود دارد که نشان میدهد چرا رهگیری جعل IP ممکن است دشوار باشد:

- این روش حرفهایتر از فیشینگ یا دزدی اطلاعات بانکی است چون هیچ ردی را باقی نمیگذارد.

درصورتیکه این روشها با هم ترکیب شوند، یک حمله تبهکارانه با احتمال موفقیت بالا میتواند اتفاق بیفتد.

- میتواند سیستمهای امنیتی و فایروالها را دور بزند.

به دلیل اینکه خود را بهعنوان یک عضو سیستم معرفی میکند، لذا دیوارهای امنیتی معمولاً آن را تشخیص نمیدهند.

- میتواند تا مدتزمان زیادی بهصورت پنهان در شبکه باقی بماند.

این پنهان بودن باعث میشود تا زمانی که به همه اطلاعات موردنیاز و ضروری دست یابند، بدون شناسایی باقی بمانند.

انواع روشهای رایج ip spoofing

بهطورکلی سه شیوه رایج برای اجرای حملات جعل آی پی وجود دارند. روش کار این سه شیوه در ادامه به طور کامل مورد بررسی قرار گرفته است.

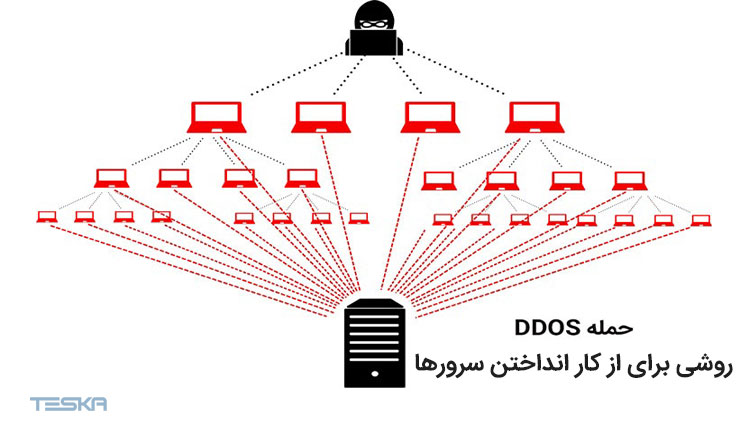

حملات انکار سرویس توزیع شده (DDoS).

اگر سایتی از کار بیفتد، احتمالاً یک حمله DDoS رخداده است. هدف یک حمله DDoS کاهش سرعت یا از کار افتادن سرور به دلیل ترافیک مخرب و بیش از حد روی آن است. در یک حمله DDoS، هکرها از آدرسهای IP جعلی استفاده میکنند تا سرورهای رایانه را با بستههایی از داده تحتتأثیر قرار دهند.

برخلاف بسیاری از حملات سایبری دیگر، هکرها برای موفقیت نیازی به نفوذ به سیستمهای امن ندارند. در عوض، آنها یک حمله هماهنگ به سرور را انجام میدهند تا سرعت آن را برای کاربران قانونی پایین بیاورند. یک حمله DDoS موفق میتواند به اعتبار برند آسیب جدی وارد کند و صدها هزار یا حتی میلیونها دلار خسارت به شرکت وارد کند. اغلب، این رویکرد بهعنوان حواسپرتی برای انواع دیگر حملات در نظر گرفته شده است. مهاجمان ممکن است از حملات DDoS برای باجگیری، یا برای ازبینبردن وبسایتهای رقبا و توقف خدمات آنها استفاده کنند.

جعل IP چگونه باعث حمله DDOS میشود؟

جعل هویت IP به هکرها اجازه میدهد تا یک حمله DDoS را که هویت آنها را از مقامات امنیتی و مجری قانون پنهان میکند، هماهنگ کنند. به طور خاص، آنها میتوانند هر سروری را بسیار کند کرده یا از بین ببرند درحالیکه خود را بهعنوان کاربران بیگناه پنهان میکنند که تعیین منبع حمله یا حتی تشخیص افراد مجرم از کاربران قانونی را دشوار میسازد.

جهت آشنایی بیشتر مقاله حملات DOS و DDoS چیست و بررسی جامع آنها را از دست ندهید

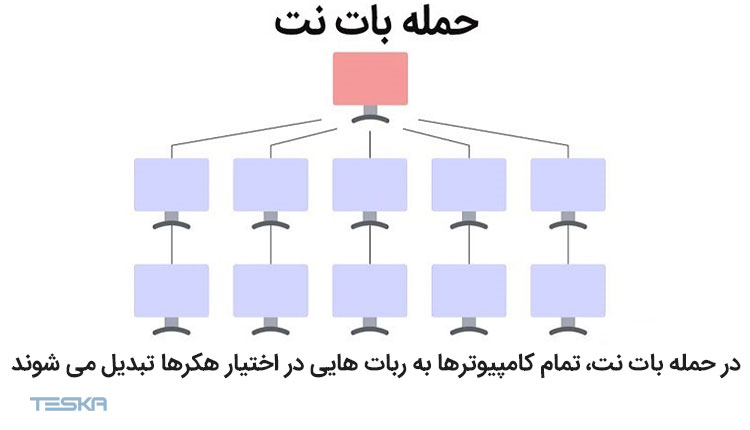

حملات بات نت

بات نتها، شبکهای از کامپیوترها یا دستگاههای آلوده به بدافزار هستند و توسط هکرها کنترل میشوند، هکرها میتوانند این بات نتها را بهصورت گروهی کنترل کنند. هر کامپیوتر یک ربات اختصاصی را اجرا میکند که فعالیتهای مخربی را از طرف مهاجم انجام میدهد.

در شرایط عادی، هکرها از طریق ویروسهای کامپیوتری، کنترل سیستم را به دست میآورند. سپس با استفاده از بات نتها میتوانند حملات هرزنامه، حملات DDoS، کلاهبرداری تبلیغاتی، حملات باجافزار و موارد دیگر را اجرا کنند. بات نتها میتوانند شرکتها را به حمله قریبالوقوع تهدید کنند که میتواند با پرداخت هزینه باجگیری متوقف شود. هکرها همچنین میتوانند از بات نتها برای ردیابی و سرقت اطلاعات افرادی که دستگاههایشان را آلوده کردهاند، استفاده کنند.

جعل IP چگونه به حملات بات نت کمک میکند؟

جعل IP به دلایل زیادی به حملات بات نت اجازه میدهد از ابتدا تا انتها اتفاق بیفتد. اول، ازآنجاییکه جعل IP بهسختی قابل تشخیص است، صاحبان دستگاه احتمالاً از هرگونه فعالیت مخربی که در حال انجام است بیخبر باقی میمانند.

دوم، جعل هویت IP به هکرها این امکان را میدهد تا سریعاً اقدامات امنیتی را برای سرویسها انجام دهند و بدون توجه کسی به جمعآوری اطلاعات بپردازند. در نهایت، جعل هویت به هکرها کمک میکند تا پس از اتمام حمله قبل از اینکه شناسایی شوند، بهراحتی فرار کنند.

HSTS چیست؟ برای اطلاعات کامل تر می توانید مقاله مورد نظر را مطالعه نمایید.

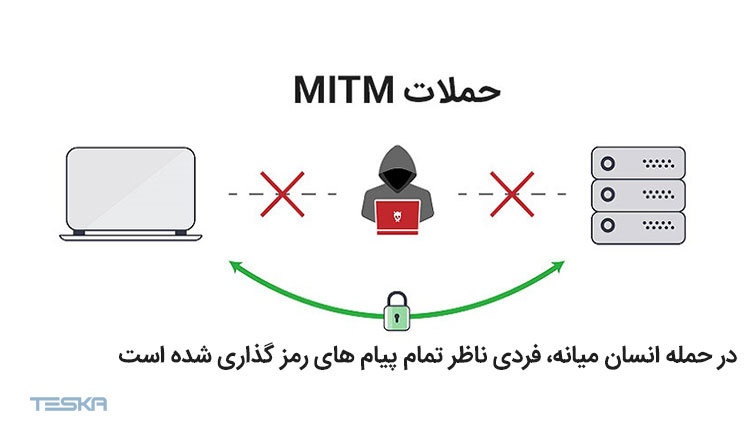

حملات انسان میانه (Man in the Middle)

یکی دیگر از روشهای مخرب جعل، حمله «man-in-the-middle» است که برای یک شبکه، بسیار پیچیده، مؤثر و کاملاً فاجعهبار هستند. سرورهای DNS (سیستم نام دامنه) امکان برقراری ارتباط از طریق اینترنت را بدون نیاز به یادآوری ترکیبات عددی پیچیده (آدرس IPv4) و الفبایی (آدرس IPv6) فراهم میکنند. متأسفانه، مجرمان سایبری میتوانند با استناد به این نکته، استفاده از حملات موسوم به انسان میانه برای رهگیری ارتباط بین دستگاهها استفاده کنند.

اگر یک مهاجم با موفقیت ارتباط بین دو طرف را رهگیری کند، میتواند آدرسهای IP را جعل کند تا هر دو طرف باور کنند که با یکدیگر ارتباط برقرار میکنند و شخص دیگری این پیامها را نمیبیند. هکرها میتوانند از این روش برای دسترسی به اطلاعات محرمانه و به طور بالقوه، سرقت دادههای حساس یا اخاذی استفاده کنند.

جعل هویت IP چگونه MITM را فعال میکند؟

جعل هویت IP به هکرها اجازه میدهد تا با این امکان که هویت کاربر، دستگاه یا سرویس دیگری را به عهده بگیرند، به «مردی در میانه» تبدیل شوند. علاوه بر این، انجام یک حمله MITM در مقایسه با سایر روشها ارزش بیشتری دارد، زیرا یک هکر میتواند در درازمدت به جمعآوری دادهها و فروش آن به دیگران ادامه دهد.

چند نمونه معروف از حملات جعل IP

مهاجمان از آدرسهای IP جعلی برای راهاندازی حملات DDoS استفاده میکنند و سرورهای رایانهای را با حجم عظیم بستهها تحت تأثیر قرار میدهند. باتنتهای بزرگ حاوی دهها هزار کامپیوتر اغلب برای ارسال بستههای پراکنده جغرافیایی استفاده میشوند و هر کدام میتوانند چندین آدرس IP منبع را به طور همزمان جعل کنند. این باعث میشود تا حملات خودکاری که ردیابی آن ها دشوار است، راحتتر شکل بگیرد. نمونههایی از جعل IP که تاکنون شاهد بودهایم عبارتند از:

- در سال 2018، مهاجمان آدرس IP پلتفرم هاستینگ GitHub را جعل کردند. این بزرگترین حمله DDoS تاریخ بود. مهاجمان مخرب کوئریهایی به سمت سرور ارسال کردند که سرعت سایتهای وابسته به دیتابیس را بیشتر میکرد، این شد که سرورها دادههای بازگشتی مربوط به درخواستها را تا حدود ۵۰ برابر تقویت کردند و این باعث قطعی کل سیستم شد.

- در سال 2015، یوروپل با حمله انسان میانه روبهرو شد. هکرها از جعل IP برای رهگیری درخواستهای پرداخت بین مشتریان، مشاغل و دسترسی به ایمیلهای سازمانی آنها استفاده کردند. در نهایت مشتریان را فریب دادند تا به حساب بانکی آنها پول واریز کنند.

- در سال 2011، یک بات نت به نام GameOver Zeus، 1 میلیون رایانه را در سراسر جهان با بدافزاری که برای سرقت اطلاعات بانکی طراحی شده بود، آلوده کرد. در نتیجه کاربران توانستند بیش از 100 میلیون دلار سرقت کنند. تحقیقات گسترده 3 سال طول کشید و پرونده در سال 2014 بسته شد.

- در سال 1994، هکر کوین میتنیک یک حمله جعل IP علیه سیستم کامپیوتر هکر رقیب خود یعنی Tsutomu Shimomura اجرا کرد. درخواستهای SYN از آدرسهای IP جعلی قابل مسیریابی کامپیوتر را آماج حمله قرار دادند و حافظه کامپیوتر با درخواستهای SYN پر شد. چون عملا قادر به پاسخگویی به درخواستها نبود.

حمله جعل IP را چطور تشخیص دهیم؟

حالا که تقریبا میدانیم حمله ip spoofing چیست، احتمالا میخواهید بدانید این حملات را باید چطور تشخیص داد. بگذارید خیالتان را راحت کنیم. تشخیص این حملات برای کاربران نهایی بهشدت دشوار است. چون عملا هیچ نشانه خارجی از دستکاری سیستم وجود ندارد. این حملات روی لایه 3 ( لایه شبکه مدل OSI) انجام می شوند و اجازه پاسخ به اتصالات جعلی شبیه اتصالات مجاز را صادر میکنند. اما آیا واقعا نمیتوان این حملات را تشخیص داد؟

البته که میشود. سازمانها میتوانند به کمک ابزارهای نظارت بر شبکه در محل اندپوینتها و تجزیه و تحلیل مناسب، تا حدی این اتفاق ناخوشایند را شناسایی کنند. سیستم های فیلتر بسته که اغلب روی فایروالها و روترها وجود دارند، کلید انجام این کار هستند. فیلترها بستههای تقلبی را شناسایی میکنند و به لیستهای کنترل دسترسی (ACL) مراجعه میکنند تا ناسازگاری بین آدرسهای IP مورد نظر در لیست و آدرس IP بسته را تشخیص دهند.

دو نوع فیلتر بسته داریم، ورودی و خروجی:

- فیلتر ورودی هدرهای IP بستههای ورودی را بررسی می کند تا تأیید کند که با آدرس منبع مجاز مطابقت دارند. مواردی که مطابقت ندارند یا رفتار مشکوک نشان میدهند، توسط سیستم رد میشوند. این فرآیند فیلترینگ یک ACL از آدرسهای IP میسازد که توسط سیستم مجاز شناخته میشوند.

- فیلتر خروجی برای جلوگیری از حملاتی طراحی شده که توسط کارمندان داخلی سازمان اجرا میشوند. در این حالت اسکنهای IT در خروجی دنبال آدرسهایی میگردند که با شبکه شرکت مطابقت ندارد.

مطالعه مقاله پروتکل arp چیست و انواع آن از دست ندهید.

چرا تشخیص جعل IP سخت است؟

متاسفانه یکی از مشکلات جعل ip این است که قربانیان خیلی دیر متوجه وقوع این حملات میشوند. چون تشخیص این اتفاق کار راحتی نیست. در واقع این حملات قبل از آنکه عوامل مخرب ارتباطی با قربانی برقرار کند، رخ داده است. اما با وجود پیشرفت گسترده تکنولوژی، چرا تشخیص جعل ip دشوار است؟ برخی از مهمترین دلایلی که میتوانند دخیل باشند عبارتاند از:

- پنهان کردن حملات ip spoofing به مراتب آسانتر از فیشینگ است. یک جعل موفق فقط تراکنش یا ارتباط را از گیرنده اصلی دور و به یک آدرس IP جعلی هدایت میکند. مثل فیشینگ علامت خاصی ندارد که به تشخیص آن کمک کند.

- دیوارهای امنیتی را دور میزند. حملات جعل IP به راحتی میتوانند امنیت محیطی و فایروالها را دور بزند و باعث اختلال در سیستم و وقوع سیل شوند.

- خیلی خوب پنهان میماند. حمله IP جعلی به هکرها این امکان را می دهد که به عنوان کاربران قابل اعتماد به سیستم دسترسی پیدا کنند و برای مدتزمان طولانی در سیستمهای آسیبپذیر پنهان بمانند.

- بیشتر ارتباطات از راه دور هستند. با گسترش ارتباطات از راه دور، دستگاهها و کاربران بیشتری به شبکه متصل میشوند و این اتفاق خطر حمله جعل IP را به شدت افزایش میدهد.

به چه طریقی میتوانیم از وقوع حملات IP SPOOFING پیشگیری نماییم؟

برخی از اقدامات ضد حملات جعل هویت IP را میتوان برای بهحداقلرساندن خطر انجام داد. مجرمان سایبری هوشمند هستند اما راهحلهای امنیت سایبری به همان اندازه هوشمند هستند. فقط باید موارد مناسب برای استفاده آنها را بدانید. بهطورکلی کاربران نهایی نمیتوانند از جعل IP جلوگیری کنند، زیرا وظیفه تیمهای پشتیبان سرور است که از حملات به بهترین شکل ممکن جلوگیری کنند. در ادامه به برخی روشهای جلوگیری از جعل هویت IP اشاره میکنیم.

نظارت بر شبکه

نظارت بر شبکه داخلی شما مهم است و ردیابی فعالیت شبکه میتواند به کشف فعالیتهای مشکوک یا مخرب آشکار کمک کند. درحالیکه ممکن است کشف هویت مهاجمان پشت جعل هویت IP کمی دشوار باشد، اما شبکههای نظارتی میتوانند به افشای جرایمی که از یک حمله DDoS برای پنهان کردن استفاده میکند، کمک کنند.

مقاله مانیتورینگ شبکه چیست را برای مطالعه بیشتر پیشنهاد می کنیم.

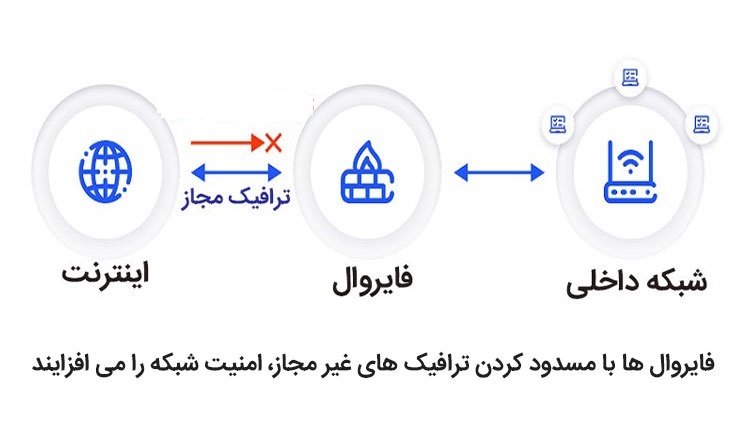

فایروالها و مسدودکنندههای حمله شبکه

فایروالها اولین خط دفاعی در برابر حملات شبکه هستند. فایروالها فقط به IPهایی که قبلاً احراز هویت شده اند، اجازه فعالیت میدهد و ترافیک غیرمجاز را مسدود میکند. به طور خلاصه، مسدودکنندهها میتوانند به شناسایی فعالیتهای مشکوک، از جمله جعل IP کمک کنند.

فیلترکردن بستهها

فیلترینگ بستهها فرایند بررسی بستههای IP برای هر کاربر و دستگاهی است که به شبکه متصل میشود. ازآنجاییکه جعل IP به بستههای IP جعلی وابسته است، راهاندازی سیستمهای فیلتر بسته IP روشی کارآمد است. فیلترها به دنبال سرصفحههای آدرس قانونی میگردند و بررسی میکنند که اطلاعات درون آن منطقی است یا خیر. اگر چیزی اشتباه به نظر برسد، بسته نمیتواند اتصال را همانطور که در نظر گرفته شده است کامل کند؛ لذا سیستم فیلتر بسته اتصال را تأیید نمیکند. برای تضمین امنیت شبکه، بهتر است هم ترافیک ورودی و هم ترافیک خروجی فیلتر شوند.

احراز هویت زیرساخت کلید عمومی (PKI)

اگر میخواهید از ورود بستههای جعلی جلوگیری کنید، بسیار مهم است که شبکه را طوری پیکربندی کنید که بستههای IP وارد شده را که ادعا میکنند قانونی هستندرا، راستیآزمایی کنند. زیرساخت کلید عمومی (PKI) یک روش رایج برای احراز هویت کاربران و دستگاههایی است که به یک جفت کلید عمومی و خصوصی متکی است. کلید خصوصی ارتباطات را رمزگذاری میکند درحالیکه کلید عمومی آن را رمزگشایی میکند و از انتقال ایمن دادههای حساس اطمینان حاصل میکند. با این کار، حملات سایبری با کمک PKI بسیار بعید میشود.

این روش احراز هویت از رمزگذاری نامتقارن استفاده میکنند، به این معنی که هر کلید در جفت خود با دیگری متفاوت است؛ لذا تعیین کلید خصوصی را برای هکرها بسیار دشوار میکند و برای جلوگیری از انواع رایج حملات جعل IP، مانند حمله مرد میانی، بسیار مؤثر است.

آموزش نکات امنیتی حفاظت از جعل IP برای کاربران نهایی

دانش قدرت است و هرچه دانش بیشتری در مورد امنیت مجازی داشته باشید، احتمالاً ایمنتر خواهید بود. آموزش امنیتی برای کاربران قانونی شبکه میتواند به محافظت در برابر آسیبهای ناشی از جعل هویت IP کمک کند. کاربران نهایی نمیتوانند از جعل IP جلوگیری کنند. بااینحال، اقدامات احتیاطی زیر جهت به حداکثر رساندن ایمنی کاربر در شبکه، مفید خواهد بود.

مطمئن شوید که شبکه خانگی شما رمزی ایمن داشته باشد

تغییر نام کاربری و رمز عبور پیشفرض در روتر خانگی و همه دستگاههای متصل امری بسیار حیاتی است. یک رمز عبور قوی از تهدیدات امنیتی جلوگیری میکند و شامل حداقل 12 کاراکتر و ترکیبی از حروف بزرگ و کوچک، اعداد و نمادها است.

مطالعه مقاله سیر تا پیاز حملات SQL injection را از دست ندهید.

هنگام استفاده از Wi-Fi عمومی جانب احتیاط را رعایت کنید.

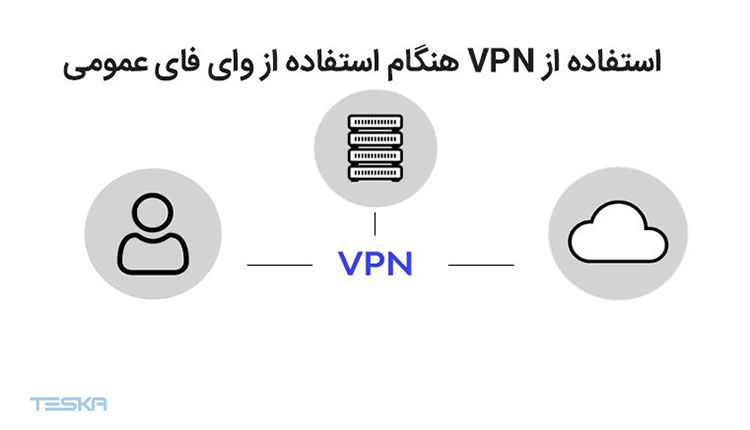

از انجام تراکنشهایی مانند خرید آنلاین یا استفاده از نرمافزاریهای بانکی در وایفای عمومی خودداری کنید. اگر نیاز به استفاده از هات اسپاتهای عمومی دارید، با استفاده از یک شبکه خصوصی مجازی یا VPN، ایمنی خود را به ارتقا دهید. VPN اتصال اینترنت شما را رمزگذاری میکند تا از دادههای خصوصی که ارسال و دریافت میکنید محافظت کند.

مطمئن شوید که وبسایتهایی که بازدید میکنید HTTPS باشند.

برخی از وبسایتها دادهها را رمزگذاری نمیکنند. اگر گواهینامه SSL بهروز نداشته باشند، در برابر حملات آسیبپذیرتر هستند. وبسایتهایی که URL آنها با HTTP بهجای HTTPS شروع میشود، ایمن نیستند.

از یک آنتیویروس جامع استفاده کنید

بهترین راه برای ایمن ماندن در محیط اینترنت، استفاده از یک آنتیویروس باکیفیت بالا برای محافظت از شما در برابر هکرها، ویروسها، بدافزارها و آخرین تهدیدات آنلاین است. همچنین ضروری است که نرمافزار خود را بهروز نگه دارید تا مطمئن شوید که دارای آخرین ویژگیهای امنیتی باشد.

قبل از خرید آنتی ویروس، توصیه میکنیم مقاله آنتیویروس چیست؟ را مطالعه نمایید.

سخن پایانی

جعل IP یک تهدید بزرگ برای شبکهها، پایگاههای داده، دستگاهها و حتی رایانههای خانگی است. ابزارهای جعل هویت بهراحتی در دسترس هستند و حتی مجرمان سایبری آماتور ممکن است بتوانند آدرسهای IP جعلی را مستقر کنند، اسکریپتهای امنیتی را دور بزنند و با موفقیت یک حمله DDoS یا حمله MITM منافع شما را به خطر بیندازند. متأسفانه جلوگیری از ایجاد و استفاده از چنین ابزارهایی غیرممکن است. بااینوجود، اقدامات متقابلی وجود دارد که میتواند به جلوگیری از جعل هویت کمک کند و اعمال آنها بر عهده ماست.

بهخاطر داشته باشید که ممکن است اجرای بعضی از روشهای پیشگیری، کافی نباشد. برای جلوگیری از جعل آدرس IP، اعمال تمام اقدامات موجود احتمالاً بیشترین تسکین را فراهم میکند. البته، فراموش نکنید که آموزش آگاهی کافی ممکن است تا حد زیادی مکمل تکنیکهای ضد جعل IP باشد.

دیدگاهتان را بنویسید