فایروال چیست و چگونه کار می کند؟ | بررسی انواع آن

یکی از مهمترین مسائلی که سبب ضرر و زیان مالی برای کسب و کارهای مختلف شده است، حملات سایبری است. متأسفانه به بسیاری از شرکتها و کسب و کارهای کوچک و بزرگ حملههای سایبری میشود و ممکن است با هک کردن اطلاعات مربوط به این کسب و کارها، خسارتهای مالی و اقتصادی بسیار زیادی به افراد وارد شود.

گزارشات طی چند سال گذشته نشان میدهد جرایم سایبری نزدیک به ۶۰۰ میلیارد دلار به جهان خسارت و آسیب وارد کرده است. این مقدار رقم سنگینی است؛ بنابراین باید راهی برای جلوگیری از این حملهها ایجاد شود. بهترین راه حل که طی چند سال اخیر برای محافظت از شبکهها و دستگاهها در برابر خطرات امنیتی به وجود آمده است، فایروالها هستند. در این مقاله قصد داریم به طور کامل بررسی کنیم که فایروال چیست و چگونه کار میکند.

فایروال چیست ؟

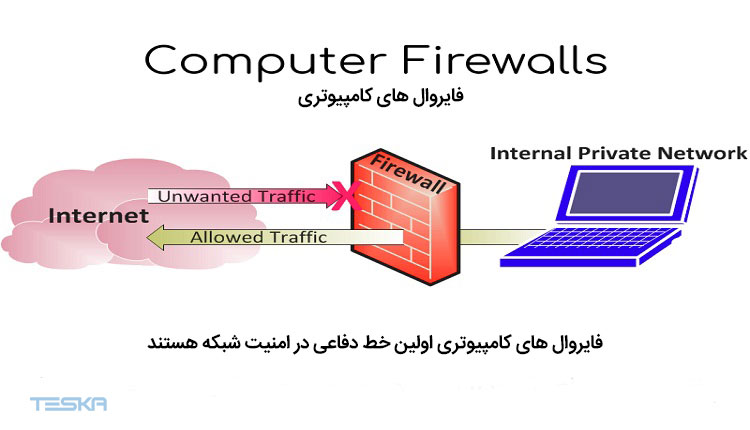

شاید این سؤال برای شما به وجود بیاید که این فایروال ( Firewall) یا دیوار آتش چیست که میتواند باعث جلوگیری از تهدیدات و حملات سایبری شود. فایروالها، نرم افزارها یا سخت افزارهایی هستند که میتوانند دادههایی که وارد شبکه و رایانه شما میشود را غربال کنند. به این صورت که عوامل مخرب را جدا کرده و مانع از ورود آن به شبکه شوند.

در گذشته کدهای مخرب یا بردارهای حملۀ سایبری، شناسایی شده و کاملاً مشخص هستند. به همین دلیل این دستورات به فایروالها داده شده تا بتوانند این کدهای مخرب را شناسایی و اسکن کرده و از ورود آنها به شبکه جلوگیری کنند. روش کار به این صورت است که ابتدا دیتای ورودی به شبکه یا رایانه علامت گذاری میشود، سپس دیوار آتش آن را بررسی میکند و دیتا را از نظر وجود خطر امنیتی میسنجد. همچنین درباره شبکه چیست بیشتر بخوانید.

مطالعه مقاله امنیت شبکه چیست و راهکار های آن را از دست ندهید.

تاریخچه فایروال

بعد از آشنایی با تعریف Firewall بد نیست نگاهی به تاریخچه و پیداش آن بیاندازیم. در ادامه چهار نسل دیوار آتش که در طول تاریخچه این ابزار امنیتی معرفی شدند را باهم بررسی می کنیم.

- فایروال نسل اول: فیلترکننده پاکت (Packet filter)

در سال ۱۹۸۸ اولین و سادهترین نسل فایروالها توسعه یافتند، و خیلی زود به یکی از ویژگیهای امنیتی بسیار مهم تبدیل شدند. این Firewall، بستهها یا همان پاکتهایی که روی بستر اینترنت بین رایانهها منتقل میشد را بازرسی میکرد. اگر بسته با قوانین فیلترکننده مطابقت داشت، عبور میکرد؛ در غیر این صورت رد میشد و بهجای آن پاسخ خطا به منبع ارسال میشد.

- فایروال نسل دوم: حالتمند (Stateful)

نسل دوم فایروال طی ۱۹۸۹ تا ۱۹۹۰ توسعه یافت که سطح مدار بود و نسخه ارتقا یافته نسل اول محسوب میشد. کلیه اطلاعات مربوط به جلسات فعال و وضعیتهای اتصال و تمام اتصالات عبوری از Firewall ضبط و از آن برای مدیریت فیلترینگ بستهها استفاده میشد. این فایروالها نیاز داشتند تا با فناوری روز انتقال بین رایانهها همراه باشند.

- فایروال نسل سوم: لایه کاربردی (Application Layer)

نسل سوم فایروالها بسیار کاربرپسند هستند و حتی کسانی که هیچ اطلاعی از دیواره آتش و کارکرد آن ندارند، میتوانند برای عبور بستههای داده از آن قانون تعیین کنند. این نسل فایروال تمام دادههایی ورودی و خروجی تمام نرمافزارهای در حال اجرا را بازرسی میکنند و هدف آنها محافظت از رایانه در برابر بدافزارها است. برای اطلاعات بیشتر درباره بدافزارها می توانید مقاله بدافزار چیست را مطالعه نمایید.

- فایروال نسل چهارم: NGFW

فایروال نسل بعدی (NGFW) از مفاهیم فایروال سنتی همراه با فناوری های جدیدتر مانند فایروال شبکه، سیستم جلوگیری از نفوذ (IPS)، بازرسی بسته عمیق (DPI)، جعبه ایمنی، کنترل برنامه، فیلتر کردن URL، محافظت پیشرفته بدافزار، پروفایل شبکه، سیاست هویت، VPN و غیره برای محافظت از شبکهها در برابر تهدیدات استفاده میکند. فایروال UTM که به عنوان سامانه مدیریت تهدید یکپارچه نیز خوانده می شوند از این نسل از فایروال ها هستند.

برای مطالعه بیشتر مقاله NGFW چیست؟ را پیشنهاد می کنیم.

چرا به دیوار آتش نیاز داریم؟

بگذارید با یک آمار عجیب شروع کنیم. میدانستید ۶۰ درصد از مشاغل کوچک در عرض ۶ ماه با حملات سایبری بسته میشوند؟

مجرمان سایبری میتوانند به تمام کامپیوترهای متصل به اینترنت نفوذ کنند و اطلاعات مهم آنها را بدزدند یا حذف کنند. پیامدهای بالقوه این امر فاجعهبار است و میتواند به زیانهای مالی قابلتوجه و آسیبدیدن شهرت برند منجر شود. در حالی که اگر فایروال باشد، امکان دسترسی به فایلهای مهم، ذخیره و حذف آنها برای افراد غیرمجاز وجود ندارد.

- Firewall با پیکربندی، نگهداری و نظارت بر دادهها از شبکه و دستگاههای متصل به آن محافظت میکند. فقط باید مطمئن شوید دیوار آتشی که انتخاب میکنید، بتواند ترافیک اینترنت را بدون کم شدن سرعت دستگاهها مدیریت کند.

- در سراسر اینترنت بدافزارهای بسیاری وجود دارد که وارد کامپیوترهای شخصی بیحفاظ میشود. با نصب فایروال شخصی میتوان تا حد زیادی جلوی این اتفاق را گرفت.

- بهرهمندی از Firewall در درازمدت هزینه نگهداری از سیستم را کاهش میدهد. چون دیگر نیازی به پرداخت هزینههای تعمیر سختافزار (در صورت آسیبهای ناشی از حملات) نخواهید داشت.

انواع فایروال

همان طور که گفته شد فایروال ها عنصر مهمی از امنیت شبکه هر شرکتی هستند و به شما کمک می کنند ترافیک خود را کنترل و از نفوذ برنامه های ناخواسته و مهاجمان به سیستم شرکت و کسب و کارتان جلوگیری کنید. فایروال ها را می توان به طور کلی در دوسته سخت افزار و نرم افزاری دسته بندی کرد و شما با توجه به نیاز شبکه خود از آنها استفاده کنید که در ادامه مقاله به بررسی انواع فایروال ها می پردازیم.

فایروال سخت افزاری

فایروال سختافزاری یکی از تجهیزات شبکه است که طوری برنامهریزی شده تا بهعنوان یک دیوار آتش فقط به دادههای مجاز اجازه ورود بدهد. این ابزار در روتری بین کامپیوتر و دروازه اینترنت گنجانده شده است و ترافیک شبکه ورودی و خروجی را بر اساس خط مشی امنیتی نظارت و فیلتر میکند.

فایروال نرم افزاری

فایروالهای نرم افزاری دومین خط دفاعی در برابر حملات سایبری هستند که کدهای مخربی که موفق شدند از روتر یا فایروال عبور کنند را مسدود میکنند. این فایروال مجاز یا مخرب بودن دادهها را بر اساس مقایسه با یک پایگاه داده بهروز تشخیص میدهد و در مورد امکان ارسال و دریافت دادهها تصمیم بگیرد. این نرم افزارها فعالیتهای مخاطرهآمیز را بر اساس آدرسهای IP موجود در بلک لیست، تعاریف بدافزار و درخواستهای مشکوک ممنوع میکنند. در ادامه ۳ نمونه از این فایروال ها را با هم بررسی می کنیم.

برای مطالعه بیشتر مقاله IP Address چیست را بخوانید.

۱) فایروال شخصی

فایروال شخصی برنامهای است بر روی رایانه کاربران مثل من و شما نصب میشود و ترافیک ورودی و خروجی آن را بر اساس سیاستهای امنیتی کنترل میکند. وجود این فایروال برای رایانههایی با آدرس IP ثابت بسیار مهماست و در کنار نرم افزار آنتی ویروس و پچ سیستم، از جمله بخشهای حیاتی امنیت و نگهداری کامپیوترهای شخصی است که همه صاحبات کامیپوتر باید درک خوبی از آن داشته باشند. مخصوصا اگر:

- فایلها و اسناد رایانه مدام از طریق اینترنت در دسترس قرار میگیرند؛

- از انواع سرورهای اینترنتی استفاده میکنید؛

- شما از رایانه خود در شبکه WiFi عمومی استفاده میکنید.

۲) فایروال اندروید

اگرچه اندروید به لطف پلی استور سیستم عامل امنی محسوب میشود، گاهی ممکن است حین مرور اینترنت یا نصب نرم افزار از فروشگاههای دیگر، با برنامههای مخرب مواجه شوید که اطلاعات و دادههای شخصی شما را در معرض خطر قرار دهند و به هدفی برای هکرها تبدیل کنند. اینجاست که فایروال وارد عمل میشود تا کلیه اتصالات ورودی و خروجی تلفن همراه خود را کنترل کنید و و راه ورود هرگونه ویروس و هکر را ببندید. فایروال اندروید میتواند تلاش هکرها برای نفوذ به دستگاه شما را مسدود کند.

۳) فایروال مجازی

فایروال مجازی یک دستگاه یا سرویس فایروال است که اغلب بهعنوان نرم افزار مستقر میشود و امکان فیلتر کردن و نظارت بر ترافیک شبکه را برای ماشین های مجازی (VMs) در یک محیط مجازی فراهم میکند. این دیوار به عنوان فایروال ابری هم شناخته میشود و قابلیتهایی دارد که مخصوصا برای استقرار در فضای ابری طراحی شدهاند. برای آگاهی بیشتر درباره آنتی ویروس می توانید مقاله آنتی ویروس چیست را مطالعه نمایید.

فایروال مجازی در دو حالت کار می کند: حالت پل و حالت هایپروایزر.

حالت پل مثل فایروالهای سنتی، کل ترافیک ورودی و خروجی ماشین مجازی را نظارت میکند. اما در حالت هایپروایزر جدا از شبکه فیزیکی عمل میکند؛ در واقع فایروال در هسته مرکزی Hypervisor قرار میگیرد و ترافیک ورودی و خروجی ماشین مجازی را مدیریت میکند.

برای آشنایی با مجازی سازی کلیک کنید.

مقایسه فایروال نرم افزاری و سخت افزاری

هر دو فایروال نرم افزاری و سخت افزاری نسبت به یکدیگر مزیتها و نقصهایی دارند که در این بخش به آنها میپردازیم.

- محل اجرا: فایروال نرم افزاری روی سیستم کار میکند اما فایروال سخت افزاری یک قطعه سختافزاری و از تجهیزات شبکه است.

- سهولت پیکربندی: پیکربندی فایروال نرم افزاری آسان و فایروال سخت افزاری سخت است.

- نحوه عملکرد: فایروال نرم افزاری بین رایانه و اینترنت قرار میگیرد و بهجای اتصال مستقیم به روتر، به اتصال کابل شبکه با فایروال نیاز دارد تا مانعی برای عبور بستههای داده ورودی و خروجی بین شبکه و اینترنت باشد. فایروال سختافزاری بهعنوان یک قطعه روی دستگاههای جداگانه نصب میشود و دسترسی کاربران را کنترل میکند. در همین رابطه مقاله روتر چیست را از دست ندهید.

- هزینه: هزینه نصب فایروال نرمافزاری کمتر از مدل سختافزاری است.

- انعطافپذیری: فایروال نرم افزاری انعطاف پذیر است، یعنی میتوانی انتخاب کرد کدام برنامه باید نصب شوند. اما مدل سختافزاری آنچنان انعطافپذیر نیست.

- محل نصب: دیوار آتش نرم افزاری داخل سیستم و سختافزاری خارج سیستم نصب میشود.

- محافظت: نرم افزار در لحظه فقط از یک سیستم محافظت میکند، در حالی که سختافزار از کل شبکه در آن واحد محافظت میکند.

- کارایی: فایروال نرم افزاری باعث کاهش سرعت عملکرد کامپیوترها میشود و مدل سخت افزاری بر عملکرد رایانه تأثیر نمیگذارد.

- پیشنیازها: نرم افزار فایروال باید روی تک تک دستگاههای شبکه نصب شود اما در صورت استفاده از فایروال سخت افزاری، برای حفاظت از کل شبکه وجود یک سخت افزار کافی است.

- مسدودسازی: در فایروال نرم افزار انواع محتوا را میتوان بر اساس کلمات کلیدی مسدود کرد. فایروال سخت افزاری امکان مسدودسازی دامنهها و سایتها را هم به ما میدهد.

نکات مهم در استفاده از Firewall

مفهوم فایروال روی مجموعه خاصی از مؤلفهها ساخته شده که صرفنظر از نرم افزاری یا سخت افزاری بودن فایروال، معماری آن را تشکیل میدهند. و براساس این مولفه ها است که از شبکه محافظت می کنند. و برای استفاده از آن باید آنها را در نظر بگیرید که این چهار مولفه اصلی عبارت اند از:

سیاستهای شبکه (Network Policies)

خطمشیهای شبکه قوانینی هستند که بر نحوه مدیریت ترافیک در داخل و خارج از شبکه نظارت میکنند. این سیاست ها عبارتند از:

- کدام نوع ترافیک مجاز و محدود به عبور است

- به کدام آدرس IP میتوان اعتماد کرد

- نحوه استفاده از سرور فایروال

- تغییرات مجاز در شبکه

- منظم بودن ممیزیهای امنیتی

زمانی که فایروال ایجاد میکنید، لازم است جهت شناسایی هرگونه تغییری که شکافی در معماری امنیتی فایروال به وجود میآورد، مرتب خطمشیهای اجرا شده را بررسی کنید.

فیلتر کردن بستهها (Packet Filtering)

فیلتر کردن بستهها یکی از اجزای اصلی معماری فایروال است. این اولین هدف امنیتی فایروال بود که در ابتدا با آن معرفی شد؛ اما بعدها تبدیل شد به قابلیت فیلتر کردن محتوا که فراتر از مسدودسازی و اجازه عبور آدرس IP است. این فیلترها میتوانند بستههای زیر را فیلتر کنند:

- محمولههای مشکوک

- ترافیک ورودی وب از سایتهای محدود شده

- دریافت بستهها از آدرسهای IP خاص

- عبور بارهای ترافیک غیرمعمول و بزرگ

بنابراین در هنگام استفاده از فایروال باید به نحوه فیلتر کردن آن توجه کنید.

درگاه برنامه (Application Gateway)

دروازههای برنامه یکی از اجزاء جدیدتر فایروالهای مدرن محسوب میشوند که با پروکسی سرور، بین کاربر و دادههای خارج از شبکه تعامل ایجاد میکنند. برای مثال اگر کاربری بخواهد یک صفحه وب را مشاهده کند، نه اینکه ترافیک را مستقیماً از اینترنت به محیط داخلی شبکه ارسال کند، یک پروکسی تنظیم میکند تا بستهها را هنگام ارسال به کاربر بازرسی کند. پس این روش استفاده از فایروال ها هم هنگام استفاده از آنها در نظر بگیرید.

مقاله پروکسی چیست را ازدست ندهید.

دسترسی تایید شده (Authenticated Access)

برای محافظت از فایروال تکیه بر رمزهای عبور کافی نیست. هکرها می توانند رمزهای عبور را حدس بزنند، آنها را بدزدند یا بشکنند، به خصوص زمانی که افراد از یک رمز عبور برای چندین سرویس استفاده میکنند. بهترین معماریهای فایروال برای حفاظت بیشتر از روشهای احراز هویت چندگانه استفاده میکنند، مثل:

- احراز هویت چند عاملی

- بیومتریک

- دستگاههای شناسایی فرکانس رادیویی (RFID)

- کارتهای هوشمند

Firewall چگونه کار می کند؟

هرچند که نحوۀ کار فایروالهای امنیتی بسیار ساده است، اما بسیاری از افراد از چگونگی عملکرد این نرم افزارها یا سخت افزارها اطلاعاتی ندارند.به طور خلاصه فایروال ها به ۶ طریق از داده ها محافظت می کنند که شامل:

- جلوگیری از ورود دیتا های دستکاری شده توسط هکر ها

- جلوگیری از مختل شدن سرور

- شناسایی ماکروها

- تشخیص کنترل کنندههای از راه دور

- هشدار مشکلات مربوط به هرزنامه

- جلوگیری از ورود ویروس ها به سیستم، رایانهها و شبکهها

در ادامۀ این مطلب هر کدام از این روش ها را به صورت خلاصه بیان می کنیم پس با ادامه مقاله همراه ما باشید.

جلوگیری از ورود دیتا های دستکاری شده توسط هکر ها یا درهای پشتی

یکی از اطلاعاتی که در رابطه با حملات سایبری به شبکهها و رایانهها بیان میشود، درهای پشتی است. برنامههایی که امروز در سیستم عاملها وجود دارند، میتوانند از راه دور با یکدیگر ارتباط برقرار کرده و دادهها و دیتاها را به یکدیگر منتقل کنند. گاهی اوقات اشکال و خطا در برخی از سیستم عاملها سبب ایجاد درهای پشتی یا یک راه پنهان برای افراد سوء استفاده گر میشود تا با دسترسی به این برنامهها به اهداف نامناسب خود دست پیدا کنند.

به عنوان مثال هکرهای ماهر برای اینکه به اطلاعات موجود در یک برنامه دسترسی پیدا کنند، میتوانند از این درهای پشتی استفاده کنند. فایروالها با از بین بردن این درهای پشتی میتوانند از دادهها محافظت کنند. فایروالها راه ورود دیتاهایی که توسط هکر دستکاری شده است را به شبکهها و رایانهها میبندند.

جلوگیری از مختل شدن سرور و خودداری از خدمات

یکی از انواع حملات سایبری که بسیار توسط هکرها انجام شده است، فرآیندی است که طی آن هکر میتواند عملکرد سرور را کند کرده یا آن را به طور کامل مختل کند. در واقع در این فرآیند ابتدا هکر یک درخواست اتصال به سرور مورد نظر را ارسال میکند. سپس یک تأییدیه ارسال کرده و سعی میکند با سرور اتصال برقرار کند. این درخواستهای یکطرفه از هکر به سمت سرور در چندین نوع مختلف تکرار میشود.

سرور در حالت عادی نمیتواند سیستمی را که درخواست را آغاز کرده پیدا کند. در نتیجه هنگامی که تعداد زیادی از این درخواستها با سرور اتصال برقرار میکند، عملکرد سرور کاهش پیدا کرده و میتواند به طور کامل آفلاین شود. امروزه میتوان از فایروالها برای محافظت و تشخیص این حملات سایبری شناسایی کرد. هرچند متأسفانه سرورها همیشه خیلی زود فریب میخورند و روشهای مختلف برای محافظت از آنها بیفایده بوده است.

پیشنهاد می شود مطالعه مقاله سرور چیست را برای آگاهی بیشتر از دست ندهید.

شناسایی ماکروها

یکی دیگر از روشهایی که برای هک کردن دستگاهها رایانهها و شبکهها وجود دارد، این است که هکرها از ماکروها استفاده کنند. هکرها میتوانند با ماکروها وارد دستگاه مشتریان شوند و با استفاده از آنها، کنترل برنامهها را به دست گیرند و آن را اجرا کنند. این فرآیند میتواند بسیار آسیب زننده باشد. به عنوان مثال قادر است تمامی اطلاعات سیستم را پاک کرده یا باعث تخریب سیستم شود. فایروالها میتوانند این ماکروها شناسایی کنند و نقش مؤثری در حذف آنها داشته باشند.

تشخیص کنترل کنندههای از راه دور

فایروالها قادر به کنترل مسائل دیگری نیز هستند که یکی از آنها ورود از راه دور است. در واقع ورود از راه دور عملکردی بسیار مشابه ماکروها دارد. منتها در این روش، شخص میتواند از راه دور به رایانه و سیستم شما متصل شده و قابلیت کنترل آن را داشته باشد. البته باید گفت این روش امروزه پر کاربرد نیز میباشد.

به عنوان مثال متخصصان فناوری، امروزه میتوانند از راه دور نیز به سیستم موردنظر اتصال پیدا کرده و به راحتی آن را به روز رسانی کنند، بدون اینکه نیاز به حضور فیزیکی در پایگاه یا محل مورد نظر داشته باشند؛ اما زمانی که هکرها این روش را در دست بگیرند، میتوانند به اسناد حساس و حیاتی کسب و کار یا هر پایگاهی راه پیدا کنند. فایروالها با استفاده از تکنولوژیهای پیشرفته قابلیت تشخیص کنترل کنندههای از راه دور را از دارند. به همین دلیل سیستمهای و پایگاههای مهم سیاسی هر کشور توسط فایروالها کنترل میشوند تا مانع از دسترسی دیگر افراد به این اطلاعات شوند.

هشدار مشکلات مربوط به هرزنامه ها

حتماً تا کنون برای شما اتفاق افتاده است که با ورود به یک وبسایت یا مرجع، هرز نامههایی را مشاهده کنید که با کلیک روی آنها، شما را به صفحات دیگری هدایت میکند. هرزنامهها پیوندهایی هستند که هرگز نباید روی آنها کلیک کنید. این عوامل میتوانند بسیار مخرب باشند، اگرچه در بسیاری از مواقع هیچ ضرری برای کاربران ندارند. به عنوان مثال ممکن است شما با کلیک کردن روی هرزنامه به صفحۀ دیگری هدایت شوید. شما میتوانید به سرعت از آن خارج شوید و مشکلی برای سیستم عامل شما به وجود نخواهد آمد؛ اما گاهی همین هرزنامهها میتوانند خطرناک باشند.

مثلاً هنگامی که شما یک پیوند را در هرزنامهها دنبال میکنید، ممکن است کوکیهایی که در صفحه برای شما ظاهر میشود را بپذیرید. این کوکیها نقش همان در پشتی را برای افراد سوء استفاده گر یا هکرها ایجاد میکنند. هنگامی که هکر بتواند از این طریق سیستم به شما دست پیدا کند، خیلی راحت سیستم شما را هک کرده و به اطلاعات شما دسترسی پیدا میکند. ضرر بزرگتر زمانی است که یک ویروس را وارد سیستم شما کند و تمامی اطلاعات شما از بین برود. فایروالها این قدرت را دارند تا مشکلات مربوط به هرزنامه را به شما هشدار دهند؛ بنابراین سیستم عامل شما از برخورد با این عوامل مخرب در امان خواهد بود.

جلوگیری از ورود ویروس ها

عامل مخرب دیگری که فایروالها سعی میکنند از آن جلوگیری کنند، ویروسها هستند. در واقع مهمترین نقش فایروالها جلوگیری از ورود ویروس به سیستم، رایانهها و شبکههاست. یک ویروس کوچک میتواند تمامی سیستمهای یک پایگاه را مختل کند. ویروسها برنامههای کوچکی هستند که افراد دیگر میتوانند آنها را وارد یک سیستم کنند. این ویروسها میتوانند از رایانهای به رایانۀ دیگر منتقل شوند و تکثیر پیدا کنند.

به این ترتیب ویروسها میتوانند در سراسر شبکهها و رایانههایی که به آن دسترسی پیدا کردهاند، پخش شوند. گاهی اوقات ممکن است که شما متوجه ورود ویروس به سیستم عامل خود شده باشید. مثلاً ممکن است که سیستم شما به خوبی کار نکند. این در واقع کوچکترین آسیبی است که ویروس میتواند به سیستمعامل شما وارد کند. نکتۀ مهم اینجاست که اطلاعات مورد نظر شما پاک شود که برای بسیاری از شرکتها و کمپانیهای بزرگ تر اتفاق افتاده است. برخی از فایروالها به عنوان محافظ ویروس ساخته میشوند و میتوانند از ورود این عوامل آسیب زا به سیستم جلوگیری کنند.

مطالعه مقاله بهترین نرم افزارهای امنیت شبکه از دست ندهید.

فایروالهای چند لایه چگونه کار میکنند؟

تنها تفاوت فایروالهای چند لایه با فایروالهای معمولی نحوۀ نظارت و ورود عوامل مخرب به سیستم است. این فایروالها «فیلتر بسته پویا» نیز نامیده میشوند. در واقع آنها مانند بستههای اسکن عمل میکنند. هر داده و دیتاهایی که قصد ورود به سیستم عامل را داشته باشند، فایروالهای چند لایه اطلاعات مربوط به آن را قبل از اینکه واقعا وارد شبکه شوند بررسی و آنالیز کرده و به سرعت فیلتر میکنند.

فایروالهای چند لایه میتوانند بستههای ورودی را با دقت بالاتری مورد بررسی قرار دهند و مثلاً تشخیص میدهند که کدام دادههای ورودی ایمن هستند و قابلیت گذر کردن از سیستم عامل را دارند. البته باید گفت که فایلهای چند لایه قیمت بسیار زیادی دارند.

منظور از پورت فایروال چیست؟

پورتها حفرههای ریزی در فایروال هستند که اجازه ورود ترافیک به سرور را میدهند. با وجود پورتها همچنان قوانین Firewall پابرجاست؛ اما هر پورت مجموعهای از قوانین خاص خود را دارد که فایروال را کارآمدتر میکند. شما باید پورتها را باز نگه دارید اما درگاههای اضافه را ببندید تا سرور آسیبپذیر نباشد. بهتر است همان ابتدا تمام پورتها را ببندید و بعد فقط آنهایی که نیاز دارید را باز کنید. برخی از شماره پورتهای رایج و خدماتی که با آن سر و کار دارند، عبارتاند از:

- پورت ۲۰: انتقال داده FTP

- پورت ۲۱: کنترل FTP

- پورت ۲۲: پوسته ایمن (SSH)

- پورت ۲۵: پروتکل انتقال نامه ساده (SMTP)

- پورت ۴۳: پروتکل WHOIS

- پورت ۵۳: سیستم نام دامنه (DNS)

- پورت ۸۰: پروتکل انتقال ابرمتن (HTTP)

- پورت ۱۱۰: پروتکل پست اداری ورژن ۳ (POP3)

- پورت ۱۲۳ پروتکل زمان شبکه (NTP)

- پورت ۱۴۳: پروتکل دسترسی به پیام اینترنتی (IMAP)

- پورت ۴۴۳: پروتکل انتقال ابرمتن از طریق SSL/TLS (HTTPS)

- پورت ۴۶۵: فهرست راهنماهای اینترنتی برای SSM (سیسکو)

- پورت ۵۸۷: ارسال پیام ایمیل (SMTP)

- پورت ۹۹۳: پروتکل دسترسی به پیام اینترنتی از طریق SSL (IMAPS)

برای آگاهی بیشتر مقاله پورت چیست را مطالعه کنید.

سخن پایانی

در این مقاله بیان کردیم که دیوار آتش چیست و چگونه کار میکند. فایروالها نقش محافظت از سیستم عامل را دارا هستند و میتوانند از ورود بستهها و حملات سایبری مخرب به سیستم عامل شما جلوگیری کنند. همچنین به شکل سخت افزاری یا نرم افزاری وجود دارند. مثلاً فایروالهای سخت افزاری به عنوان مسیریاب استفاده میشوند تا رهگیری دستگاهها سریعتر انجام شود. امروزه میتوان انواع فایروالها را در سیستم عامل گوشی تلفن همراه لپتاپ یا شبکههای بزرگتر مشاهده کرد. اگر فایروالها وجود نداشتند، هکرها میتوانستند به راحتی به تمامی اطلاعات سیستم عاملهای دیگر دسترسی پیدا کنند و امکان نگهداری از اطلاعات وجود نداشت. در آخر اگر سوالی در خصوص فایروال داشته باشید کارشناسان ما در بخش کامنت ها پاسخگو شما هستند. امیدواریم که از مطالعه این مقاله لذت برده باشید.

دیدگاه (2)

سلام

میشه بهترین فایروال نرم افزاری شبکه را معرفی کنید؟

میشه در خصوص اصطلاح دیوار اتش معکوس هم توضیح بدید ؟

ممنونم