WAF چیست و چگونه کار میکند؟

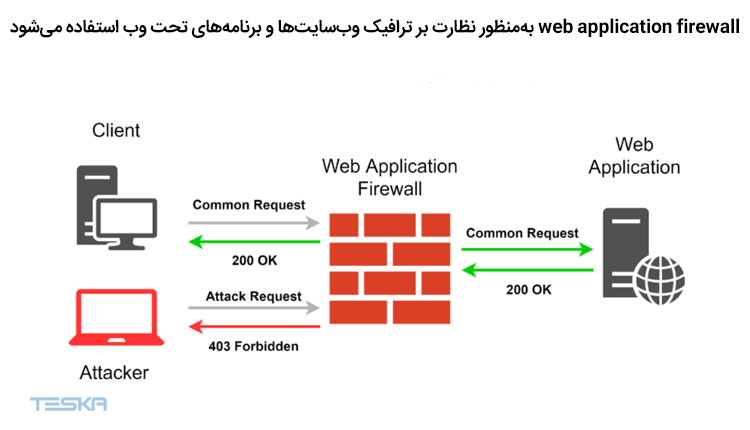

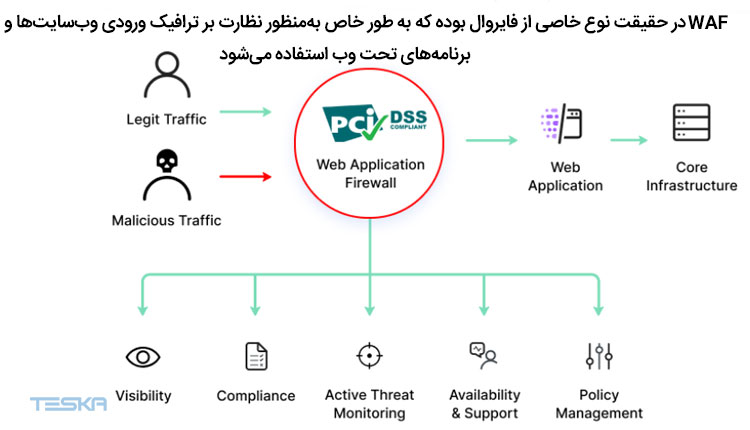

وب اپلیکیشن فایروال یا WAF یک نوع دیوار امنیتی بوده که تمامی ترافیک ورودی و خروجی وبسایتها و برنامههای تحت وب را کنترل، فیلتر و مسدود میکند. این سیستم قادر است تا امنیت شبکه سازمانها و شرکتهایی که خدمات خود را اغلب با استفاده از ابزارهای مبتنی بر وب ارائه میکند، تا میزان زیادی تامین کند.

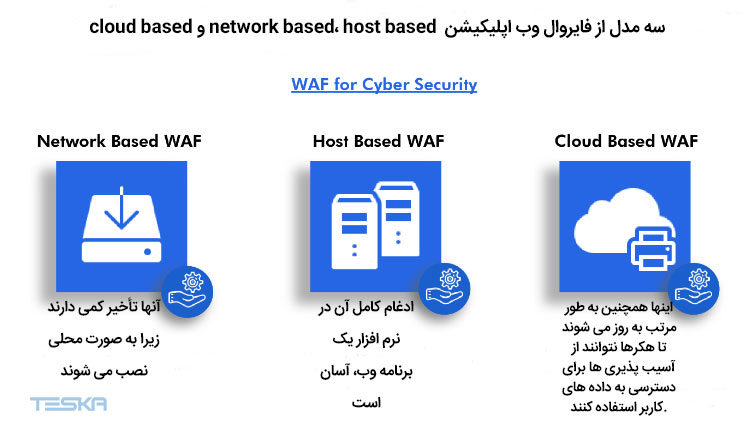

web application firewall میتواند مبتنی بر میزبان (host-based)، مبتنی بر شبکه (network-based) و یا حتی مبتنی بر ابر (cloud-based) باشد و با استفاده از یک پروکسی معکوس (reverse proxy)، در مقابل یک یا چند سایت یا برنامه تحت وب مستقر شود. اگر کنجکاو هستید تا بیشتر در مورد این نوع پلتفرم بدانید، پیشنهاد میکنیم تا انتهای مقاله دست از خواندن برندارید.

تاریخچه فایروالها و WAF ها به کجا برمیگردد؟

اولین فایروال مبتنی بر شبکه در اوایل دهه ۱۹۹۰ معرفی شد که میتوانست از ترافیک FTP محافظت کند. اینجا نقطه آغاز فایروالها بود. تا پایان سال ۱۹۹۰، با گسترش حجم فعالیتهای آنلاین و دردسر فراوان هک سرورهای وب، تمرکز توسعهدهندگان به توسعه waf فایروال برنامه کاربردی معطوف شد. کمکم waf ها مورد توجه و استفاده گسترده قرار گرفتند، قوانین امنیتی برای آنها توسعه داده شد و تلاشهایی در جهت استانداردسازی قابلیتهای آنها صورت گرفت. امروز هر ۳ الی ۴ سال، فهرستی از آسیبپذیریهای امنیتی وب منتشر میشود تا تلاشهای موردنیاز برای مقابله با آنها صورت بگیرد.

معرفی پلتفرم web application firewall (WAF)

کمتر کسی را میتوان پیدا کرد که با مفهوم فروشگاه اینترنتی آشنا نباشد و یا برای حداقل یکبار هم که شده، از یکی از این فروشگاهها خرید نکرده باشد. تغییراتی که اپیدمی کرونا به کسبوکارها تحمیل کرد، شاید تا 20 سال آینده هم قرار نبود اتفاق بیفتد. بیزینسها و شرکتهای زیادی به سبب همین تغییرات و برای باقیماندن در رقابت، شروع به توسعه زیرساختهای خود به سمت نتورک و اینترنت کردند.

همواره یکی از بزرگترین مشکلاتی که در هنگام ورود به شبکه و اینترنت در مقابل سازمانها و افراد قرار میگیرد، اقدامات خرابکاران و تهدیدات سایبری است. برای دفع این خطرات سیستمها و پلتفرمهای مختلفی ابدا شده که یکی از آنها WAF نام دارد. این واژه مخفف عبارت web application firewall بوده که فایروالی برای وب اپلیکیشنها است.

سیستم نامبرده شده در مقابل حداقل یک وبسایت یا برنامه تحت وب بهوسیله یک reverse proxy مستقر میشود و ممکن است مبتنی بر میزبان (host-based)، مبتنی بر شبکه (network-based) و یا حتی مبتنی بر ابر (cloud-based) باشد. web application فایروال با نظارت دقیق بر تمامی ترافیک در جریان میان وب و یا برنامههای کاربردی، وظیفه شناسایی و دفع خطرات موجود در زمان واقعی را دارد.

سیستم مذکور بهعنوان یک ابزار شبکه، سرویس ابری یا افزونه سرور اجرا میشود و تکتک بستههای ورودی و خروجی را بررسی میکند. WAF از یک قانون پایه برای تجزیهوتحلیل لایه 7 از منطق وب اپلیکیشن استفاده کرده و ترافیک مضری که در نهایت میتواند در تسهیل سوءاستفادههای اینترنتی کاربرد داشته باشد، فیلتر میکند.

نحوه عملکرد فایروال وب اپلیکیشن (WAF)

نحوه کار WAF به این صورت است تمامی بستههای در حال تبادل میان سرور و سیستم که با استفاده از پروتکل HTTP انجام میشود را بررسی میکند. اگر بستهای حاوی اطلاعات و دادههایی خطرناک باشد یا مشکوک در نظر گرفته شود، اقدامات لازم در جهت دفع تهدید انجام خواهد شد. کل پروسه شرح داده شده بر مبنای قوانین از پیش تعیین شده است.

اگر با پروتکل HTTP آشنا نیستید باید افزود که Hypertext Transfer Protocol یک پروتکل ابر متن است که پایه و اساس بارگیری و انتقال دادههای یک سایت مانند ویدئوها، عکسها، متن، رنگ و… را بر عهده دارد. قسمت اصلی و در حقیقت کل مکالمه میان کاربر (client) و میزبان (server) در این پروتکل، با استفاده از درخواستهای GET و POST انجام میپذیرد.

درخواست GET در زمان بارگیری دادهها از سرور ارسال میشود. برای مثال زمانی که آدرس سایتی را وارد میکنید در حقیقت دستور بازدید سایت را با استفاده از HTTP ارسال میکنید. برای دیدن سایت باید دادهها و اطلاعات موجود روی سرور به مرورگر شما انتقال پیدا کند که همان درخواست بارگیری به شمار میآید. اما در برخی موارد مانند ثبتنام یا پرکردن یک فرم، در حقیقت شما دارید دادههایی را روی سرور آپلود میکنید. این نوع درخواست با متد POST پروتکل HTTP انجام میپذیرد.

حال web application firewall میتواند رویکردهای متفاوتی در جهت بررسی، تجزیهوتحلیل، فیلتر و مسدودسازی درخواستهای پروتکل ابر متن اتخاذ کند. این رویکردها به شرح زیر خواهد بود.

پیشنهاد میکنیم تا مقاله معرفی بهترین آنتیویروسهای شبکه و مزایا و معایب آنها را مطالعه کنید.

رویکرد لیست سفید یا Whitelisting

فرض کنید که نگهبان درب سازمانی هستید و به شما دستور داده شده است تا تنها بر اساس لیست، به افراد و ماشینها اجازه عبور دهید. پس اگر فردی خارج از لیست برای ورود درخواست دهد مطمئناً او را رد خواهید کرد. در رویکرد سفید WAF نیز دقیقا به این صورت عمل میشود یعنی تنها درخواستهایی از HTTP قبول خواهد شد که در Whitelisting وجود داشته باشد. برای مثال فهرستی از IPهای معتبر و ایمن شناخته شده در این لیست ارائه میشود.

شاید فکر کنید که این نوع نگرش میتواند بالاترین امنیت را به وجود آورد، اما نکته قابلتأمل این است که ممکن است بستهها و دادههای معتبر و بیخطر نیز طی این نگرش مسدود شوند. این کار میتواند صدمات جدی در توسعه یک شبکه به وجود آورد و دقت نتورک را پایین آورد.

رویکرد لیست سیاه یا Blacklisting

این رویکرد دقیقا برعکس نگرش قبلی است، یعنی با صادرکردن اجازه ورود تمامی بستهها به ترافیک شبکه از عبور درخواستها و دادههای مخرب با استفاده از امضاهای ازپیشتعیینشده جلوگیری میکند. این لیست شامل قوانینی است که ترافیک و دادههای مخرب را رسوا خواهد کرد و از وبسایتها و برنامههای تحت وب در برابر تهدیدات خارجی دفاع میکند.

اگر نگهبان سازمانی باشید که روزانه افراد جدید و زادی سروکله میزند، بهتر است تا این نوع رویکرد یعنی Blacklisting را در دستور کار قرار دهید. زیرا مثلاً اگر نگهبان یک بیمارستان باشید نمیتوانید که جلوی تمامی افراد را بگیرید و تنها به کسانی اجازه ورود دهید که نامشان در لیست است. پس در سرویسهای عمومی بهرهگیری از رویکرد لیست سیاه مفیدتر خواهد بود. البته یکی از عیبهای این نوع نگرش فشردگی زیاد منابع است زیرا اگر بخواهید چیزی را مسدود کنید نیاز به اطلاعات و کار زیادی است.

حتما محتوای بدافزار چیست و آشنایی کامل با انواع آن را بخوانید.

رویکرد امنیت ترکیبی یا Hybrid security

همانطور که از نام این نوع رویکرد پیداست، از ترکیب دو نگرش قبلی یعنی لیست سیاهوسفید برای جلوگیری از ورود ترافیک مخرب به شبکه بهره میبریم.

برای درک بهتر این مدل فرض کنید که در سازمانی دو نوع درب در نظر گرفته شده است و برای ورود به ساختمان باید از این دو درب عبور کنید. درب اول به همه افراد اجازه عبور را میدهد و نگهبانها به دنبال افراد مشکوک هستند ولی در درب دوم تکتک مراجعهکنندگان بر اساس سیاستها و پروتکلهای در نظر گرفته شده بازرسی و تفتیش خواهند شد.

انواع مختلف web application firewall (WAF)

بهتر است دوباره به این نکته اشاره کنیم که WAF بهصورت خاصتر نسبت به فایروالهای سنتی، برای دفاع از ترافیک ورودی به وبسایتها و وب اپلیکیشنها طراحی شده است. این نوع پلتفرم در سه مدل مختلف ارائه میشود. مبتنی بر میزبان (host-based)، مبتنی بر شبکه (network-based) و مبتنی بر ابر (cloud-based)

به ادامه مقاله توجه فرمایید تا بهصورت کامل و جامع با انواع مختلف web application firewall آشنا شوید.

WAF مبتنی بر میزبان (host-based)

در فایروال وب اپلیکیشن مبتنی بر میزبان، سیستم WAF در کدهای برنامه اجرا خواهد شد. یعنی اگر کدهای یک سایت یا برنامه تحت وب را جدا و کدهای WAF را جدا در نظر بگیریم، در نوع host-based این دو نوع کد ترکیب و در غالب یک برنامه یا سایت ارائه میشوند.

اما باید به این نکته نیز اشاره کرد که مدیریت web application firewall مبتنی بر میزبان سختتر است و به طبع به توسعهدهندگان، تحلیلگران سیستم و در کل کارکنان بیشتری برای پیادهسازی آن نیاز خواهد بود. در مقابل انعطافپذیری این نوع نسب به بقیه بیشتر است و میتوان گزینههای سفارشی نامحدودی بر اساس نیاز شبکه به آن اضافه کرد.

WAF مبتنی بر شبکه (Network-based)

web application firewall مبتنی بر شبکه روی یک سختافزار جانبی و در راستای نتورک نصب میشود. یعنی فرض کنید که از دو سرور در شبکه (یکی برای میزبانی از کدهای سایت یا برنامه تحت وب و از دیگری برای میزبانی از WAF) برای هرکدام استفاده شود. این کار سرعت پاسخدهی شبکه را تا حد زیادی افزایش میدهد، چون هم سرور فایروال وب اپلیکیشن اختصاصی بوده و هم این سرور در نزدیکترین محل ممکن نصب میشود.

مزیت این نوع مدل در مقیاسپذیری بالا همراه با مدیریت و استقرار ساده آن تعریف میشود. یعنی WAF مبتنی بر شبکه را میتوان با تعداد رونوشتهای زیاد روی سیستمهای مختلف بهراحتی پیکربندی نمود. اما هزینه تهیه و نگهداری از زیرساختها به دلیل افزایش منابع سختافزاری بیشتر نیز خواهد شد.

WAF میزبانی شده در ابر (Cloud-hosted)

در نهایت آخرین مورد مربوط به فایروال مبتنی بر ابر است که یک راهحل ارزانقیمت برای سازمانهایی بوده که نیاز به محصولی کلیدی دارند. فایروال وب اپلیکیشن cloud-hosted نیازی به بودجه اولیه برای تهیه منابع و زیرساختهای موردنیاز نداشته و با کمترین هزینه میتوان یکی از آنها را در اختیار گرفت و مدیریت کرد.

میزبانی شده در فضای ابری نیازی به پروسه پیچیده پیادهسازی سرور اختصاصی، ادغام کدهای مختلف در قلب برنامه، توسعهدهنده و تحلیلگر بهمنظور توسعه WAF و… ندارد و تنها با پرداخت پول و ارائه یک DNS یا پروکسی بقیه کارها انجام خواهد شد. اما شاید فکر کنید که سپردن ترافیک یک شبکه به سازمان و شرکتی دیگر کمی غیرعاقلانه باشد.

مطمئناً شبکههای حساس مانند نتورکهای نظامی هرگز چنین کاری را انجام نخواهند داد. ولی برای یک شرکت تازهتأسیس و شبکه نوپا استفاده از فایروال وب اپلیکیشن Cloud-hosted مناسبتر از انواع دیگر خواهد بود. زیرا هزینههای مربوط به خرید سرور و منابع سختافزاری در کنار نگهداری از آنها و مهندسین توسعه نرمافزاری حذف میشود.

همچنین به طبع سرویسهای ارائهدهنده این نوع خدمات ابری نیز به مصرفکنندگان این اطمینان را میدهند که بر اساس سیاستهای مشتریمحور و بر پایه تکنولوژی روز نسبت به ارائه خدمات اقدام خواهند کرد تا اعتماد میان مصرفکننده و ارائهدهنده خدشهدار نشود.

پیشنهاد محتوا: امنیت شبکه چیست و چه راهکارهایی برای داشتن شبکه امن وجود دارد؟

Cloud WAF چیست؟

Cloud WAF همان waf میزبانی شده در ابر است که با هزینه کمتر، امنیت برنامههای کاربردی وب مدرن را تامین میکند و در عین حال مزیتهای بیشتری ارائه میدهد. برای مثال سرویسهای WAF ابری بر اساس خط مشیهای امنیتی از پیش تعریفشده، گزینههای امنیتی ریسپانسیو، انعطافپذیر و قابل تنظیم ارائه میکنند که بهطور خودکار به عوامل تهدید برنامهها واکنش نشان میدهد.

قابلیت سفارشیسازی و انعطافپذیری این برنامه، نهتنها نیاز به تنظیمات زمانبر دستی و سختافزاری را کاملا از بین میبرد، بلکه در لحظه بینش و دید امنیتی عالی از وضعیت برنامه در اختیار تیم امنیت میگذارد.

مزایای استفاده از web application firewall (WAF)

WAF نسبت به فایروالهای سنتی ویژگیهای کاربردی بیشتری را ارائه میدهد و دید حساستری به ترافیک در جریان با استفاده از پروتکل HTTP دارد. همچنین با استفاده از web application firewall میتوان از حملات لایه وب اپلیکیشن که فایروالهای سنتی را دور میزنند، جلوگیری کرد. برای آشنایی با دیگر مزیتهای فایروال وب اپلیکیشن، میتوانید به موارد زیر توجه کنید:

- جلوگیری از attacks Cross-site scripting (XSS)؛ در این نوع حملات هکرها مرورگر دیگر کاربران را با استفاده از اسکریپتهای مخرب آلوده کرده و موجب بروز مشکلات در نتورک میشوند.

- دفاع در برابر حملات SQL injection؛ خرابکار با سوءاستفاده از ضعفهای موجود در پایگاهها دادهها بهوسیله تزریق کدهای SQL میتوانند به اطلاعات محرمانه دسترسی پیدا کنند و حتی دادهها را تغییر دهند.

- مقابله با هک جلسات وب (Web session hacking)؛ شناسه کاربران برای ورود به یک جلسه وب در URL یا کوکیها ذخیره میشود که هکر با دسترسی به آن شناسه با عنوان کاربر مجاز به جلسه وارد میشود.

- پیشگیری از Distributed denial-of-service (DDoS) یا حملات انکار سرویس. در این نوع حملات سعی میشود تا با افزایش ترافیک شبکه تا جایی که زیرساختها دیگر توان پاسخگویی را نداشته باشند، به نتورک غلبه کرد. البته هم فایروالهای سنتی و هم WAF قادر به دفع DDoS هستند ولی نوع رویکردهای آنها در لایههای مختلف متفاوت است.

- از دیگر مزایای web application firewall میتوان به دفاع آن از سایتها و برنامههای تحت وب بدون دسترسی به کدهای منبع اشاره کرد. البته در WAF مبتنی بر میزبان ممکن است تا فایروال با کدهای برنامه ادغام شود ولی در نوع ابری آن (Cloud-hosted) این سیستم قادر است تا بدون دسترسی به منابع برنامه از آن محافظت کند.

- با بهرهگیری از نظارت و بازرسیهای سفارشی web application firewall میتوان این انتظار را داشت که چندین مورد از خطرناکترین نقصهای امنیتی مربوط به وب اپلیکیشن فورا تشخیصدادهشده و برطرف گردد.

- برتری WAF نسبت به سیستمهای IPS/IDS و فایروالهای سنتی. این سیستم میتواند برای سازمانهایی که اکثر تعاملات تجاریشان بر بستر شبکه و اینترنت مانند بانکداری آنلاین و خرید الکترونیکی انجام میشود، بسیار مفید باشد.

نقاط ضعف فایروال برنامه های وب چیست؟

WAF درست بین کاربر و برنامه قرار میگیرد و هرگونه تاخیر ناشی از آن، مستقیما بر تجربه کاربر نهایی تاثیر منفی میگذارد. از آنجا که فرایند بازرسی درخواستها و پاسخهای محاسباتی فوقالعاده فشرده است، تاخیر ترافیک WAF ها انکار نشدنی است. البته مدت زمان تاخیر به عملکرد waf و پیچیدگی قوانین خط مشی آن بستگی دارد. از طرفی اجرای WAF ها نیازمند سیاستهای کارآمد است و این مسئله استقرار آنها را کمی پیچیده میکند. همچنین نباید نیاز به نگهداری و بهروزرسانی آنها را فراموش کرد.

آسیب پذیری برنامههای WAF که میشناسیم!

از آنجایی که WAF ها برای دفاع در برابر اسکریپتهای متقاطع (XSS)، جعل درخواستهای متقابل (CSRF) و تزریق SQL به شدت به پیکربندی قوانین و سیاستهای امنیتی متکی هستند، به جای اینکه تنها یک بار پیکربندی شوند و انتظار داشته باشید همیشه کامل بمانند، باید همواره تحت نگهداری و پیکربندی درست باشند.

یک اتفاق رایج در مورد برنامههای waf، مسدودکردن ترافیک بیضرر یا همان مثبتهای کاذب و عبور ترافیک مخرب یا همان منفیهای کاذب است. چون برنامهای که امنیتش با waf تامین میشود، با تغییر تقاضای کاربر مدام تغییر میکند و برای مقابله با ترافیکها به قوانین متفاوتی احتیاج دارد. به علاوه پروتکلهای امنیتی اغلب نادیده گرفته میشوند و اقدامات پیشگیرانه مانند ممیزی کد و زیرساخت انجام نمیگیرند.

بدتر از همه اینها اینکه در طول توسعه ابزارهای دیجیتال جدید، سروکله آسیبپذیریهای جدید WAF پیدا میشود. این یعنی حتی اگر نقاط ضعف امنیتی قبلی به بهترین شکل برطرف شدهاند، همیشه فضا برای آسیبهای تازه هست.

مدلهای امنیتی WAF: مثبت و منفی

WAF ها میتوانند از یک مدل امنیتی مثبت، منفی یا ترکیبی از این دو استفاده کنند:

- مدل امنیتی مثبت: مدل امنیتی WAF مثبت طبق رویکرد لیست سفید یا Whitelistingعمل میکند که پیشتر اشاره کردیم. تمام ترافیکها و اقداماتی که در این فهرست نباشند مسدود میشوند و باقی اجازه ورود دارند. مزیت این مدل قدرت شناسایی حملایت جدید و ناشناختهای است که از قبل پیشبینی نشده بود.

- مدل امنیتی منفی: مدل منفی طبق رویکرد لیست سیاه یا Blacklisting فقط موارد خاصی را مسدود می کند. یعنی هر چیزی که در لیست سیاه نباشد اجازه ورود دارد. پیادهسازی این مدل آسانتر است، اما لزوما جلوی تمام تهدیدات را نمیگیرد.

ویژگیها و امکانات web application firewall

Attack signature

یا امضاهای حمله مربوط به الگوهایی میشود که در حالاتی ممکن است تا ترافیک خطرناک را تشخیص دهد. برای مثال IPهای مشکوک، درخواستهای غیرعادی و پاسخهای غیرمنطقی نمونهای از ترافیک مخرب است که WAF باتکیهبر دیتابیس Attack signature میتواند بسیاری از حملات را شناسایی کند.

تحلیل ترافیک بر پایه هوش مصنوعی

در مواردی تشخیص و شناسایی حملات با استفاده از الگوهای حمله امکانپذیر نیست. زیرا ممکن است نوع حمله و متدی که خرابکار برای نفوذ به شبکه استفاده میکند جدید باشد. ازاینرو میتوان با کمک هوش مصنوعی تحلیل و تجزیه ترافیک را ارتقا داد تا بهتر از قبل بتوان خطرات را شناسایی کرد.

Application profiling

این ویژگی از فایروال وب اپلیکیشن شامل تجزیهوتحلیل URL ها، درخواستهای معمولی، ساختار برنامه، values و انواع مختلف دادههای مجاز میشود. این قابلیت به WAF کمک میکند تا حدودی ترافیک خطرآفرین را تشخیص دهد.

شخصیسازی

هر سازمان و شرکتی قادر است تا بر اساس سیاستهای خود تنظیمات web application firewall را تغییر دهد. ویژگی Customization یا شخصیسازی به ارگانهای مختلف این اجازه را میدهد که بر اساس نیازهای خود تعاریف مرتبط را اعمال کنند تا از مسدود شدن ترافیک سالم جلوگیری شود.

مهندسی یکپارچه

مهندسی یکپارچه WAF این امکان را به شبکه میدهد که تحلیل و بررسی ترافیک را با برقراری همبستگی میان الگوهای حمله، آنالیز هوش مصنوعی، Application profiling و تنظیمات سفارشی شده بهبود بخشد. ازاینجهت باید انتظار داشت که بهترین تصمیم در مورد مسدودکردن یا اجازه عبور به هر نوع دادهای اتخاذ خواهد شد.

نگاهی به مهمترین قابلیتهای WAF

اگر تا اینجای مقاله را با دقت مطالعه کرده باشید، حالا خوب میدانید که فایروال برنامه کاربردی وب اولین خط دفاعی در برابر حملات پیچیدهای است که یکپارچگی شرکت را تهدید میکنند. اما راهحلهای موثر و کارآمد WAF قابلیتهای زیر را در اختیار ما میگذارند:

- حفاظت از ورودی: قابلیت پروفایلسازی برنامه، ورودیهای قابل قبول کاربر را شناسایی میکند.

- اعتبارسنجی HTTP: نقصهای امنیتی HTTP را شناسایی کرده و برای مسدود کردن حملات، قوانین اعتبارسنجی سفارشی تنظیم میکند.

- جلوگیری از نشت دادهها: سیستم تشخیص نشت داده پیکربندیهای امنیتی آسیبپذیر را شناسایی کرده و دادههای خصوصی را شناسایی، فیلتر و محافظت میکند.

- مسدود کردن خودکار حملات: ابزارهای اتوماسیون برای محافظت از شبکه در برابر ترافیک مخرب اقدامات متقابل پیشگیرانه را اجرا میکنند.

- خطمشیهای متناسب با برنامههای کاربردی پرکاربرد: خطمشیهای امنیتی شبکه WAF، دقیقا آسیبپذیریهای مشخص برنامه را هدف قرار داده و در لحظه بینشهای لازم را ارائه میدهند.

- خرده بینشهای امنیتی: این قابلیت دسترسی به ترافیک برنامه، عملکرد، امنیت و چشم انداز تهدیدات احتمالی را فراهم میکند.

- تنظیمات خط مشی قابل تنظیم برای هر برنامه: WAF پیشرفته یک راه حل امنیتی مرکزی و مقیاس پذیر برای مدیریت ساده سیاستها ارائه میکند.

- مدیریت خطمشی مرکزی و مقیاسپذیر – مدیریت متمرکز به ادمینها اجازه میدهد تا هر تعداد فایروال برنامه کاربردی وب را با پیکربندیهای مختلف از یک کنسول واحد مدیریت کنند

تفاوت Firewall و WAF

فایروال نوعی سیستم و تکنیک برای فیلترکردن بستهها و دادههای ورودی بهمنظور دفاع از شبکه است. این نوع اصطلاح کلی تقریبا در تمامی نتورکها کاربرد دارد و از انواع مختلف Firewall مانند packet filtering (فیلترینگ بسته)، stateful inspection (بازرسی وضعیت)، proxy و NGFW برای شبکههای گوناگون استفاده میشود.

برای مطالعه بیشتر NGFW چیست را کلیک کنید.

این نوع دیوارهای آتش بر اساس ویژگی و محافظتی که ارائه میدهند متمایز میشوند. برای مثال WAF یا web application firewall نوعی از این دستهبندی بهحساب میآید که برای حفاظت از ترافیک وبسایتها و برنامههای تحت وب طراحی و ساخته شده است.

محافظتی که با استفاده از این نوع دیوار آتش میسر میشود ممکن است توسط فایروالهای دیگر انجام نپذیرد، زیرا که WAF بهصورت خاص در لایه 7 (application layer) اجرا میشود. فایروال وب اپلیکیشن شباهت زیادی با فایروال پروکسی دارد ولی تمرکز بیشتری در لایه 7 اعمال میکند.

۵ نکته طلایی در ارتباط با WAF

گفتیم که waf از دستگاه در برابر انواع حملات xss و Path Traversal محافظت میکند. اما چطور به بهترین شکل ممکن از waf استفاده کنیم؟ چه نکات طلایی را برای محافظت بیشتر در برابر این حملات به ذهن بسپاریم؟

- یک طرح امنیتی فایروال برنامه کاربردی وب بریزید که همسو با اهداف سازمان شما باشد و آن را سازماندهی کند.

- ببینید سازمان شما از چه برنامههایی استفاده میکن؛ سپس فهرست موجودی را بررسی کنید.

- برنامههای کاربردی وب را به سه دسته بحرانی، جدی و عادی اولویت بندی کنید. اینطوری راحتتر میفهمید که کدامیک به آزمایش بیشتر یا شدیدتر نیاز دارد.

- ضمن اولویتبندی برنامهها، ببینید میتوانید برخی نقاط ضعف کم اهمیت را از دایره توجه خارج کنید و روی آسیبهای پررنگتر تمرکز کنید یا نه.

- امتیازات برنامه را به حداقل برسانید. همه waf ها امتیازاتی دارند که باید به منظور افزایش امنیت اصلاح شوند.

روشهای مختلف برای استقرار WAF

برنامه WAF را به روشهای مختلفی میتوان مستقر کرد. مدلی که در نهایت انتخاب میشود، به محل استقرار برنامه، خدمات موردنیاز، نحوه مدیریت برنامه، میزان انعطافپذیری معماری و عملکرد مورد نیاز کاربر بستگی دارد. اینکه تمایل دارد مدیریت برنامه را خودش به عهده بگیرد یا آن را برونسپاری کند، اینکه دنیال یک گزینه ابری است یا ترجیح میدهد waf در محل قرار گیرد. مدل استقرار کمک میکند بهترین نوع waf را متناسب با نیاز خود انتخاب کنید.

حالتهای استقرار WAF عبارتاند از:

- مبتنی بر فضای ابری + مدیریت کامل بهعنوان سرویس: اگر دنبال سریعترین و بیدردسرترین راه ممکن برای استقرار WAF هستید (مخصوصاً اگر منابع امنیتی/IT داخلی محدودی دارید) این گزینه برای شما عالی است.

- مبتنی بر فضای ابری + خود مدیریتی: این گزینه انعطافپذیری و قابلیت حمل مدل ابری را در کنار امکان کنترل مدیریت ترافیک و تنظیمات خطمشی امنیتی با هم در اختیار کاربر میگذارد.

- مبتنی بر فضای ابری + دسترسی خودکار: این سادهترین راه استفاده از WAF در فضای ابری است و سیاستهای امنیتی را به روشی آسان و مقرونبهصرفه اجرا میکند.

- WAF پیشرفته (دستگاه مجازی یا سختافزاری) در محل: جایی که انعطافپذیری، عملکرد و نگرانیهای امنیتی پیشرفتهتر از اهمیت بالایی برخوردارند، waf پیشرفته به نیازهای استقرار سختافزاری پاسخ میدهد.

جمعبندی

تقریبا اکثر شرکتها و سازمانهایی که محصولات یا خدماتی را ارائه میدهند، از اینترنت و فروشگاههای اینترنتی نیز برای گسترش کسبوکار خود استفاده میکنند. برای محافظت از وب اپلیکیشنها نیاز است تا اقدامات و سیستمهای خاصی به کار گرفته شود. یکی از این سیستمها WAF یا فایروال وب اپلیکیشن نام دارد.

WAF نوع خاصی از دستهبندی فایروالهای به شمار میآید که بهصورت خاص برای دفاع از سایتهای و برنامههای تحت وب طراحی شده است. در این مقاله سعی کردیم تا مفهوم، مزیت و کاربردهای web application firewall را بررسی کنیم. امید است تا مطالعه آن برای کاربران عزیز مفید واقع شود.

دیدگاهتان را بنویسید